צוות המחקר והניתוח הגלובלי של קספרסקי (GReAT) הודיע זה עתה על הפעילות האחרונה של קבוצת ההאקרים APT BlueNoroff - סניף של קבוצת פשעי הסייבר הידועה לשמצה Lazarus, באמצעות שני קמפיינים מתוחכמים של תקיפה ממוקדת GhostCall ו-GhostHire.

קמפיינים אלה כוונו לארגוני Web3 ומטבעות קריפטוגרפיים בהודו, טורקיה, אוסטרליה ומספר מדינות באירופה ובאסיה, והם נמשכים לפחות מאפריל 2025.

נאמר כי קמפייני GhostCall ו-GhostHire משתמשים בטכניקות חדירה חדשות ובתוכנות זדוניות בהתאמה אישית, במטרה לחדור למערכות מפתחים ולתקוף ארגונים ועסקים של בלוקצ'יין למטרות רווח כספי.

התקפות אלו כוונו בעיקר נגד מערכות הפעלה macOS ו-Windows ותואמו באמצעות תשתית פיקוד ובקרה מאוחדת.

קמפיין GhostCall מתמקד במכשירי macOS. תוקפים פונים לקורבנות דרך טלגרם, מתחזים למשקיעי הון סיכון, ואף משתמשים בחשבונות פרוצים של יזמים אמיתיים ומייסדי סטארט-אפים כדי להציע הזדמנויות השקעה או שותפויות.

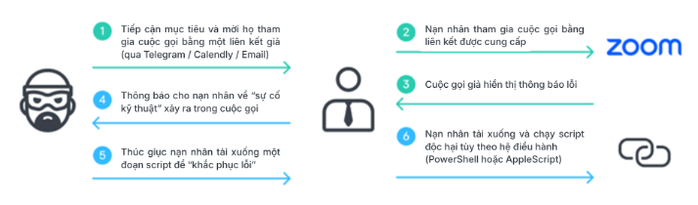

מתודולוגיית התקפת קמפיין GhostCall

לאחר מכן, הקורבנות מוזמנים ל"פגישת השקעות" בדפי הונאה המחקים את ממשק זום או מיקרוסופט טימס.

במהלך פגישה מזויפת זו, הקורבן יתבקש לעדכן את האפליקציה כדי לתקן את בעיית האודיו. לאחר מכן, המכשיר יוריד קוד זדוני ויפרוס תוכנות ריגול על המכשיר.

בקמפיין GhostHire, קבוצת איום מתמשך מתקדם (APT) זו כיוונה למפתחי בלוקצ'יין על ידי התחזות למגייסים. הקורבנות הוטעו להוריד ולהפעיל מאגר GitHub זדוני במסווה של מבחן מיומנויות.

כיצד קמפיין GhostHire הותקף

כאשר הקורבן פותח ומפעיל את התוכן, הנוזקה מתקינה את עצמה על המכונה, מותאמת אישית למערכת ההפעלה של הקורבן.

קספרסקי ממליצה לנקוט משנה זהירות עם הצעות אטרקטיביות או הצעות השקעה. יש לוודא תמיד את זהותם של כל איש קשר חדש, במיוחד אם הוא יוצר קשר דרך טלגרם, לינקדאין או פלטפורמות מדיה חברתית אחרות.

הקפידו להשתמש רק בערוצי תקשורת פנימיים מאומתים ומאובטחים עבור תקשורת המכילה מידע רגיש, שקלו תמיד את האפשרות שחשבון של מכר נפרץ, והימנעו מהפעלת סקריפטים או פקודות לא מאומתים רק כדי "לתקן באג"...

מקור: https://nld.com.vn/chieu-lua-dau-tu-tinh-vi-den-muc-ai-cung-co-the-sap-bay-196251209162029124.htm

![[תמונה] עזרו בדחיפות לאנשים למצוא מקום מגורים ולייצב את חייהם במהרה.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

![[תמונה] המזכיר הכללי טו לאם עובד עם ועדות הקבע של תת-הוועדות של קונגרס המפלגה ה-14](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

תגובה (0)