カスペルスキー社のグローバル調査分析チーム (GReAT) は、悪名高いサイバー犯罪グループ Lazarus の支部である APT ハッカー グループ BlueNoroff が、 2 つの高度な標的型攻撃キャンペーン GhostCall と GhostHire を通じて行った最新の活動を発表しました。

これらのキャンペーンは、インド、トルコ、オーストラリア、およびヨーロッパとアジアのいくつかの国の Web3 および暗号通貨組織を標的とし、少なくとも 2025 年 4 月から継続しています。

GhostCallとGhostHireの攻撃キャンペーンは、新たな侵入手法とカスタム設計されたマルウェアを使用して、開発者システムに侵入し、金銭的利益を得るためにブロックチェーン組織や企業を攻撃することを目的としていると言われています。

これらの攻撃は主に macOS および Windows オペレーティング システムを標的とし、統合されたコマンド アンド コントロール インフラストラクチャを通じて調整されました。

GhostCallキャンペーンはmacOSデバイスを標的としています。攻撃者はTelegramを介して被害者にアプローチし、ベンチャーキャピタリストを装ったり、実在の起業家やスタートアップの創業者のアカウントを乗っ取って投資や提携の機会を提案したりします。

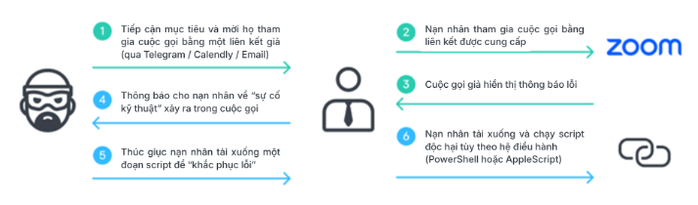

GhostCallキャンペーンの攻撃手法

その後、被害者は、Zoom や Microsoft Teams のインターフェースを模倣した詐欺ページで「投資ミーティング」に招待されます。

この偽の会議中、被害者は音声の問題を解決するためにアプリのアップデートを求められます。アップデートが完了すると、デバイスは悪意のあるコードをダウンロードし、スパイウェアをデバイスにインストールします。

GhostHireキャンペーンでは、この高度な持続的脅威(APT)グループは、リクルーターを装ってブロックチェーン開発者を標的にしました。被害者は、スキルテストを装った悪意のあるGitHubリポジトリをダウンロードして実行するように仕向けられました。

GhostHireキャンペーンがどのように攻撃されたか

被害者がコンテンツを開いて実行すると、マルウェアは被害者のオペレーティング システムに合わせてカスタマイズされ、マシンにインストールされます。

カスペルスキーは、魅力的なオファーや投資提案には注意するよう推奨しています。特にTelegram、LinkedIn、その他のソーシャルメディアプラットフォーム経由で連絡してきた場合は、必ず新しい連絡先の身元を確認してください。

機密情報を含む通信には、認証された安全な内部通信チャネルのみを使用するようにしてください。また、知人のアカウントが侵害されている可能性を常に考慮し、「バグを修正する」ためだけに未検証のスクリプトやコマンドを実行しないようにしてください。

出典: https://nld.com.vn/chieu-lua-dau-tu-tinh-vi-den-muc-ai-cung-co-the-sap-bay-196251209162029124.htm

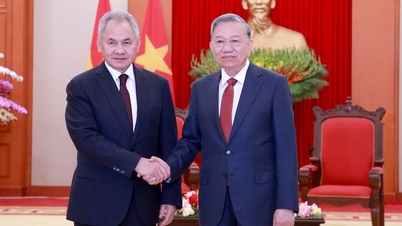

![[写真] ト・ラム書記長が第14回党大会小委員会常務委員会と活動中](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

コメント (0)