Autentificarea cu doi factori (2FA) nu mai este o securitate infailibilă. Fotografie ilustrativă

Noua formă de atac

Autentificarea cu doi factori (2FA) a devenit o caracteristică de securitate standard în domeniul securității cibernetice. Aceasta solicită utilizatorilor să își verifice identitatea cu un al doilea pas de autentificare, de obicei o parolă de unică folosință (OTP) trimisă prin SMS, e-mail sau aplicație de autentificare. Acest nivel suplimentar de securitate este destinat să protejeze contul unui utilizator chiar dacă parola acestuia este furată.

Deși 2FA este adoptat pe scară largă de multe site-uri web și este necesar de către organizații, experții în securitate cibernetică de la Kaspersky au descoperit recent atacuri de phishing folosite de infractorii cibernetici pentru a ocoli 2FA.

Prin urmare, atacatorii cibernetici au trecut la o formă mai sofisticată de atac cibernetic, combinând phishing-ul cu boți OTP automati pentru a păcăli utilizatorii și a obține acces neautorizat la conturile acestora. Mai exact, escrocii păcălesc utilizatorii să dezvăluie aceste OTP-uri pentru a le permite să ocolească măsurile de protecție 2FA.

Infractorii cibernetici combină phishing-ul cu roboți OTP automati pentru a păcăli utilizatorii și a obține acces neautorizat la conturile acestora. Fotografie ilustrativă

Chiar și boții OTP, un instrument sofisticat, sunt folosiți de escroci pentru a intercepta codurile OTP prin atacuri de inginerie socială. Atacatorii încearcă adesea să fure datele de autentificare ale victimelor prin metode precum phishing-ul sau exploatarea vulnerabilităților datelor. Apoi se conectează la contul victimei, declanșând trimiterea codurilor OTP către telefonul victimei.

Apoi, botul OTP va apela automat victima, dându-se drept angajat al unei organizații de încredere, folosind un script de conversație preprogramat pentru a convinge victima să dezvăluie codul OTP. În cele din urmă, atacatorul primește codul OTP prin intermediul botului și îl folosește pentru a accesa ilegal contul victimei.

Escrocii preferă adesea apelurile vocale în locul mesajelor text, deoarece victimele tind să răspundă mai rapid la această metodă. În consecință, boții OTP vor simula tonul și urgența unui apel uman pentru a crea un sentiment de încredere și persuasiune.

Escrocii controlează boții OTP prin intermediul tablourilor de bord online dedicate sau al platformelor de mesagerie precum Telegram. Acești boți vin, de asemenea, cu diverse funcții și planuri de abonament, facilitând acțiunea atacatorilor. Atacatorii pot personaliza funcțiile botului pentru a se da drept organizații, pot utiliza mai multe limbi și chiar pot alege un ton de voce masculin sau feminin. Opțiunile avansate includ falsificarea numărului de telefon, care face ca numărul de telefon al apelantului să pară a fi al unei organizații legitime pentru a păcăli victima într-un mod sofisticat.

Cu cât tehnologia se dezvoltă mai mult, cu atât este mai mare cerința de protecție a contului. Fotografie ilustrativă

Pentru a utiliza un bot OTP, escrocul trebuie mai întâi să fure datele de autentificare ale victimei. Aceștia folosesc adesea site-uri web de phishing care sunt concepute să arate exact ca paginile de autentificare legitime pentru bănci, servicii de e-mail sau alte conturi online. Când victima introduce numele de utilizator și parola, escrocul colectează automat aceste informații instantaneu (în timp real).

Între 1 martie și 31 mai 2024, soluțiile de securitate Kaspersky au prevenit 653.088 de vizite pe site-uri web create de kituri de phishing care vizau băncile. Datele furate de pe aceste site-uri web sunt adesea folosite în atacurile bot OTP. În aceeași perioadă, experții au detectat 4.721 de site-uri web de phishing create de kituri pentru a ocoli autentificarea cu doi factori în timp real.

Nu creați parole comune.

Olga Svistunova, expert în securitate la Kaspersky, a comentat: „Atacurile de inginerie socială sunt considerate metode de fraudă extrem de sofisticate, mai ales odată cu apariția boților OTP cu capacitatea de a simula în mod legitim apelurile reprezentanților serviciilor. Pentru a rămâne vigilenți, este important să menținem vigilența și să respectăm măsurile de securitate.”

Hackerii trebuie doar să folosească algoritmi inteligenți de predicție pentru a afla parolele cu ușurință. Fotografie ilustrativă

Întrucât analiza a 193 de milioane de parole, efectuată de experții Kaspersky la începutul lunii iunie, folosind algoritmi inteligenți de ghicire, arată că și acestea sunt parole compromise și vândute pe darknet de către hoții de informații, se observă că 45% (echivalentul a 87 de milioane de parole) pot fi sparte cu succes într-un minut; doar 23% (echivalentul a 44 de milioane) dintre combinațiile de parole sunt considerate suficient de puternice pentru a rezista atacurilor, iar spargerea acestor parole va dura mai mult de un an. Cu toate acestea, majoritatea parolelor rămase pot fi sparte în 1 oră până la 1 lună.

În plus, experții în securitate cibernetică au dezvăluit și cele mai frecvent utilizate combinații de caractere atunci când utilizatorii își configurează parole, cum ar fi: Nume: „ahmed”, „nguyen”, „kumar”, „kevin”, „daniel”; cuvinte populare: „forever”, „love”, „google”, „hacker”, „gamer”; parole standard: „password”, „qwerty12345”, „admin”, „12345”, „team”.

Analiza a constatat că doar 19% dintre parole conțineau o combinație puternică de parole, inclusiv un cuvânt care nu este din dicționar, atât litere mari, cât și mici, precum și cifre și simboluri. În același timp, studiul a constatat, de asemenea, că 39% dintre aceste parole puternice puteau fi ghicite de algoritmi inteligenți în mai puțin de o oră.

Interesant este că atacatorii nu au nevoie de cunoștințe specializate sau echipamente avansate pentru a sparge parolele. De exemplu, un procesor dedicat pentru laptop poate forța cu precizie o combinație de parole formată din opt litere mici sau cifre în doar 7 minute. O placă grafică integrată poate face același lucru în 17 secunde. În plus, algoritmii inteligenți de ghicire a parolelor tind să înlocuiască caracterele („e” pentru „3”, „1” pentru „!” sau „a” pentru „@”) și șirurile de caractere comune („qwerty”, „12345”, „asdfg”).

Ar trebui să folosiți parole cu șiruri de caractere aleatorii pentru a le îngreuna ghicirea de către hackeri. Fotografie ilustrativă

„În mod inconștient, oamenii tind să aleagă parole foarte simple, folosind adesea cuvinte de dicționar în limba lor maternă, cum ar fi nume și numere... Chiar și combinațiile puternice de parole rareori se abat de la această tendință, așa că sunt complet previzibile de către algoritmi”, a declarat Yuliya Novikova, șefa departamentului Digital Footprint Intelligence de la Kaspersky.

Prin urmare, cea mai fiabilă soluție este generarea unei parole complet aleatorii folosind manageri de parole moderni și fiabili. Astfel de aplicații pot stoca cantități mari de date în siguranță, oferind o protecție completă și puternică pentru informațiile utilizatorilor.

Pentru a crește puterea parolelor, utilizatorii pot aplica următoarele sfaturi simple: Folosiți software de securitate a rețelei pentru a gestiona parolele; folosiți parole diferite pentru diferite servicii. În acest fel, chiar dacă unul dintre conturile dvs. este spart, celelalte sunt în continuare în siguranță; frazele de acces îi ajută pe utilizatori să își recupereze conturile atunci când își uită parolele, fiind mai sigur să folosească cuvinte mai puțin comune. În plus, pot utiliza un serviciu online pentru a verifica puterea parolelor lor.

Evitați să folosiți informații personale, cum ar fi zilele de naștere, numele membrilor familiei, numele animalelor de companie sau poreclele, ca parolă. Acestea sunt adesea primele lucruri pe care atacatorii le vor încerca atunci când încearcă să spargă o parolă.

Sursă

![[Fotografie] Ajutați urgent oamenii să aibă în curând un loc unde să locuiască și să își stabilizeze viața](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

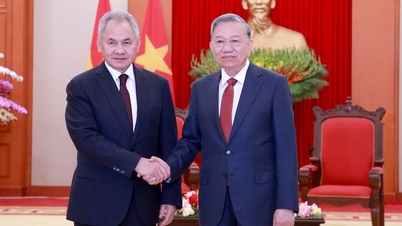

![[Foto] Secretarul general To Lam lucrează cu comisiile permanente ale subcomisiilor celui de-al 14-lea Congres al Partidului](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Comentariu (0)