Kasperskys globala forsknings- och analysteam (GReAT) har just tillkännagivit den senaste aktiviteten från APT-hackargruppen BlueNoroff – en gren av den ökända cyberbrottsgruppen Lazarus, genom två sofistikerade riktade attackkampanjer, GhostCall och GhostHire.

Dessa kampanjer riktade sig mot Web3- och kryptovalutaorganisationer i Indien, Turkiet, Australien och flera länder i Europa och Asien, och har pågått sedan åtminstone april 2025.

Kampanjerna GhostCall och GhostHire sägs använda nya intrångstekniker och specialdesignad skadlig kod, i syfte att infiltrera utvecklarsystem och attackera blockkedjeorganisationer och företag för ekonomisk vinning.

Dessa attacker riktade sig främst mot operativsystemen macOS och Windows och koordinerades genom en enhetlig kommando- och kontrollinfrastruktur.

GhostCall-kampanjen fokuserar på macOS-enheter. Angripare kontaktar offer via Telegram, utger sig för att vara riskkapitalister och använder till och med komprometterade konton tillhörande riktiga entreprenörer och startup-grundare för att föreslå investerings- eller partnerskapsmöjligheter.

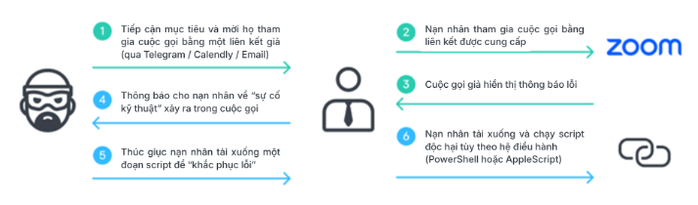

GhostCall-kampanjattackmetodik

Offren bjuds sedan in till ett ”investeringsmöte” på bluffsidor som imiterar Zoom- eller Microsoft Teams-gränssnittet.

Under detta falska möte kommer offret att bli ombedd att uppdatera appen för att åtgärda ljudproblemet. När detta är gjort kommer enheten att ladda ner en skadlig kod och distribuera spionprogram på enheten.

I GhostHire-kampanjen riktade sig denna avancerade APT-grupp (persistent hot) mot blockkedjeutvecklare genom att utge sig för att vara rekryterare. Offren lurades att ladda ner och köra ett skadligt GitHub-arkiv förklätt som ett färdighetstest.

Hur GhostHire-kampanjen attackerades

När offret öppnar och kör innehållet installerar sig skadlig programvara på maskinen, anpassad för att passa offrets operativsystem.

Kaspersky rekommenderar att man är försiktig med attraktiva erbjudanden eller investeringsförslag. Verifiera alltid identiteten på alla nya kontakter, särskilt om de kontaktar dem via Telegram, LinkedIn eller andra sociala medieplattformar.

Se till att endast använda autentiserade och säkra interna kommunikationskanaler för kommunikation som innehåller känslig information, överväg alltid möjligheten att en bekants konto har blivit komprometterat och undvik att köra overifierade skript eller kommandon bara för att "åtgärda ett fel"...

Källa: https://nld.com.vn/chieu-lua-dau-tu-tinh-vi-den-muc-ai-cung-co-the-sap-bay-196251209162029124.htm

![[Foto] Hjälp människor att snart få en plats att bo och stabilisera sina liv](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

![[Foto] Generalsekreterare To Lam arbetar med de ständiga utskotten vid den 14:e partikongressens underutskott](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Kommentar (0)