Різке збільшення кількості цілеспрямованих атак

Цільові атаки – APT на важливі інформаційні системи з великою кількістю даних та значним впливом – були та залишаються однією з тенденцій атак, обраних багатьма хакерськими групами. Ця тенденція дедалі більше посилюється в контексті того, що багато організацій та підприємств переносять свою діяльність у цифрове середовище зі все більшими активами даних.

Фактично, ситуація з мережевою інформаційною безпекою у світі та В'єтнамі в перші місяці цього року чітко продемонструвала зростаючу тенденцію цілеспрямованих атак, спрямованих на системи підрозділів, що працюють у ключових галузях, таких як енергетика, телекомунікації... Зокрема, у В'єтнамі, у першій половині 2024 року, цілеспрямовані атаки з використанням програм-вимагачів на системи VNDIRECT, PVOIL... спричинили перебої в роботі та матеріальну та іміджеву шкоду цим підприємствам, а також діяльності щодо забезпечення національної кібербезпеки.

У нещодавно оприлюдненій інформації Національний центр моніторингу кібербезпеки – NCSC при Департаменті інформаційної безпеки повідомив, що нещодавно підрозділ зафіксував інформацію, пов’язану з кампаніями кібератак, які навмисно використовують складне шкідливе програмне забезпечення та витончені методи атаки для проникнення у важливі інформаційні системи організацій та підприємств, з головною метою кібератак, крадіжки інформації та системного саботажу.

У попередженні від 11 вересня, надісланому підрозділам ІТ та інформаційної безпеки міністерств, галузей та місцевих органів влади; державним корпораціям, компаніям загального користування, постачальникам телекомунікаційних, інтернет- та цифрових платформних послуг, а також фінансово-банківським організаціям, Департамент інформаційної безпеки надав детальну інформацію про кампанії APT-атак трьох атакуючих груп: Mallox Ransomware, Lazarus та Stately Taurus (також відома як Mustang Panda).

Зокрема, поряд із синтезом та аналізом поведінки груп атакуючих у 3 цілеспрямованих кампаніях атак, спрямованих на важливі інформаційні системи, включаючи: кампанію атак, пов'язану з програмою-вимагачем Mallox, кампанію групи Lazarus з використанням програм Windows, що видають себе за платформи відеоконференцій , для поширення багатьох типів шкідливого програмного забезпечення, та кампанію групи Stately Taurus, що використовує VSCode для атак на організації в Азії, Департамент інформаційної безпеки також опублікував індикатори кібератак - IoC, щоб агентства, організації та підприємства по всій країні могли переглядати та виявляти ранні ризики кібератак.

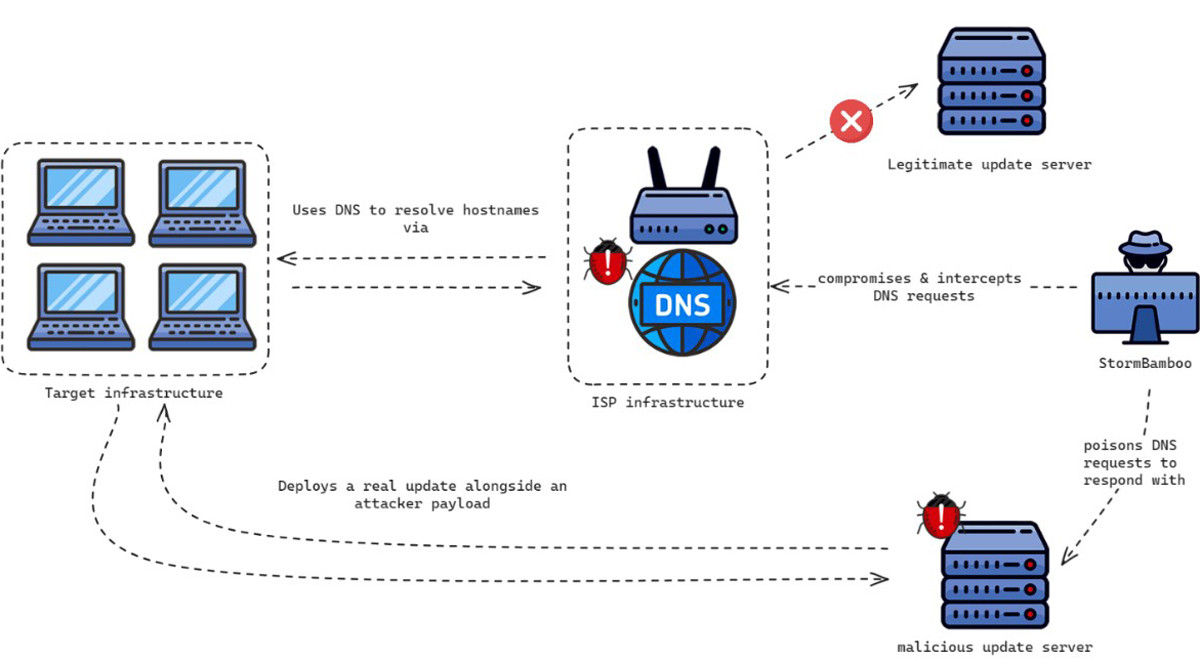

Безпосередньо перед цим, у серпні 2024 року, Департамент інформаційної безпеки також постійно випускав попередження про інші небезпечні цільові атаки, такі як: кампанія з використанням техніки «AppDomainManager Injection» для поширення шкідливого програмного забезпечення, ідентифікованого як пов’язаного з групою APT 41, яка вражає організації в Азіатсько -Тихоокеанському регіоні, включаючи В’єтнам; кампанія кібератак, здійснена групою APT StormBamboo, спрямована на інтернет-провайдерів з метою розгортання шкідливого програмного забезпечення на системах macOS та Windows користувачів, щоб таким чином взяти під контроль та викрасти важливу інформацію; кампанія кібератак, здійснена групою APT MirrorFace, «ціллю» якої були фінансові установи, дослідницькі інститути та виробники...

Інформація про цільові групи атак, спрямовані на великі організації та підприємства у В'єтнамі, також є темою, на аналізі якої зосереджується Viettel Cyber Security, та яку вона оприлюднила у звіті про стан інформаційної безпеки у В'єтнамі за першу половину цього року.

Зокрема, аналіз експертів Viettel Cyber Security показує, що у першій половині 2024 року групи APT-атаки оновили інструменти та шкідливе програмне забезпечення, що використовуються в атакуючих кампаніях. Відповідно, основним методом атаки APT-груп є використання підроблених документів та програмного забезпечення, щоб обманом змусити користувачів запустити шкідливе програмне забезпечення; а популярною технікою, яку використовують багато груп, є DLL-Sideloading, використовуючи чисті виконувані файли для завантаження шкідливих DLL або через вразливості безпеки CVE.

До груп APT, які, за оцінками технічної системи Viettel Cyber Security, мали значний вплив на бізнес та організації у В'єтнамі в перші місяці 2024 року, належать: Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28, APT27.

Заходи для запобігання ранньому ризику атаки системи з боку APT

У попередженнях про APT-атаки Департамент інформаційної безпеки звернувся до установ, організацій та підприємств з проханням перевірити та переглянути свої інформаційні системи, які можуть постраждати від атаки. Водночас, проактивно відстежувати інформацію, пов’язану з кібератаками, щоб запобігти їм на ранній стадії та уникнути ризику атаки.

Водночас підрозділам також рекомендується посилити моніторинг та підготувати плани реагування у разі виявлення ознак експлуатації та кібератак; регулярно моніторити канали попередження органів влади та великих організацій з інформаційної безпеки для своєчасного виявлення ризиків кібератак.

У контексті кібератак, включаючи цілеспрямовані атаки, що постійно зростають у світі та у В'єтнамі, експерти з інформаційної безпеки також рекомендували вітчизняним організаціям та підприємствам низку заходів, на яких слід зосередитися, щоб мінімізувати ризики та підтримувати безперервну виробничу та ділову діяльність.

Це: Перевірка процесів та систем управління даними клієнтів та внутрішніми даними; проактивний аналіз ознак вторгнення в систему, виявлення та раннє реагування на цільові групи атак; перевірка та оновлення версій програмного забезпечення та додатків, що містять вразливості безпеки із серйозними наслідками...

Джерело: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[Фото] Президент Луонг Куонг приймає військового міністра США Піта Хегсета](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/02/1762089839868_ndo_br_1-jpg.webp)

![[Фото] Лам Донг: Зображення руйнувань після ймовірного прориву озера в Туй Фонг](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/02/1762078736805_8e7f5424f473782d2162-5118-jpg.webp)

Коментар (0)