Globální výzkumný a analytický tým společnosti Kaspersky (GReAT) právě oznámil nejnovější aktivitu hackerské skupiny BlueNoroff, která se zabývá APT útoky a je odnoží nechvalně známé kyberzločinecké skupiny Lazarus, a to prostřednictvím dvou sofistikovaných cílených útočných kampaní GhostCall a GhostHire.

Tyto kampaně byly zaměřeny na organizace zabývající se Web3 a kryptoměnami v Indii, Turecku, Austrálii a několika zemích v Evropě a Asii a probíhají nejméně od dubna 2025.

Kampaně GhostCall a GhostHire údajně používají nové techniky narušení a na míru navržený malware s cílem infiltrovat vývojářské systémy a útočit na blockchainové organizace a podniky za účelem finančního zisku.

Tyto útoky byly primárně zaměřeny na operační systémy macOS a Windows a byly koordinovány prostřednictvím jednotné infrastruktury velení a řízení.

Kampaň GhostCall se zaměřuje na zařízení macOS. Útočníci oslovují oběti prostřednictvím Telegramu, vydávají se za investory rizikového kapitálu a dokonce využívají napadené účty skutečných podnikatelů a zakladatelů startupů k navrhování investičních nebo partnerských příležitostí.

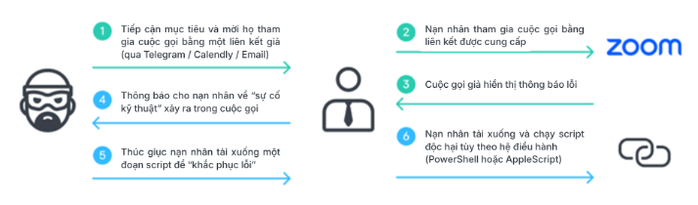

Metodologie útoku kampaně GhostCall

Oběti jsou poté pozvány na „investiční schůzku“ na podvodných stránkách, které napodobují rozhraní Zoomu nebo Microsoft Teams.

Během této falešné schůzky bude oběť požádána o aktualizaci aplikace, aby se problém se zvukem vyřešil. Po dokončení si zařízení stáhne škodlivý kód a nainstaluje do něj spyware.

V kampani GhostHire se tato pokročilá skupina perzistentních hrozeb (APT) zaměřila na vývojáře blockchainu tím, že se vydávala za náboráře. Oběti byly podvedeny ke stažení a spuštění škodlivého repozitáře GitHub maskovaného jako test dovedností.

Jak byla kampaň GhostHire napadena

Když oběť otevře a spustí obsah, malware se nainstaluje do počítače a přizpůsobí se tak, aby vyhovoval operačnímu systému oběti.

Společnost Kaspersky doporučuje být opatrná s atraktivními nabídkami nebo investičními návrhy. Vždy ověřujte totožnost všech nových kontaktů, zejména pokud se s vámi spojují prostřednictvím Telegramu, LinkedInu nebo jiných platforem sociálních médií.

Pro komunikaci obsahující citlivé informace používejte pouze ověřené a zabezpečené interní komunikační kanály, vždy zvažte možnost, že byl napaden účet známého, a vyhněte se spouštění neověřených skriptů nebo příkazů jen za účelem „opravy chyby“...

Zdroj: https://nld.com.vn/chieu-lua-dau-tu-tinh-vi-den-muc-ai-cung-co-the-sap-bay-196251209162029124.htm

![[Fotografie] Naléhavě pomozte lidem, aby brzy měli bydlení a stabilizovali své životy](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

![[Fotografie] Generální tajemník To Lam pracuje se stálými výbory podvýborů 14. sjezdu strany](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Komentář (0)