Laut TechSpot ist BitLocker zwar in die Windows 11 Pro-, Enterprise- und Education-Versionen integriert, um die Datensicherheit mit dem AES-Verschlüsselungsalgorithmus zu verbessern, doch eine aktuelle Studie zeigt, dass dieses Verschlüsselungstool mit nur einem billigen Gerät leicht geknackt werden kann.

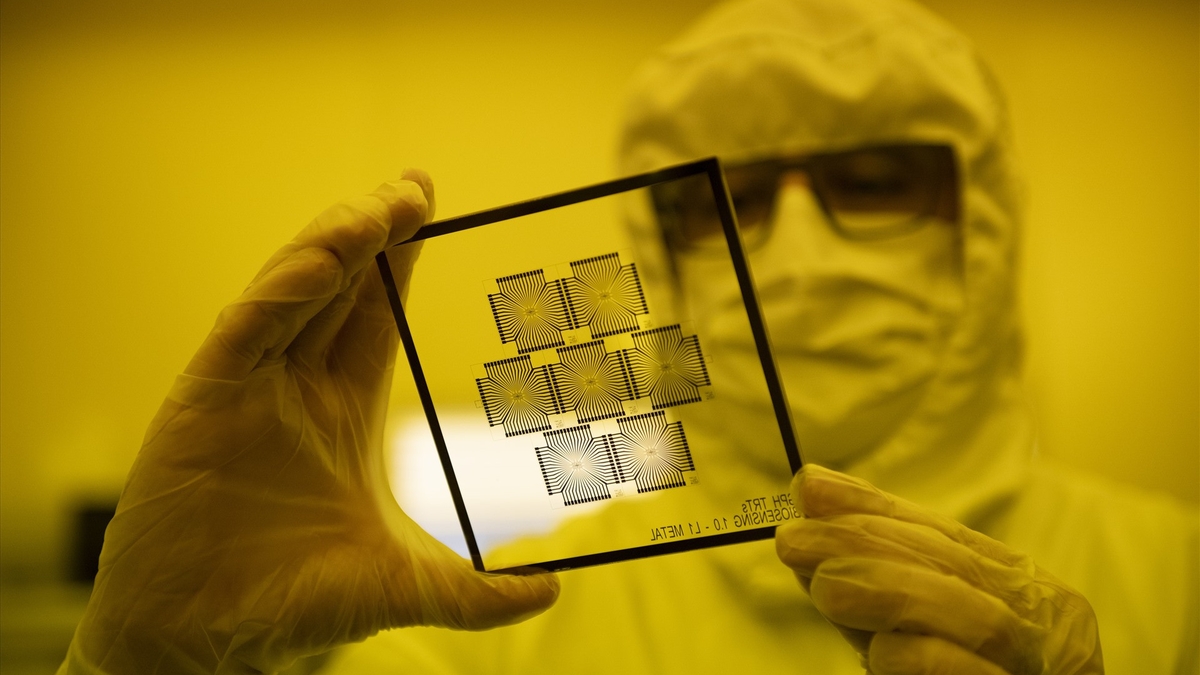

In einem YouTube- Video demonstrierte der Sicherheitsforscher Stacksmashing, wie Hacker mithilfe eines Raspberry Pi Pico in nur 43 Sekunden BitLocker-Verschlüsselungsschlüssel von Windows-Computern extrahieren können. Laut Stacksmashing können gezielte Angriffe die BitLocker-Verschlüsselung umgehen, indem sie direkt auf die Hardware zugreifen und die im Trusted Platform Module (TPM) des Computers gespeicherten Verschlüsselungsschlüssel über den LPC-Port auslesen.

Das beliebte Datenverschlüsselungstool von Microsoft kann leicht umgangen werden.

Die Sicherheitslücke beruht auf einem Konstruktionsfehler in Geräten mit dediziertem TPM, wie beispielsweise neueren Laptops und Desktop-PCs. Wie der Forscher erklärt, verwendet BitLocker mitunter ein externes TPM, um wichtige Schlüsselinformationen wie Plattformkonfigurationsregister und Volumenschlüssel zu speichern. Die Kommunikationsleitungen (LPC-Ports) zwischen CPU und externem TPM werden jedoch beim Systemstart nicht verschlüsselt. Dadurch kann ein Angreifer den gesamten Datenverkehr zwischen den beiden Komponenten überwachen und den Verschlüsselungsschlüssel extrahieren.

Für den Demonstrationsangriff nutzte Stacksmashing einen zehn Jahre alten, BitLocker-verschlüsselten Laptop und programmierte einen Raspberry Pi Pico so, dass dieser den Binärcode des TPM auslas, um den Volume Master Key zu extrahieren. Anschließend entschlüsselte er das Laufwerk mit Dislocker und dem so gewonnenen Volume Master Key.

Dies ist nicht das erste Mal, dass BitLocker geknackt wurde. Letztes Jahr demonstrierte der Cybersicherheitsforscher Guillaume Quéré, wie das BitLocker-System zur vollständigen Festplattenverschlüsselung es Nutzern ermöglicht, alle Daten auszuspionieren, die zwischen einem separaten TPM-Chip und der CPU über den SPI-Port übertragen werden. Microsoft behauptet jedoch, dass das Knacken der BitLocker-Verschlüsselung ein langwieriger und komplizierter Prozess sei, der permanenten Zugriff auf die Hardware erfordere.

Der jüngste Angriff zeigt, dass BitLocker deutlich leichter umgangen werden kann als bisher angenommen und wirft wichtige Fragen zu aktuellen Verschlüsselungsmethoden auf. Ob Microsoft diese spezifische Sicherheitslücke in BitLocker beheben wird, bleibt abzuwarten. Langfristig müssen Cybersicherheitsforscher jedoch potenzielle Sicherheitslücken besser erkennen und schließen, bevor diese zu Problemen für die Nutzer werden.

Quellenlink

![[Foto] Da Nang: Hunderte Menschen helfen nach Sturm Nr. 13 bei der Reinigung einer wichtigen Touristenroute.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

Kommentar (0)