Der Fall VNDirect und was macht Ransomware gefährlich?

Am 24. März 2024 wurde die VNDirect Securities Company in Vietnam zum neuesten Hotspot auf der Karte internationaler Ransomware-Angriffe. Dieser Angriff ist kein Einzelfall.

Ransomware, eine Art Schadsoftware, die Daten auf dem System eines Opfers verschlüsselt und für die Entschlüsselung Lösegeld fordert, ist heute eine der am weitesten verbreiteten und gefährlichsten Cybersicherheitsbedrohungen weltweit. Die zunehmende Abhängigkeit von digitalen Daten und Informationstechnologie in allen Bereichen des gesellschaftlichen Lebens macht Organisationen und Einzelpersonen anfällig für diese Angriffe.

Die Gefahr von Ransomware liegt nicht nur in ihrer Fähigkeit, Daten zu verschlüsseln, sondern auch in ihrer Verbreitung und der Art und Weise, wie sie Lösegeld fordert. Dadurch entsteht ein Finanztransaktionskanal, über den Hacker illegale Gewinne erzielen können. Die Raffinesse und Unberechenbarkeit von Ransomware-Angriffen machen sie zu einer der größten Herausforderungen für die Cybersicherheit.

Der VNDirect-Angriff ist eindringlicher Beweis dafür, wie wichtig es ist, Ransomware zu verstehen und zu verhindern. Nur wenn wir verstehen, wie Ransomware funktioniert und welche Bedrohung sie darstellt, können wir wirksame Schutzmaßnahmen ergreifen – von der Schulung der Benutzer über den Einsatz technischer Lösungen bis hin zum Aufbau einer umfassenden Präventionsstrategie zum Schutz kritischer Daten und Informationssysteme.

So funktioniert Ransomware

Ransomware, eine bedrohliche Bedrohung für die Cybersicherheit, agiert raffiniert und vielschichtig und kann schwerwiegende Folgen für die Opfer haben. Um die Funktionsweise von Ransomware besser zu verstehen, müssen wir jeden einzelnen Schritt des Angriffsprozesses analysieren.

Infektion

Der Angriff beginnt, wenn Ransomware ein System infiziert. Es gibt mehrere gängige Wege, auf denen Ransomware in das System eines Opfers gelangen kann, darunter:

Phishing-E-Mails: Gefälschte E-Mails mit schädlichen Anhängen oder Links zu Websites mit schädlichem Code; Ausnutzen von Sicherheitslücken: Ausnutzen von Schwachstellen in ungepatchter Software, um automatisch und ohne Benutzerinteraktion Ransomware zu installieren; Malvertising: Verwenden von Internetwerbung zur Verbreitung von Malware; Downloads von schädlichen Websites: Benutzer laden Software oder Inhalte von nicht vertrauenswürdigen Websites herunter.

Verschlüsselung

Nach der Infektion verschlüsselt Ransomware die Daten auf dem System des Opfers. Verschlüsselung bedeutet, Daten in ein Format zu konvertieren, das ohne den Entschlüsselungsschlüssel nicht gelesen werden kann. Ransomware verwendet häufig starke Verschlüsselungsalgorithmen, die sicherstellen, dass verschlüsselte Daten ohne den entsprechenden Schlüssel nicht wiederhergestellt werden können.

Lösegeldforderung

Nach der Verschlüsselung der Daten zeigt Ransomware eine Nachricht auf dem Bildschirm des Opfers an, in der ein Lösegeld für die Entschlüsselung der Daten gefordert wird. Diese Nachricht enthält in der Regel Anweisungen zur Zahlung (meist über Bitcoin oder andere Kryptowährungen, um die Identität des Täters zu verbergen) sowie eine Zahlungsfrist. Einige Versionen von Ransomware drohen zudem mit der Löschung oder Veröffentlichung der Daten, falls das Lösegeld nicht gezahlt wird.

Transaktionen und Entschlüsselung (oder nicht)

Das Opfer steht dann vor einer schwierigen Entscheidung: Entweder zahlt es das Lösegeld und hofft, seine Daten zurückzubekommen, oder es weigert sich und verliert sie für immer. Die Zahlung garantiert jedoch nicht, dass die Daten entschlüsselt werden. Im Gegenteil, sie könnte die Kriminellen dazu ermutigen, ihre Taten fortzusetzen.

Die Funktionsweise von Ransomware zeugt nicht nur von technischer Raffinesse, sondern auch von einer traurigen Realität: der Bereitschaft, die Leichtgläubigkeit und Unwissenheit der Nutzer auszunutzen. Dies unterstreicht, wie wichtig es ist, das Bewusstsein und Wissen im Bereich Cybersicherheit zu schärfen – vom Erkennen von Phishing-E-Mails bis hin zur Aktualisierung der Sicherheitssoftware. Angesichts einer sich ständig weiterentwickelnden Bedrohung wie Ransomware sind Aufklärung und Prävention wichtiger denn je.

Gängige Varianten von Ransomware

In der sich ständig weiterentwickelnden Welt der Ransomware-Bedrohungen zeichnen sich einige Varianten durch ihre Raffinesse, ihre Verbreitungsfähigkeit und ihre schwerwiegenden Auswirkungen auf Unternehmen weltweit aus. Hier finden Sie Beschreibungen von sieben gängigen Varianten und ihrer Funktionsweise.

REvil (auch bekannt als Sodinokibi)

Funktionen: REvil ist eine Variante von Ransomware-as-a-Service (RaaS), die Cyberkriminelle für eigene Angriffe „mieten“ können. Dadurch erhöht sich die Verbreitungsfähigkeit der Ransomware und die Zahl der Opfer deutlich.

Verbreitungsmethoden: Verbreitung über Sicherheitslücken, Phishing-E-Mails und Remote-Angriffstools. REvil verwendet auch Angriffsmethoden, um Daten automatisch zu verschlüsseln oder zu stehlen.

Ryuk

Funktionen: Ryuk zielt in erster Linie auf große Organisationen ab, um Lösegeldzahlungen zu maximieren. Der Schädling kann sich für jeden Angriff individuell anpassen, was seine Erkennung und Entfernung erschwert.

Verbreitungsmethode: Über Phishing-E-Mails und mit anderer Malware wie Trickbot und Emotet infizierte Netzwerke verbreitet und verschlüsselt Ryuk Netzwerkdaten.

Robinhood

Funktionen: Robinhood ist für seine Fähigkeit bekannt, Regierungssysteme und große Organisationen anzugreifen, indem es eine ausgeklügelte Verschlüsselungstaktik verwendet, um Dateien zu sperren und hohe Lösegeldzahlungen zu fordern.

Verbreitungsmethode: Verbreitung durch Phishing-Kampagnen sowie Ausnutzung von Sicherheitslücken in Software.

DoppelPaymer

Funktionen: DoppelPaymer ist eine eigenständige Ransomware-Variante, die durch die Verschlüsselung von Daten und die Drohung, Informationen freizugeben, wenn kein Lösegeld gezahlt wird, schweren Schaden anrichten kann.

Verbreitungsmethode: Verbreitung über Remote-Angriffstools und Phishing-E-Mails, insbesondere mit dem Ziel, Schwachstellen in ungepatchter Software auszunutzen.

SCHLANGE (auch bekannt als EKANS)

Funktionen: SNAKE ist für Angriffe auf industrielle Steuerungssysteme (ICS) konzipiert. Es verschlüsselt nicht nur Daten, sondern kann auch industrielle Prozesse stören.

Verbreitungsmethode: Durch Phishing- und Exploit-Kampagnen, wobei der Schwerpunkt auf der gezielten Bekämpfung bestimmter Industriesysteme liegt.

Phobos

Funktionen: Phobos weist viele Ähnlichkeiten mit Dharma auf, einer anderen Ransomware-Variante, und wird häufig verwendet, um kleine Unternehmen über RDP (Remote Desktop Protocol) anzugreifen.

Verbreitungsmethode: In erster Linie über exponiertes oder anfälliges RDP, wodurch Angreifer remote auf Ransomware zugreifen und diese einsetzen können.

LockBit

LockBit ist eine weitere beliebte Ransomware-Variante, die nach dem Ransomware-as-a-Service-Modell (RaaS) arbeitet und für ihre Angriffe auf Unternehmen und Regierungsorganisationen bekannt ist. LockBit führt seine Angriffe in drei Hauptphasen aus: Ausnutzen von Schwachstellen, tiefes Eindringen in das System und Bereitstellen der Verschlüsselungsnutzlast.

Phase 1 – Ausnutzung: LockBit nutzt Schwachstellen im Netzwerk mithilfe von Techniken wie Social Engineering, etwa durch Phishing-E-Mails, oder Brute-Force-Angriffen auf Intranet-Server und Netzwerksysteme aus.

Phase 2 – Infiltration: Nach der Infiltration verwendet LockBit ein „Post-Exploitation“-Tool, um seine Zugriffsebene zu erhöhen und das System auf den Verschlüsselungsangriff vorzubereiten.

Phase 3 – Bereitstellung: LockBit stellt die verschlüsselte Nutzlast auf jedem zugänglichen Gerät im Netzwerk bereit, verschlüsselt alle Systemdateien und hinterlässt eine Lösegeldforderung.

LockBit nutzt für seinen Angriffsprozess außerdem eine Reihe kostenloser Open-Source-Tools, von Netzwerkscannern bis hin zu Remote-Management-Software, um Netzwerkaufklärung, Fernzugriff, Anmeldedatendiebstahl und Datenexfiltration durchzuführen. In einigen Fällen droht LockBit sogar mit der Freigabe persönlicher Daten des Opfers, wenn die Lösegeldforderungen nicht erfüllt werden.

Aufgrund seiner Komplexität und der Fähigkeit, sich weit zu verbreiten, stellt LockBit eine der größten Bedrohungen in der modernen Ransomware-Welt dar. Unternehmen müssen umfassende Sicherheitsmaßnahmen ergreifen, um sich vor dieser Ransomware und ihren Varianten zu schützen.

Dao Trung Thanh

Lektion 2: Vom VNDirect-Angriff zur Anti-Ransomware-Strategie

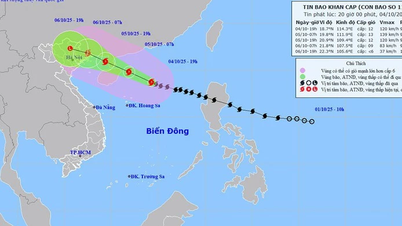

[Anzeige_2]

Quelle

![[Foto] Generalsekretär To Lam nimmt am 8. Kongress des Zentralkomitees der Partei für öffentliche Sicherheit teil](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/79fadf490f674dc483794f2d955f6045)

![[Foto] Lebhaftes Mittherbstfest im Museum für Völkerkunde](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/da8d5927734d4ca58e3eced14bc435a3)

![[Foto] Feierliche Eröffnung des 8. Kongresses des Zentralkomitees der Partei für öffentliche Sicherheit, Amtszeit 2025–2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/f3b00fb779f44979809441a4dac5c7df)

![[VIDEO] Zusammenfassung der Zeremonie zum 50. Jahrestag von Petrovietnam](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/10/4/abe133bdb8114793a16d4fe3e5bd0f12)

![[VIDEO] GENERALSEKRETÄR VON LAM VERLEIHT PETROVIETNAM 8 GOLDENE WORTE: „PIONIER – EXZELLENZ – NACHHALTIG – GLOBAL“](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/23/c2fdb48863e846cfa9fb8e6ea9cf44e7)

Kommentar (0)