Các chuyên gia bảo mật vừa phát hiện một chiến dịch độc hại đánh cắp mã OTP trên thiết bị Android toàn cầu, bằng cách lây nhiễm mã độc qua hàng nghìn bot Telegram.

Các nhà nghiên cứu tại hãng bảo mật Zimperium đã phát hiện ra chiến dịch độc hại này và tiến hành theo dõi từ tháng 2/2022 đến nay. Họ báo cáo rằng đã phát hiện có ít nhất 107.000 mẫu mã độc khác nhau có liên quan đến chiến dịch nêu trên.

Mã độc theo dõi tin nhắn có chứa mã OTP của hơn 600 thương hiệu toàn cầu, một số có hàng trăm triệu người dùng. Động cơ của tin tặc là tài chính.

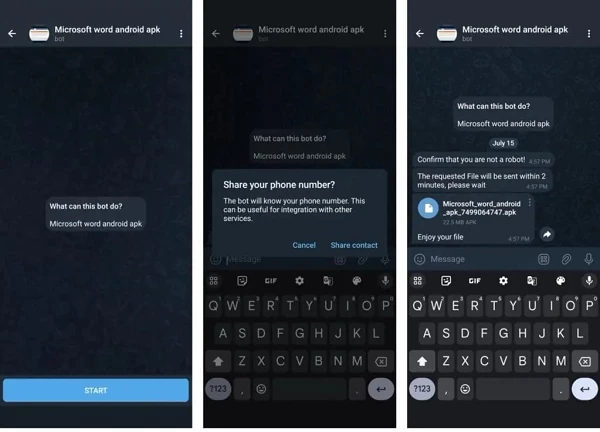

|

| Bot Telegram đòi người dùng cung cấp số điện thoại để gửi file APK |

Theo Zimperium, mã độc đánh cắp SMS (SMS stealer) sẽ được phát tán qua quảng cáo độc hại hoặc bot Telegram, tự động giao tiếp với nạn nhân. Có hai trường hợp mà các tin tặc sử dụng để tấn công.

Cụ thể, trường hợp đầu tiên, nạn nhân sẽ bị lừa truy cập vào những trang giả mạo Google Play. Trường hợp còn lại, bot Telegram hứa hẹn sẽ cho người dùng ứng dụng Android lậu nhưng trước tiên, họ phải cung cấp số điện thoại để nhận file APK. Con bot này sẽ dùng số điện thoại đó để tạo ra một file APK mới, cho phép tin tặc theo dõi hoặc tấn công nạn nhân trong tương lai.

Zimperium cho biết, chiến dịch độc hại sử dụng 2.600 bot Telegram để quảng bá nhiều APK Android khác nhau, được điều khiển bởi 13 máy chủ Command & Control. Nạn nhân trải dài tại 113 quốc gia nhưng hầu hết từ Ấn Độ và Nga. Tại Mỹ, Brazil và Mexico, số lượng nạn nhân cũng khá lớn. Những con số này phác họa bức tranh đáng lo ngại về hoạt động quy mô lớn cũng như vô cùng tinh vi đứng sau chiến dịch.

Những chuyên gia phát hiện ra mã độc truyền tin nhắn SMS chụp lại được đến một điểm cuối API tại website 'fastsms.su”. Website này bán quyền truy cập số điện thoại ảo tại nước ngoài, từ đó dùng để ẩn danh cũng như xác thực nền tảng, dịch vụ trực tuyến. Nhiều khả năng những thiết bị nhiễm mã độc đã bị lợi dụng mà nạn nhân không hề hay biết.

Bên cạnh đó, khi cấp quyền truy cập vào SMS, nạn nhân tạo điều kiện cho mã độc có khả năng đọc tin nhắn SMS, đánh cắp thông tin nhạy cảm, bao gồm cả mã OTP trong quá trình đăng ký tài khoản và xác thực hai yếu tố. Kết quả là, nạn nhân có thể chứng kiến hóa đơn điện thoại tăng vọt hoặc vô tình bị vướng vào những hoạt động bất hợp pháp, truy dấu về thiết bị và số điện thoại của họ.

Để tránh sập bẫy của những kẻ xấu, người dùng Android không nên tải những file APK bên ngoài Google Play, không cấp quyền truy cập cho những ứng dụng không liên quan, bảo đảm kích hoạt Play Protect trên thiết bị.

Nguồn: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[Tin tức Hàng hải] Bộ Tài chính nhắm mục tiêu vào các mạng lưới đa dạng tạo điều kiện thuận lợi cho thương mại dầu mỏ của Iran](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/14/43150a0498234eeb8b127905d27f00b6)

Bình luận (0)