នៅក្នុងយុគសម័យឌីជីថលសព្វថ្ងៃនេះ ការវាយប្រហារតាមអ៊ីនធឺណិតកាន់តែមានភាពទំនើប និងគ្រោះថ្នាក់ជាងពេលណាៗទាំងអស់។ ថ្មីៗនេះ ការវាយប្រហារតាមអ៊ីនធឺណេតដ៏ស្មុគស្មាញមួយត្រូវបានរកឃើញដោយផ្តោតលើកុំព្យូទ័រក្នុងប្រទេសអ៊ុយក្រែន ដោយមានគោលដៅដាក់ពង្រាយមេរោគ Cobalt Strike និងគ្រប់គ្រងម៉ាស៊ីនមេដែលមានមេរោគ។ ការវាយប្រហារនេះមិនត្រឹមតែប្រើប្រាស់បច្ចេកទេសកម្រិតខ្ពស់ដើម្បីជ្រាបចូលទៅក្នុងប្រព័ន្ធប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងបានប្រើវិធានការគេចវេសជាច្រើន ដើម្បីជៀសវាងការរកឃើញដោយកម្មវិធីសុវត្ថិភាព។ នៅក្នុងអត្ថបទនេះ យើងនឹងពិនិត្យមើលលម្អិតអំពីរបៀបដែលការវាយប្រហារបានកើតឡើង បច្ចេកទេសដែលប្រើដោយពួក Hacker និងវិធានការសាមញ្ញដែលអ្នកអាចអនុវត្តដើម្បីការពារខ្លួនអ្នកពីការគំរាមកំហែងស្រដៀងគ្នា។

ផ្នែកទី 1៖ បច្ចេកទេសវាយប្រហាររបស់ពួក Hacker ដ៏ទំនើប

ឥឡូវនេះ យើងយល់ពីបរិបទ និងសារៈសំខាន់នៃការលាតត្រដាងការវាយប្រហារតាមអ៊ីនធឺណិតដ៏ទំនើបនេះ សូមយើងស្វែងយល់លម្អិត ដើម្បីមើលពីរបៀបដែលពួក Hacker អនុវត្តការវាយប្រហារនេះ។

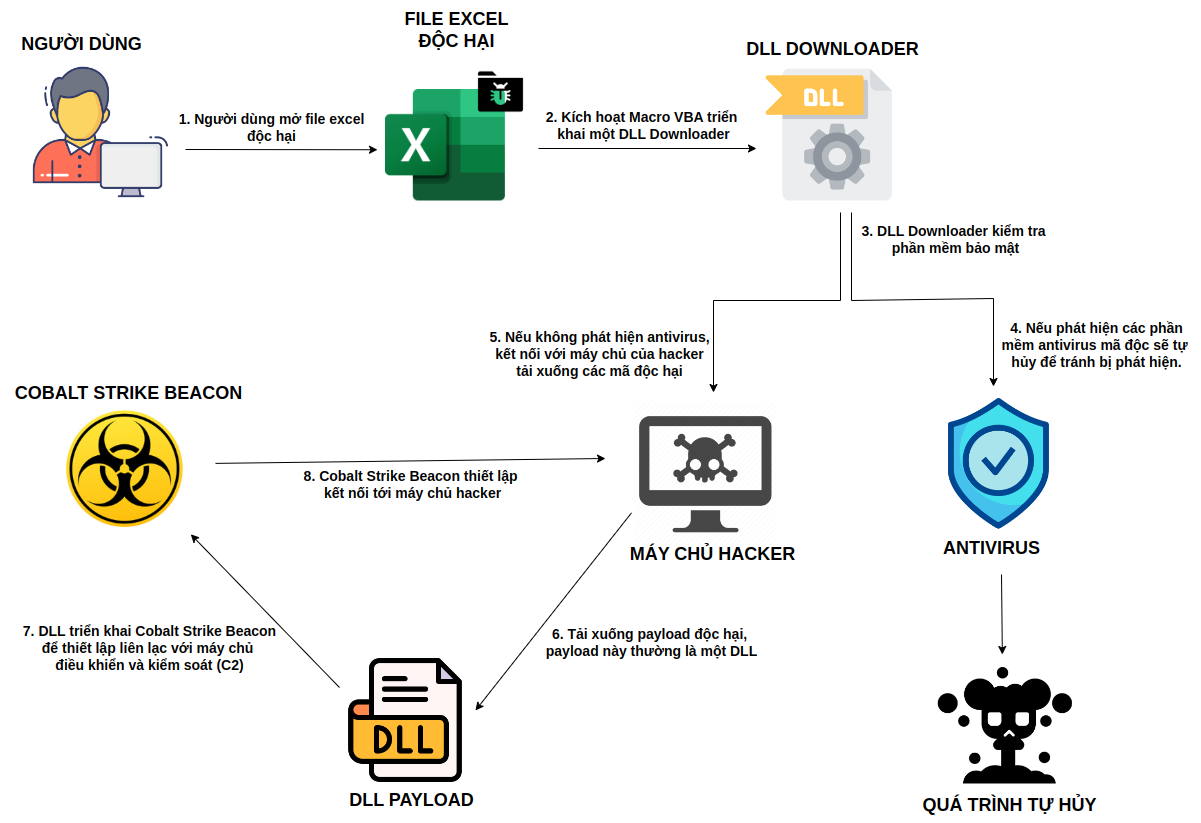

ការវាយប្រហារកើតឡើងក្នុងដំណើរការ 8 ជំហានជាមូលដ្ឋានដូចខាងក្រោម:

ជំហានទី 1: អ្នកប្រើប្រាស់បើកឯកសារ Excel ព្យាបាទ

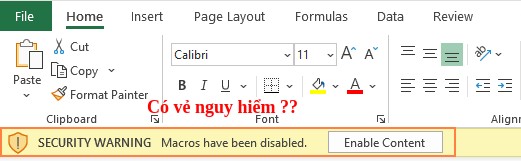

ពួក Hacker ផ្ញើឯកសារ Excel អាក្រក់ទៅជនរងគ្រោះតាមរយៈអ៊ីមែល ឬមធ្យោបាយផ្សេងទៀត។ នៅពេលអ្នកប្រើប្រាស់បើកឯកសារ ពួកគេត្រូវបានជម្រុញឱ្យបើកមាតិកាដើម្បីបើកម៉ាក្រូ។

ជំហានទី 2: បើកដំណើរការ VBA Macro ដើម្បីដាក់ពង្រាយកម្មវិធីទាញយក DLL

នៅពេលអ្នកប្រើប្រាស់បើកម៉ាក្រូ កូដ VBA ដែលបានបង្កប់ក្នុងឯកសារ Excel ចាប់ផ្តើមដំណើរការ និងដាក់ពង្រាយកម្មវិធីទាញយក DLL ដោយប្រើឧបករណ៍ប្រើប្រាស់ប្រព័ន្ធម៉ាស៊ីនមេចុះឈ្មោះ (regsvr32) ។

ជំហានទី 3: កម្មវិធីទាញយក DLL ពិនិត្យមើលកម្មវិធីសុវត្ថិភាព

កម្មវិធីទាញយក DLL ពិនិត្យមើលថាតើកម្មវិធីសុវត្ថិភាពដូចជា Avast Antivirus ឬ Process Hacker កំពុងដំណើរការនៅលើប្រព័ន្ធដែរឬទេ។

ជំហានទី 4: ប្រសិនបើកម្មវិធីកំចាត់មេរោគត្រូវបានរកឃើញ មេរោគនឹងបំផ្លាញដោយខ្លួនឯង ដើម្បីជៀសវាងការរកឃើញ។

ប្រសិនបើកម្មវិធីសុវត្ថិភាពត្រូវបានរកឃើញ មេរោគនឹងបំផ្លាញដោយខ្លួនឯង ដើម្បីជៀសវាងការរកឃើញ និងការទប់ស្កាត់។

ជំហានទី 5: ប្រសិនបើគ្មានកំចាត់មេរោគត្រូវបានរកឃើញទេ សូមភ្ជាប់ទៅម៉ាស៊ីនមេរបស់ពួក Hacker ហើយទាញយកកូដព្យាបាទ

ប្រសិនបើគ្មានកម្មវិធីសុវត្ថិភាពត្រូវបានរកឃើញទេនោះ DLL Downloader នឹងភ្ជាប់ទៅម៉ាស៊ីនមេរបស់ hacker command and control (C2) ដើម្បីទាញយកដំណាក់កាលបន្ទាប់នៃការអ៊ិនគ្រីប payload ។

ជំហាន 6: ទាញយក payload ព្យាបាទ ដែលជាធម្មតា DLL

ដំណាក់កាលបន្ទាប់នៃការអ៊ិនគ្រីប payload ត្រូវបានទាញយក ហើយជាធម្មតាជាឯកសារ DLL ។ ឯកសារនេះទទួលខុសត្រូវចំពោះការបើកដំណើរការជំហានបន្ទាប់នៅក្នុងសង្វាក់វាយប្រហារ។

ជំហានទី 7: DLL ដាក់ពង្រាយ Cobalt Strike Beacon ដើម្បីបង្កើតការប្រាស្រ័យទាក់ទងជាមួយ server command and control (C2)

ឯកសារ DLL ដែលបានទាញយកនឹងដាក់ឱ្យប្រើប្រាស់ Cobalt Strike Beacon ដែលជាបន្ទុកពិសេសដែលប្រើដើម្បីបង្កើតទំនាក់ទំនងជាមួយម៉ាស៊ីនមេ C2 របស់ពួក Hacker ។

ជំហានទី 8: Cobalt Strike Beacon បង្កើតការតភ្ជាប់ទៅម៉ាស៊ីនមេរបស់ពួក Hacker

Cobalt Strike Beacon បង្កើតទំនាក់ទំនងជាមួយម៉ាស៊ីនមេ C2 ដែលអនុញ្ញាតឱ្យពួក Hacker គ្រប់គ្រងពេញលេញនៃកុំព្យូទ័រដែលមានមេរោគ និងធ្វើសកម្មភាពព្យាបាទដូចជាការលួចទិន្នន័យ ការបញ្ជាពីចម្ងាយ និងការឃ្លាំមើល។

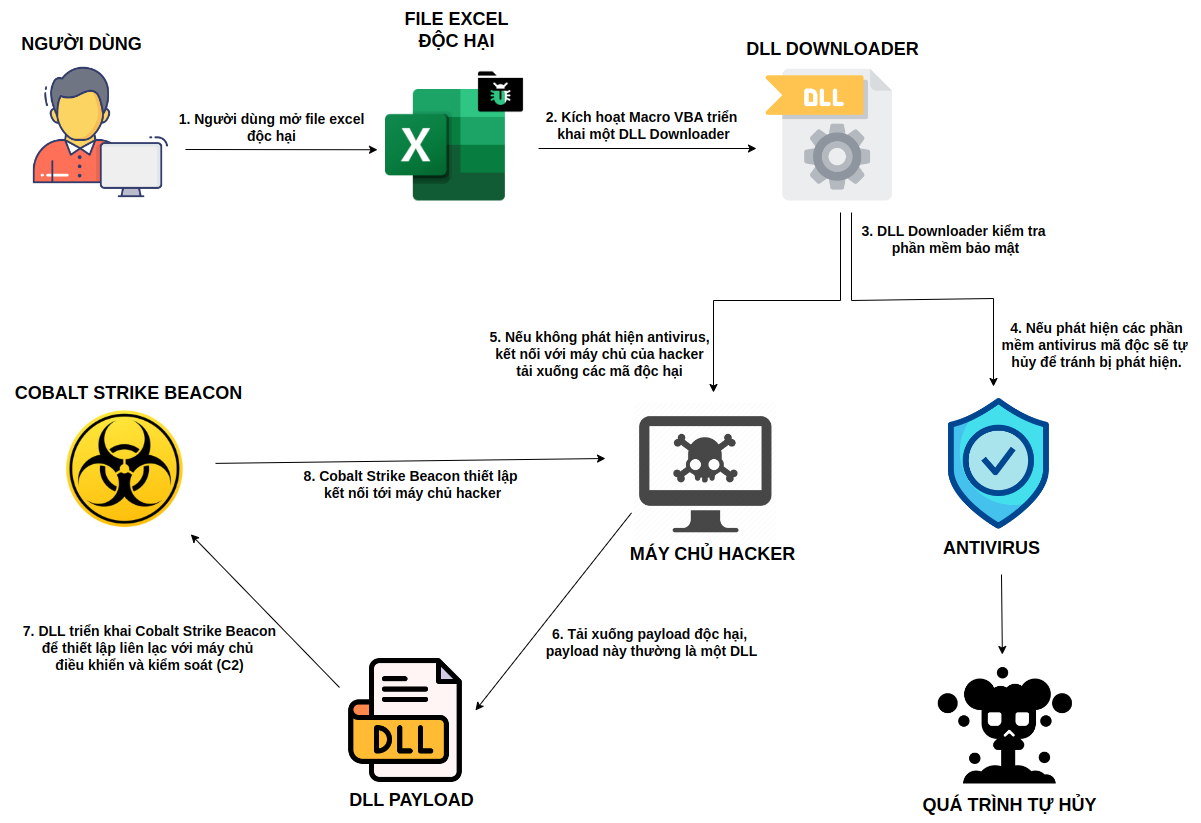

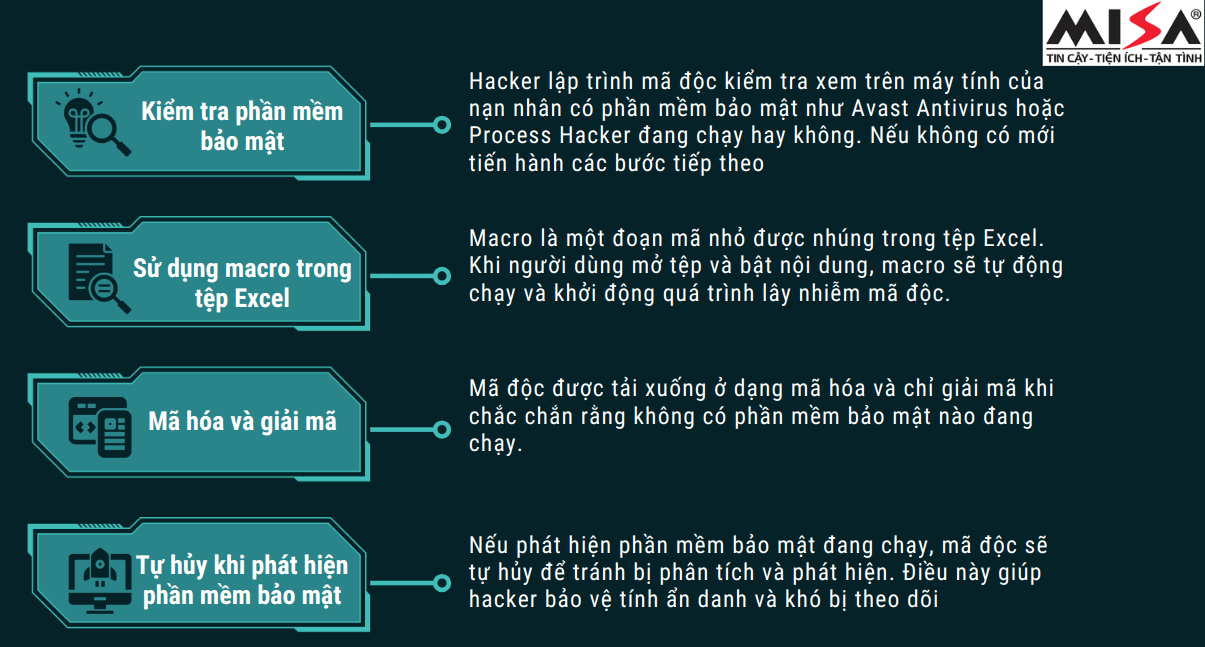

ផ្នែកទី 2៖ បច្ចេកទេសគេចវេសដ៏ទំនើបរបស់ពួក Hacker

ឥឡូវនេះ យើងយល់ពីរបៀបដែលការវាយប្រហារដំណើរការ យើងត្រូវដឹងបន្ថែមអំពីរបៀបដែលពួក Hacker ជៀសវាងការរកឃើញ ដើម្បីទទួលបានជោគជ័យក្នុងការវាយប្រហារនេះ។

ពួក Hacker ប្រើបច្ចេកទេសគេចវេសដ៏ទំនើប ដើម្បីធានាថាការវាយប្រហាររបស់ពួកគេទទួលបានជោគជ័យដោយមិនត្រូវបានរកឃើញ។ ការយល់ដឹងអំពីបច្ចេកទេសទាំងនេះជួយយើងឱ្យយល់កាន់តែច្បាស់អំពីគ្រោះថ្នាក់នៃការវាយប្រហារតាមអ៊ីនធឺណិតនាពេលបច្ចុប្បន្ននេះ ហើយជាលទ្ធផល អនុវត្តវិធានការការពារសមស្រប។

ផ្នែកទី 3៖ វិធានការការពារល្អបំផុតសម្រាប់អ្នកប្រើប្រាស់

ជាមួយនឹងការកើនឡើងនៃការវាយប្រហារតាមអ៊ីនធឺណិតដ៏ទំនើប ការការពារប្រព័ន្ធ និងទិន្នន័យរបស់អ្នកគឺសំខាន់ជាងពេលណាទាំងអស់។ នេះជាគន្លឹះកំពូលមួយចំនួនដើម្បីជួយអ្នកឱ្យមានប្រសិទ្ធភាពបង្កើនសុវត្ថិភាពអ៊ីនធឺណិតរបស់អ្នក៖

ជាមួយនឹងការកើនឡើងនៃការវាយប្រហារតាមអ៊ីនធឺណិតដ៏ទំនើប វាមានសារៈសំខាន់ណាស់ក្នុងការការពារប្រព័ន្ធ និងទិន្នន័យផ្ទាល់ខ្លួនរបស់អ្នក។ តាមរយៈការមិនបើកដំណើរការ ម៉ាក្រូ ពីប្រភពដែលមិនគួរឱ្យទុកចិត្ត ការរក្សាកម្មវិធីរបស់អ្នកឱ្យទាន់សម័យ ដោយប្រើដំណោះស្រាយសុវត្ថិភាពដ៏រឹងមាំ និងការត្រួតពិនិត្យឯកសារដោយប្រើឧបករណ៍ដូចជា VirusTotal អ្នកអាចកាត់បន្ថយហានិភ័យនៃការឆ្លងមេរោគមេរោគ។ រក្សាការប្រុងប្រយ័ត្ន និងអនុវត្តតាមវិធានការសុវត្ថិភាព ដើម្បីការពារខ្លួនអ្នកពីការគំរាមកំហែងតាមអ៊ីនធឺណិត។

ប្រភព៖ https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[ព័ត៌មានសមុទ្រ] ជាង 80% នៃសមត្ថភាពដឹកជញ្ជូនកុងតឺន័រសកលគឺស្ថិតនៅក្នុងដៃរបស់ MSC និងសម្ព័ន្ធដឹកជញ្ជូនធំៗ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Kommentar (0)