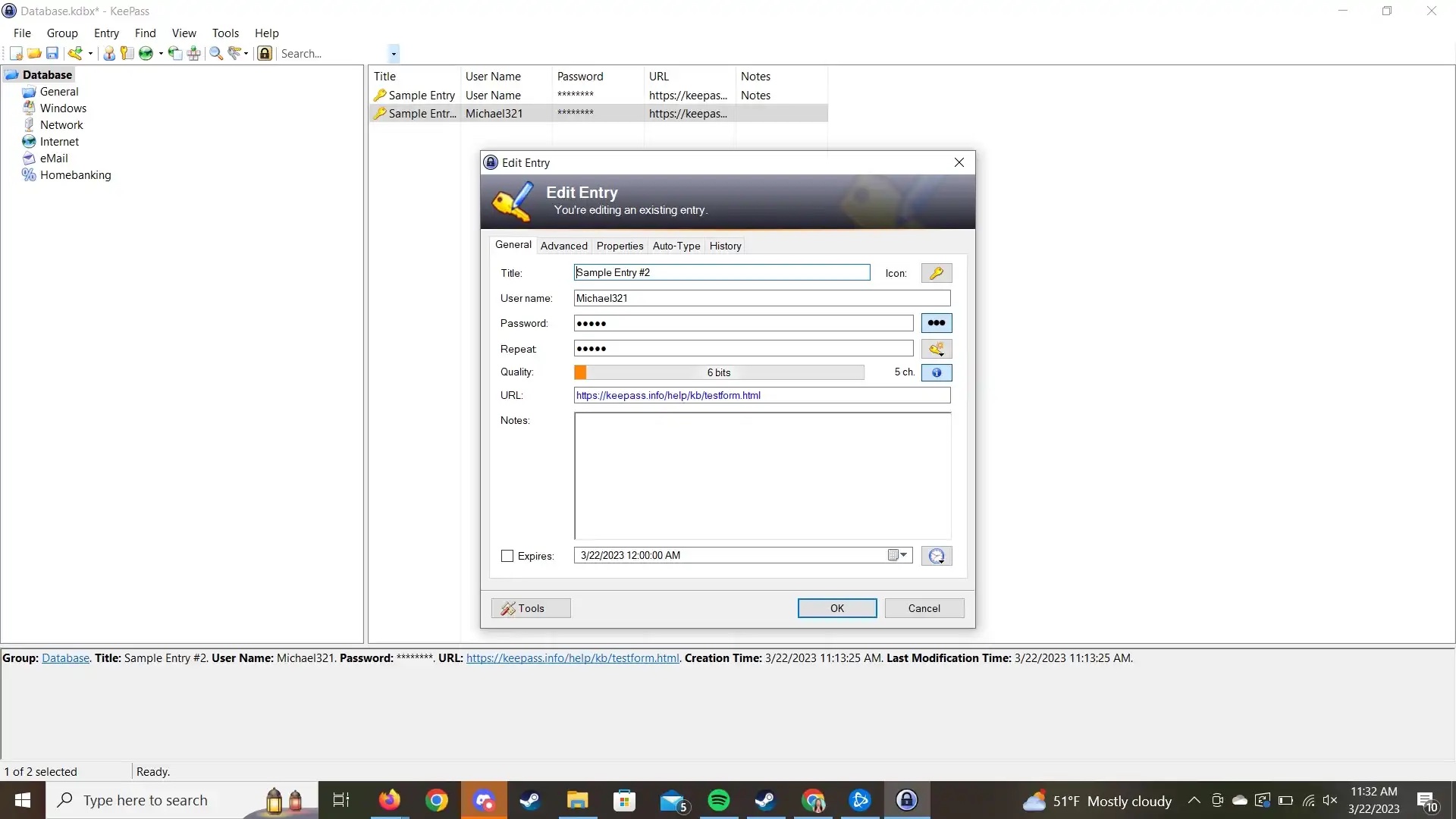

យោងតាម Bleeping Computer ភាពងាយរងគ្រោះនៃការបោះចោលអង្គចងចាំដែលបានរកឃើញថ្មីនៅក្នុងកម្មវិធី KeePass អាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារទាញយកពាក្យសម្ងាត់មេជាអត្ថបទធម្មតា ទោះបីជាមូលដ្ឋានទិន្នន័យត្រូវបានចាក់សោ ឬកម្មវិធីត្រូវបានបិទក៏ដោយ។ បំណះសម្រាប់ភាពងាយរងគ្រោះដ៏សំខាន់នេះនឹងមិនមានរហូតដល់ដើមខែមិថុនានៅដើមដំបូងបំផុត។

អ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពម្នាក់បានរាយការណ៍ពីភាពងាយរងគ្រោះ ហើយបានបោះពុម្ពផ្សាយការកេងប្រវ័ញ្ចនៃគំនិតដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការកោសអង្គចងចាំដើម្បីទទួលបានពាក្យសម្ងាត់មេជាអត្ថបទធម្មតា ទោះបីជាមូលដ្ឋានទិន្នន័យ KeePass ត្រូវបានបិទ កម្មវិធីត្រូវបានចាក់សោ ឬមិនបើកក៏ដោយ។ នៅពេលទាញយកពីអង្គចងចាំ តួអក្សរទីមួយ ឬពីរនៃពាក្យសម្ងាត់នឹងបាត់ ប៉ុន្តែខ្សែអក្សរទាំងមូលអាចត្រូវបានគេទាយបាន។

ការកេងប្រវ័ញ្ចត្រូវបានសរសេរសម្រាប់ Windows ប៉ុន្តែ Linux និង macOS ត្រូវបានគេជឿថាមានភាពងាយរងគ្រោះផងដែរ ដោយសារតែបញ្ហាមាននៅក្នុង KeePass ហើយមិនមែនប្រព័ន្ធប្រតិបត្តិការនោះទេ។ ដើម្បីទាញយកពាក្យសម្ងាត់ អ្នកវាយប្រហារនឹងត្រូវការចូលទៅកាន់កុំព្យូទ័រពីចម្ងាយ (ទទួលបានតាមរយៈមេរោគ) ឬដោយផ្ទាល់នៅលើម៉ាស៊ីនរបស់ជនរងគ្រោះ។

យោងតាមអ្នកជំនាញផ្នែកសុវត្ថិភាព កំណែ KeePass 2.x ទាំងអស់ត្រូវបានប៉ះពាល់។ ប៉ុន្តែ KeePass 1.x, KeePassXC, និង Strongbox - អ្នកគ្រប់គ្រងពាក្យសម្ងាត់ផ្សេងទៀតដែលត្រូវគ្នាជាមួយឯកសារមូលដ្ឋានទិន្នន័យ KeePass - មិនត្រូវបានប៉ះពាល់ទេ។

ការជួសជុលនេះនឹងត្រូវបានបញ្ចូលក្នុង KeePass កំណែ 2.54 ដែលអាចត្រូវបានចេញផ្សាយនៅដើមខែមិថុនា។

កំហុសសុវត្ថិភាពថ្មីធ្វើឱ្យ KeePass ប្រឈមនឹងហានិភ័យ ដោយសារមិនទាន់មាន Patch នៅឡើយ

ឥឡូវនេះមានកំណែបែតាដែលមិនស្ថិតស្ថេរនៃ KeePass ជាមួយនឹងការកាត់បន្ថយ ប៉ុន្តែរបាយការណ៍ពី Bleeping Computer និយាយថា អ្នកស្រាវជ្រាវសុវត្ថិភាពមិនអាចបង្កើតឡើងវិញនូវការលួចពាក្យសម្ងាត់ពីភាពងាយរងគ្រោះនោះទេ។

ទោះយ៉ាងណាក៏ដោយ សូម្បីតែបន្ទាប់ពី KeePass ត្រូវបានដំឡើងកំណែទៅកំណែថេរក៏ដោយ ពាក្យសម្ងាត់នៅតែអាចមើលបាននៅក្នុងឯកសារអង្គចងចាំរបស់កម្មវិធី។ សម្រាប់ការការពារពេញលេញ អ្នកប្រើប្រាស់នឹងត្រូវលុបកុំព្យូទ័រទាំងស្រុងដោយសរសេរជាន់លើទិន្នន័យដែលមានស្រាប់ បន្ទាប់មកដំឡើងប្រព័ន្ធប្រតិបត្តិការថ្មីមួយឡើងវិញ។

អ្នកជំនាញណែនាំថាកម្មវិធីកំចាត់មេរោគល្អនឹងកាត់បន្ថយលទ្ធភាពឱ្យតិចបំផុត ហើយអ្នកប្រើប្រាស់គួរតែផ្លាស់ប្តូរពាក្យសម្ងាត់មេ KeePass របស់ពួកគេនៅពេលដែលកំណែផ្លូវការអាចប្រើបាន។

ប្រភពតំណ

![ដំណើរផ្លាស់ប្តូរ OCOP Dong Nai៖ [មាត្រា ៣] ការភ្ជាប់ទេសចរណ៍ជាមួយនឹងការប្រើប្រាស់ផលិតផល OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

Kommentar (0)