En storskalig annonsbedrägerioperation för Android kallad "SlopAds" har avbrutits efter att 224 skadliga appar på Google Play användes för att generera 2,3 miljarder annonsförfrågningar per dag.

HUMANs Satori Threat Intelligence-team upptäckte annonsbedrägerikampanjen. Teamet rapporterar att apparna har laddats ner mer än 38 miljoner gånger och använder förvirring och smygtekniker för att dölja sitt skadliga beteende från Google och säkerhetsverktyg.

Nästan 224 skadliga appar kopplade till SlopAds annonsbedrägerikampanj.

Kampanjen distribuerades globalt , med appinstallationer från 228 länder och SlopAds-trafik som stod för 2,3 miljarder budförfrågningar per dag. Den högsta koncentrationen av annonsvisningar kom från USA (30 %), följt av Indien (10 %) och Brasilien (7 %).

"Forskarna döpte den här operationen till 'SlopAds' eftersom apparna som är kopplade till detta hot har ett massproducerat utseende, som liknar en 'AI-slop', och hänvisar till samlingen av AI-tema appar och tjänster som finns på hotaktörens C2-server", förklarade HUMAN.

Extremt sofistikerade reklambedrägerier

Annonsbedrägerier involverar flera nivåer av undanflykter för att undvika upptäckt av Googles appgranskningsprocess och säkerhetsprogramvara.

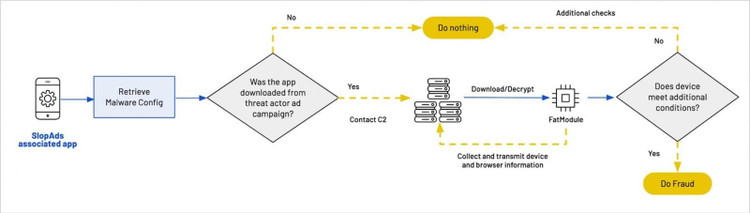

Om en användare installerar SlopAd-appen organiskt via Play Store, och inte från en av kampanjens annonser, kommer appen att bete sig som en vanlig app och utföra den annonserade funktionen som vanligt.

Om den däremot fastställer att appen installerades av en användare som klickade på en länk till den via en av hotaktörens annonskampanjer, använder programvaran Firebase Remote Config för att ladda ner en krypterad konfigurationsfil som innehåller URL:en för modulen för skadlig kod för annonsbedrägerier, utbetalningsservern och JavaScript-nyttolasten.

Appen avgör sedan om den installerades på en legitim användares enhet, snarare än att analyseras av en forskare eller säkerhetsprogram.

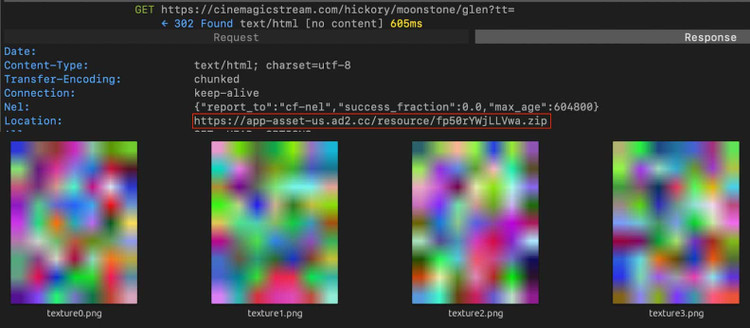

Om appen klarar dessa kontroller laddar den ner fyra PNG-bilder som använder steganografi för att dölja delar av den skadliga APK-filen, vilka används för att genomföra själva annonsbedrägerikampanjen.

När bilden har laddats ner dekrypteras den och installeras om på enheten för att bilda den kompletta skadliga programvaran "FatModule", som används för att utföra annonsbedrägerier.

När FatModule har aktiverats använder den en dold WebView för att samla in enhets- och webbläsarinformation och navigerar sedan till domäner för annonsbedrägerier (pengaskrapning) som kontrolleras av angriparen.

Detta gör att enheten kontinuerligt förbrukar resurser, inklusive datatrafik samt batteritid och minne, för att komma åt webbplatser med tyst reklam.

Dessa domäner imiterar spel och nya webbplatser och visar kontinuerligt annonser via dolda WebView-skärmar för att generera över 2 miljarder bedrägliga annonsvisningar och klick per dag, och därigenom generera intäkter för angriparna.

HUMAN sa att kampanjens infrastruktur inkluderade flera kommando- och kontrollservrar och mer än 300 tillhörande annonsdomäner, vilket tyder på att angriparna planerade att utöka sin räckvidd bortom de initialt 224 identifierade apparna.

Google har sedan dess tagit bort alla SlopAds-appar från Play Store, och Androids Google Play Protect har uppdaterats för att varna användare att avinstallera alla appar som finns på deras enheter.

HUMAN varnar dock för att den sofistikerade annonsbedrägerikampanjen tyder på att angriparen sannolikt kommer att anpassa sin plan för att försöka igen i framtida attacker.

Om du av misstag laddar ner en app behöver du inte oroa dig för att spåra den själv. Användare måste dock vara uppmärksamma på sina enheter, systemet kommer att visa en avisering och be om att ta bort den.

Detta beror på att Google har uppdaterat sin inbyggda Android-säkerhetsapp Google Play Protect för att varna användare att avinstallera skadliga appar som kan finnas på deras smartphones eller surfplattor.

Källa: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Foto] Avslutning av den första kongressen för partidelegater från centrala partiorgan](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/24/b419f67738854f85bad6dbefa40f3040)

![[Video] Upplev iPhone 17 gratis - Sofistikerade fällor online](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/25/fdef1295e6c7496393407fce7e705787)

![[Foto] Chefredaktör för tidningen Nhan Dan, Le Quoc Minh, tog emot arbetsdelegationen från tidningen Pasaxon](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/da79369d8d2849318c3fe8e792f4ce16)

Kommentar (0)