Οι ειδικοί ασφαλείας μόλις ανακάλυψαν μια κακόβουλη καμπάνια που κλέβει κωδικούς OTP σε συσκευές Android παγκοσμίως, μολύνοντας κακόβουλο λογισμικό μέσω χιλιάδων bots Telegram.

Ερευνητές στην εταιρεία ασφαλείας Zimperium ανακάλυψαν την κακόβουλη καμπάνια και την παρακολουθούν από τον Φεβρουάριο του 2022. Αναφέρουν ότι έχουν εντοπίσει τουλάχιστον 107.000 διαφορετικά δείγματα κακόβουλου λογισμικού που σχετίζονται με την καμπάνια.

Το κακόβουλο λογισμικό παρακολουθεί μηνύματα που περιέχουν κωδικούς OTP από περισσότερες από 600 παγκόσμιες μάρκες, μερικές από τις οποίες έχουν εκατοντάδες εκατομμύρια χρήστες. Το κίνητρο των χάκερ είναι οικονομικό.

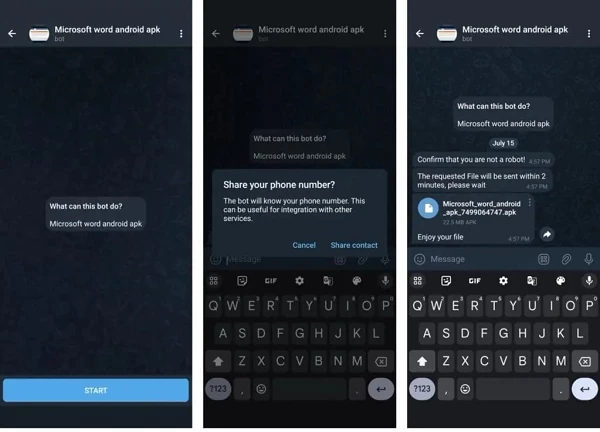

|

| Το bot του Telegram ζητά από τους χρήστες να δώσουν αριθμό τηλεφώνου για να στείλουν το αρχείο APK |

Σύμφωνα με το Zimperium, το κακόβουλο λογισμικό που κλέβει SMS διανέμεται μέσω κακόβουλων διαφημίσεων ή bots Telegram, τα οποία επικοινωνούν αυτόματα με τα θύματα. Υπάρχουν δύο σενάρια που χρησιμοποιούν οι χάκερ για να επιτεθούν.

Συγκεκριμένα, στην πρώτη περίπτωση, το θύμα θα εξαπατηθεί ώστε να αποκτήσει πρόσβαση σε ψεύτικες ιστοσελίδες του Google Play. Στην άλλη περίπτωση, το bot του Telegram υπόσχεται να παρέχει στους χρήστες πειρατικές εφαρμογές Android, αλλά πρώτα, πρέπει να δώσουν έναν αριθμό τηλεφώνου για να λάβουν το αρχείο APK. Αυτό το bot θα χρησιμοποιήσει αυτόν τον αριθμό τηλεφώνου για να δημιουργήσει ένα νέο αρχείο APK, επιτρέποντας στους χάκερ να παρακολουθούν ή να επιτίθενται στο θύμα στο μέλλον.

Η Zimperium ανέφερε ότι η κακόβουλη εκστρατεία χρησιμοποίησε 2.600 bots Telegram για την προώθηση διαφόρων Android APK, τα οποία ελέγχονταν από 13 διακομιστές Command & Control. Τα θύματα ήταν διασκορπισμένα σε 113 χώρες, αλλά τα περισσότερα προέρχονταν από την Ινδία και τη Ρωσία. Θύματα υπήρχαν επίσης στις ΗΠΑ, τη Βραζιλία και το Μεξικό. Αυτοί οι αριθμοί σκιαγραφούν μια ανησυχητική εικόνα της μεγάλης κλίμακας και εξαιρετικά εξελιγμένης επιχείρησης πίσω από την εκστρατεία.

Οι ειδικοί ανακάλυψαν ότι το κακόβουλο λογισμικό μετέδιδε τα καταγεγραμμένα μηνύματα SMS σε ένα τελικό σημείο API στον ιστότοπο «fastsms.su». Αυτός ο ιστότοπος πωλεί πρόσβαση σε εικονικούς αριθμούς τηλεφώνου στο εξωτερικό, οι οποίοι μπορούν να χρησιμοποιηθούν για την ανωνυμοποίηση και τον έλεγχο ταυτότητας διαδικτυακών πλατφορμών και υπηρεσιών. Είναι πιθανό οι μολυσμένες συσκευές να έχουν αξιοποιηθεί εν αγνοία του θύματος.

Επιπλέον, παρέχοντας πρόσβαση σε SMS, τα θύματα δίνουν στο κακόβουλο λογισμικό τη δυνατότητα να διαβάζει μηνύματα SMS, να κλέβει ευαίσθητες πληροφορίες, συμπεριλαμβανομένων των κωδικών OTP κατά την εγγραφή λογαριασμού και τον έλεγχο ταυτότητας δύο παραγόντων. Ως αποτέλεσμα, τα θύματα ενδέχεται να δουν τους τηλεφωνικούς τους λογαριασμούς να εκτοξεύονται ή να εμπλέκονται άθελά τους σε παράνομες δραστηριότητες, οι οποίες εντοπίζονται στις συσκευές και τους αριθμούς τηλεφώνου τους.

Για να αποφύγουν να πέσουν στην παγίδα των κακοποιών, οι χρήστες Android δεν θα πρέπει να κατεβάζουν αρχεία APK εκτός του Google Play, να μην παρέχουν πρόσβαση σε άσχετες εφαρμογές και να διασφαλίζουν ότι το Play Protect είναι ενεργοποιημένο στη συσκευή.

[διαφήμιση_2]

Πηγή: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[Φωτογραφία] Κοπή λόφων για να ανοίξει δρόμος για τους ανθρώπους να μετακινούνται στην διαδρομή 14Ε που υπέστη κατολισθήσεις](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[Φωτογραφία] "Νεκροταφείο πλοίων" στον κόλπο Xuan Dai](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762577162805_ndo_br_tb5-jpg.webp)

![[Βίντεο] Τα μνημεία του Χουέ ανοίγουν ξανά για να υποδεχτούν τους επισκέπτες](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

Σχόλιο (0)