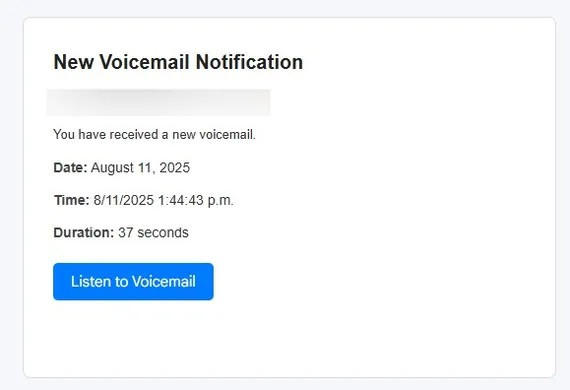

La estafa comienza con correos electrónicos falsos que se hacen pasar por "Nuevas notificaciones de voz", que parecen provenir de un servicio de correo de voz legítimo.

Este correo electrónico tiene un botón "Escuchar el correo de voz", que, al hacer clic, lleva a la víctima a través de varios sitios web intermediarios, incluida una página CAPTCHA falsa para crear una sensación de seguridad, antes de redirigirla a una copia completa de la página de inicio de sesión de Gmail.

Los correos electrónicos de phishing utilizan notificaciones de "nuevo mensaje de voz" para engañar a los usuarios y que inicien sesión. (Imagen: SCS)

Aquí, se engaña a los usuarios para que ingresen su dirección de correo electrónico, contraseña e incluso medidas de seguridad adicionales, como códigos de autenticación de dos factores, códigos de respaldo y preguntas de seguridad. Todos los datos se envían inmediatamente a un servidor controlado por el atacante.

Lo que hizo que esta campaña fuera particularmente peligrosa fue que los atacantes utilizaron la plataforma Microsoft Dynamics (mkt.dynamics.com), un servicio de marketing legítimo, para alojar la fase inicial.

Este método dificulta que los correos electrónicos se marquen como sospechosos. El malware crea páginas de inicio de sesión falsas mediante cifrado AES para ocultar su identidad, cuenta con funciones antidepuración y redirige a través de múltiples servidores en Rusia y Pakistán para dificultar la investigación.

Los expertos advierten que esto representa un gran avance en las técnicas de phishing, que combinan la ingeniería social (generación de confianza con CAPTCHA e interfaces de Google) con la explotación de infraestructura legítima para eludir la censura.

Las contraseñas de Gmail pueden ser robadas fácilmente a través de diversas estafas.

En otras noticias, PCWorld informa que los usuarios de los servicios de Google, como Gmail y Google Cloud, se enfrentan a un aumento significativo en los intentos de phishing.

Una publicación de Reddit indica que los usuarios de Gmail actualmente están siendo blanco de ataques de phishing a través de mensajes de texto desde números de teléfono con el código de área 650.

Estafadores que se hacen pasar por empleados de Google contactan a las víctimas para advertirles sobre una vulnerabilidad de seguridad que afecta a sus cuentas. Durante estas llamadas, los atacantes intentan secuestrar la cuenta de Gmail de la víctima pidiéndoles que restablezcan su contraseña y proporcionen esta información.

Además, se ha informado de otra técnica de phishing conocida como "dangling bucket", en la que los piratas informáticos experimentan con direcciones de acceso obsoletas para instalar malware en cuentas de Google Cloud o robar datos.

Con 2.500 millones de usuarios de Gmail y Google Cloud, tanto las empresas como los particulares deben estar más alerta ante el creciente número de intentos de phishing y ataques en línea.

¿Qué debe hacer el usuario?

- - Tenga siempre cuidado con las notificaciones extrañas en el buzón de voz.

- - Inicie sesión en Gmail únicamente a través del sitio web oficial de Google.

- - Si sospecha que ha ingresado información en un sitio web falso, cambie inmediatamente su contraseña, verifique la actividad de inicio de sesión reciente y vuelva a habilitar las capas de seguridad.

- Las organizaciones deben implementar soluciones avanzadas de filtrado de correo electrónico y capacitar a los empleados sobre las nuevas formas de phishing.

También se recomienda a los equipos de seguridad que bloqueen los dominios asociados con esta campaña, en particular horkyrown[.]com, que ha sido identificado como parte de la infraestructura de ataque.

Fuente: https://khoahocdoisong.vn/nguoi-dung-gmail-doi-mat-chien-dich-lua-dao-chua-tung-co-post2149046980.html

![[Foto] Procesión de un "cerdo" gigante que pesa más de 200 kg en el Festival de la Aldea de La Phu](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2026/03/02/1772444501339_anh-man-hinh-2026-03-02-luc-16-40-20.png)

![[Imagen] Situación actual de viviendas precariamente equilibradas debido a la nivelación de carreteras en Dong Nai.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2026/03/02/1772455749144_ndo_br_z7579763955585-6e80a60471e75768fa835d035eba45ea-6979-jpg.webp)

Kommentar (0)