طبق گفته یاهو، کدهای احراز هویت یکبار مصرف (OTP) که از طریق پیامک ارسال میشوند، هنوز هم به عنوان لایه دوم حفاظتی در فرآیند احراز هویت دو مرحلهای به طور گسترده مورد استفاده قرار میگیرند و به کاربران کمک میکنند تا وارد برنامههای بانکی، ایمیل یا شبکههای اجتماعی شوند.

با این حال، یاهو هشدار میدهد که پیامک یکی از ضعیفترین روشهای امنیتی است زیرا در برابر حملات فیشینگ بسیار آسیبپذیر است.

تحقیقات اخیر بلومبرگ بیزینسویک و لایتهاوس ریپورتز خطر بزرگتری را آشکار کرد: این کدهای OTP میتوانند توسط اشخاص ثالث قابل دسترسی باشند. به طور خاص، شرکت مخابراتی سوئیسی کمتر شناختهشدهای به نام فینک تلکام سرویسز در ژوئن ۲۰۲۳ به بیش از ۱ میلیون پیام حاوی کدهای احراز هویت دو مرحلهای دسترسی داشت.

شرکت خدمات مخابراتی فینک، به عنوان واسطهای بین شرکتهای تولیدکننده کدهای احراز هویت و کاربران نهایی، حق پردازش و مشاهده محتوای پیامها را دارد. آنچه نگرانکننده است این است که این شرکت به مشارکت در فعالیتهای نظارت بر کاربران و دخالت در حسابهای شخصی مظنون شده است.

پیامک یکی از ضعیفترین روشهای امنیتی محسوب میشود زیرا میتواند توسط اشخاص ثالث قابل دسترسی باشد.

کدهای OTP فاش شده از بسیاری از شرکتهای بزرگ مانند گوگل، متا، آمازون، تیندر، اسنپچت، بایننس، سیگنال، واتساپ و بسیاری از بانکهای اروپایی ارسال شده است. این پیامها برای کاربران در بیش از ۱۰۰ کشور جهان ارسال شده است.

به گفته یاهو، دلیل اصلی ناامن بودن احراز هویت دو مرحلهای پیامکی این است که شرکتها اغلب واسطههایی را برای ارسال پیامک با هزینه کمتر، از طریق قراردادهای بزرگ با چندین اپراتور و سیستمی از «عناوین جهانی» - آدرسهای شبکهای که برای اتصال در سراسر کشورها استفاده میشوند - استخدام میکنند. نقطه ضعف این سیستم این است که شرکتهای استخدامکننده مستقیماً با واحدهایی مانند خدمات مخابراتی فینک کار نمیکنند، بلکه از طریق لایههایی از پیمانکاران فرعی کار میکنند و این امر تضمین امنیت دادهها را پیچیدهتر میکند.

آقای فام مان کونگ، بنیانگذار شرکت ویسچین، توضیح داد که روش احراز هویت دو مرحلهای از طریق پیامک امروزه دیگر امن نیست، زیرا مهاجمان سایبری به طور فزایندهای پیچیده شدهاند و به راحتی از آسیبپذیریهای سیستم امنیتی برای دسترسی به اطلاعات استفاده میکنند.

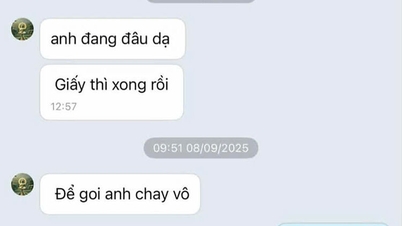

یکی از رایجترین اشکال حملات فیشینگ، جایی است که از پیامها، ایمیلها یا وبسایتهای به ظاهر معتبر برای فریب کاربران و وادار کردن آنها به ارائه اطلاعات حساس مانند نام کاربری، رمز عبور یا کدهای OTP استفاده میشود.

نه تنها این، بلکه تعویض سیمکارت نیز یک تهدید جدی است. کلاهبرداران میتوانند شماره تلفن قربانی را بدزدند و از طریق آن کدهای احراز هویت ارسال شده از طریق پیامک را دریافت کنند.

علاوه بر این، بسیاری از کاربران هنوز عادت دارند نرمافزارهایی با منشأ ناشناخته، به خصوص در دستگاههای اندروید، نصب کنند که منجر به جاسوسافزارها یا کیلاگرهایی میشود که میتوانند مخفیانه تایپ با صفحهکلید را ضبط کنند و از این طریق اطلاعات دسترسی را سرقت کنند.

اگرچه احراز هویت از طریق پیامک هنوز هم یک لایه محافظتی محسوب میشود، اما در مقایسه با روشهای مدرنی مانند Google Authenticator - برنامهای که کدهای احراز هویت تصادفی تولید میکند که هر 30 ثانیه تغییر میکنند و مستقل از شبکههای تلفن همراه است - پیامک به طور فزایندهای نقاط ضعف خود را نشان میدهد.

منبع: https://nld.com.vn/xac-thuc-hai-yeu-to-qua-sms-rat-rui-ro-nen-dung-ung-dung-nao-196250621114624897.htm

![[عکس] جادهای که دونگ نای را به شهر هوشی مین متصل میکند، پس از ۵ سال ساخت، هنوز تکمیل نشده است.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762241675985_ndo_br_dji-20251104104418-0635-d-resize-1295-jpg.webp)

![[عکس] جوانان شهر هوشی مین برای داشتن محیطی پاکتر اقدام میکنند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762233574890_550816358-1108586934787014-6430522970717297480-n-1-jpg.webp)

![[عکس] پانوراما از کنگره تقلید میهنی روزنامه نهان دان برای دوره 2025-2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762252775462_ndo_br_dhthiduayeuncbaond-6125-jpg.webp)

![[عکس] Ca Mau در تلاش برای مقابله با بلندترین جزر و مد سال، پیشبینی میشود که از سطح هشدار ۳ فراتر رود](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762235371445_ndo_br_trieu-cuong-2-6486-jpg.webp)

![[اینفوگرافیک] لپتاپ ۱۳ اینچی اچپی OmniBook 7 Aero با امنیت هوشمند](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/04/1762263280437_info-hp-02-jpg.webp)

![کمیته حزبی شرکت سهامی عام تولید دکلهای نفت و گاز، سفری به منبع [ذخیرهسازی نفت و گاز] ترتیب داد.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/04/1762244378632_1.jpeg)

نظر (0)