Seperti serangan phishing lainnya, Darcula menyamar sebagai entitas yang dikenal untuk mengumpulkan informasi dari pengguna. Namun, metode serangannya cukup canggih. Sementara sebagian besar jenis serangan sebelumnya menyebar melalui SMS, Darcula menggunakan standar komunikasi RCS.

Darcula disebarkan oleh penipu di lebih dari 100 negara.

Ini adalah metode serangan yang tidak umum dan telah membingungkan Google dan Apple. Hal ini karena Google Messages dan iMessage sama-sama menggunakan enkripsi ujung-ke-ujung untuk pesan. Karena mekanisme keamanan ini, perusahaan tidak dapat memblokir ancaman berdasarkan isi teksnya.

Darcula pertama kali ditemukan musim panas lalu oleh pakar keamanan Oshri Kalfon. Namun, Netcraft melaporkan bahwa ancaman phishing ini semakin marak belakangan ini dan telah digunakan dalam kasus-kasus penting.

Metode yang digunakan oleh Darcula lebih kompleks dari biasanya karena mereka memanfaatkan teknologi modern seperti JavaScript, React, Docker, dan Harbor. Mereka memiliki pustaka berisi lebih dari 200 templat situs web yang meniru merek atau organisasi di lebih dari 100 negara. Templat situs web tiruan ini berkualitas tinggi dan sangat mirip dengan situs web resmi.

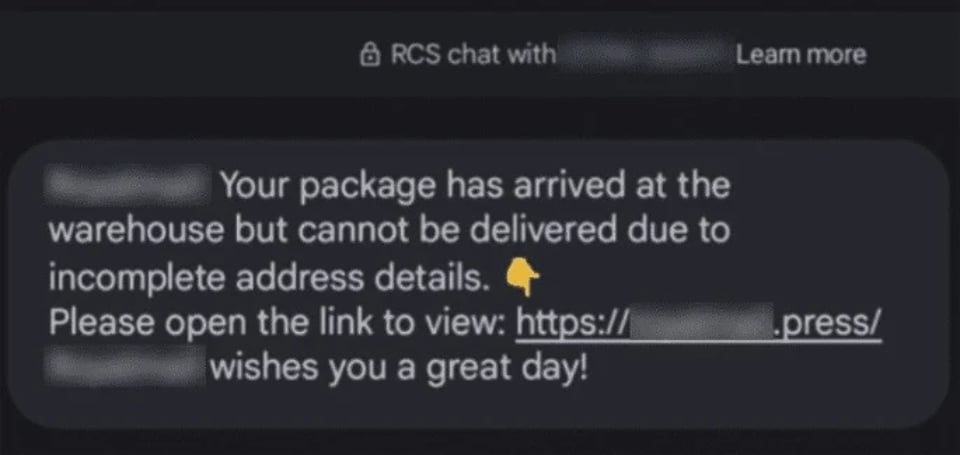

Pesan yang dibuat oleh penyerang phishing.

Modus operandi Darcula melibatkan pengiriman tautan kepada korban dengan konten pesan yang tidak lengkap dan meminta penerima untuk mengunjungi halaman mereka untuk detail lebih lanjut. Karena tingkat kecurangan situs web phishing ini sangat tinggi, pengguna yang kurang berpengalaman mungkin memberikan data kepada mereka, yang kemudian digunakan untuk tujuan yang tidak diketahui.

Netcraft mengklaim telah mendeteksi 20.000 nama domain Darcula yang ditransfer ke lebih dari 11.000 alamat IP. Laporan tersebut juga menyatakan bahwa 120 nama domain baru ditambahkan setiap hari, sehingga identifikasi menjadi semakin sulit.

Mengingat apa yang telah terjadi, pengguna disarankan untuk lebih berhati-hati saat memasukkan data pribadi mereka ke sumber yang diberikan melalui pesan teks, panggilan langsung, dan pengirim yang tidak dikenal.

Tautan sumber

![OCOP selama musim Tet: [Bagian 3] Kertas beras ultra tipis mulai populer.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F01%2F28%2F1769562783429_004-194121_651-081010.jpeg&w=3840&q=75)

Komentar (0)