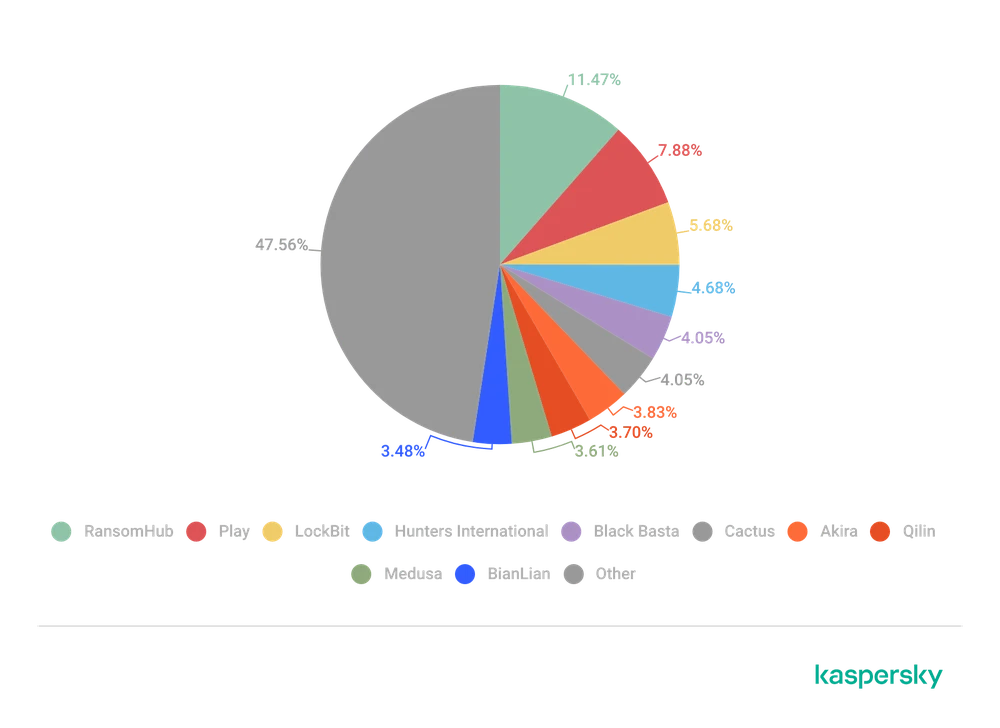

យោងតាមទិន្នន័យដែលចេញផ្សាយដោយ Kaspersky Security Network ចំនួននៃការរកឃើញ ransomware បានថយចុះ 18% ពីឆ្នាំ 2023 ដល់ឆ្នាំ 2024 ពី 5,715,892 ទៅ 4,668,229 ។

ទោះជាយ៉ាងណាក៏ដោយ ភាគរយនៃអ្នកប្រើប្រាស់ដែលរងផលប៉ះពាល់ដោយការវាយប្រហារ ransomware បានកើនឡើងបន្តិច 0.44% ។ ភាគរយតូចមួយនេះត្រូវបានតម្រង់ឆ្ពោះទៅរកគោលដៅដែលមានតម្លៃខ្ពស់ ដែលធ្វើឱ្យ ransomware កាន់តែមានគ្រោះថ្នាក់។

ក្រុមឆ្លើយតបសុវត្ថិភាពតាមអ៊ីនធឺណិតសកល (GERT) របស់ Kaspersky និយាយថា 41.6% នៃឧប្បត្តិហេតុសន្តិសុខតាមអ៊ីនធឺណិតនៅឆ្នាំ 2024 នឹងពាក់ព័ន្ធនឹងមេរោគ ransomware កើនឡើងពី 33.3% ក្នុងឆ្នាំ 2023។ មេរោគ ransomware គោលដៅទំនងជានៅតែជាការគំរាមកំហែងចម្បងចំពោះអង្គការនានា ទូទាំងពិភពលោក ។

ក្នុងពេលជាមួយគ្នានេះ កូដប្រភព ransomware ត្រូវបាន "ជួសជុល" ជាមួយនឹងឧបករណ៍បន្ថែម សូម្បីតែក្រុម FunkSec ដែលមានឯកទេសក្នុងការវាយប្រហារលើស្ថាប័នហិរញ្ញវត្ថុ និង អប់រំ ក៏ប្រើ AI ផងដែរ ដើម្បីបង្កើតថាមពលរបស់ ransomware បន្ថែមទៀត ជៀសវាងការរកឃើញ។

ការវាយប្រហារ ransomware ជាច្រើននៅតែផ្តោតលើប្រព័ន្ធដែលមានមូលដ្ឋានលើ Windows ដោយសារតែការប្រើប្រាស់យ៉ាងទូលំទូលាយនៅក្នុងបរិយាកាសសាជីវកម្ម។ ស្ថាបត្យកម្មរបស់ Windows រួមផ្សំជាមួយនឹងភាពងាយរងគ្រោះនៅក្នុងកម្មវិធីដូចជា Remote Desktop Protocol (RDP) និងប្រព័ន្ធដែលមិនបានជួសជុល ធ្វើឱ្យវាក្លាយជាគោលដៅចម្បងសម្រាប់ ransomware ដែលអាចប្រតិបត្តិបាន។

លើសពីនេះ ការវាយប្រហាររបស់ភាគីទីបីគឺជាកម្មវិធីបញ្ជាដែលត្រូវបានចុះហត្ថលេខាជាឌីជីថលដោយអង្គការដែលជឿទុកចិត្ត ឬ Microsoft ។ ស្របគ្នានេះដែរ ក្នុងប៉ុន្មានឆ្នាំថ្មីៗនេះ ក្រុមវាយប្រហារមួយចំនួនដូចជា RansomHub និង Akira បានធ្វើពិពិធកម្មគោលដៅរបស់ពួកគេ ដើម្បីបង្កើតវ៉ារ្យ៉ង់ Ransomware ដែលផ្តោតលើប្រព័ន្ធ Linux និង VMware ជាពិសេសនៅក្នុងបរិយាកាស cloud និង virtualization នៅពេលដែលស្ថាប័នទទួលយកការដំឡើង cloud និងhybrid system។

ការទូទាត់លោះសម្រាប់ការបំពានទិន្នន័យបានធ្លាក់ចុះយ៉ាងខ្លាំងក្នុងឆ្នាំ 2024 មកនៅប្រហែល $813.55 លានដុល្លារ ធ្លាក់ចុះ 35% ពីកំណត់ត្រា 1.25 ពាន់លានដុល្លារក្នុងឆ្នាំ 2023 នេះបើយោងតាម Chainalysis ។

គួរកត់សម្គាល់ថា Sophos រាយការណ៍ថាការបង់ប្រាក់លោះជាមធ្យមបានកើនឡើងពី $ 1,542,333 ក្នុងឆ្នាំ 2023 ដល់ $ 3,960,917 ក្នុងឆ្នាំ 2024 ដែលឆ្លុះបញ្ចាំងពីនិន្នាការនៃ ransomware ផ្តោតលើអង្គការធំដែលមានតម្រូវការខ្ពស់។

ក្រុមឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតមួយចំនួនមិនត្រឹមតែជំរិតយកលុយដោយការអ៊ិនគ្រីបទិន្នន័យប៉ុណ្ណោះទេ ពួកគេថែមទាំងទាញយកទិន្នន័យរសើបដែលពួកគេបានលួចធ្វើជាអានុភាពដើម្បីពង្រីកការគំរាមកំហែងរបស់ពួកគេចំពោះភាគីទីបីដូចជាអតិថិជនជនរងគ្រោះ ដៃគូ អ្នកផ្គត់ផ្គង់ជាដើម។ ពួកគេកំណត់គោលដៅអង្គការដែលបានកំណត់ដើម្បីបង្កការរំខាន និងបង្កើនការទូទាត់របស់ពួកគេដោយផ្តោតលើគោលដៅដែលមានតម្លៃខ្ពស់ដូចជា មន្ទីរពេទ្យ និង ស្ថាប័នហិរញ្ញវត្ថុ ជាដើម។

លោក Ngo Tran Vu ក្រុមហ៊ុនសន្តិសុខ NTS បាននិយាយថា ការបើកមុខងារ Vulnerable Driver Blocklist របស់ Windows នៅក្នុងផ្នែកសុវត្ថិភាពឧបករណ៍ - Core isolation គឺមានសារៈសំខាន់ខ្លាំងណាស់ក្នុងការទប់ស្កាត់ការវាយប្រហារ BYOVD ។ វាមានសារៈសំខាន់ខ្លាំងណាស់សម្រាប់អ្នកប្រើប្រាស់ Windows ដើម្បីធ្វើបច្ចុប្បន្នភាពជាប្រចាំនូវបំណះវីនដូ និងការអាប់ដេតបំណះនៃកម្មវិធីដែលបានដំឡើងនៅលើកុំព្យូទ័ររបស់ពួកគេ។ សម្រាប់អាជីវកម្ម ចាំបាច់ត្រូវធ្វើការស្កេនរកភាពងាយរងគ្រោះឱ្យបានទៀងទាត់ និងកំណត់អាទិភាពចំពោះកំហុសដែលមានភាពធ្ងន់ធ្ងរខ្ពស់ ជាពិសេសនៅក្នុងកម្មវិធីដែលប្រើយ៉ាងទូលំទូលាយដូចជា Microsoft Exchange ឬ VMware ESXi ដែលត្រូវបានកំណត់គោលដៅកាន់តែខ្លាំងឡើងដោយ ransomware ។

ដើម្បីប្រយុទ្ធប្រឆាំងនឹងមេរោគ ransomware នៅឆ្នាំ 2025 ប្រកបដោយប្រសិទ្ធភាព អង្គការ និងបុគ្គលត្រូវតែអនុវត្តយុទ្ធសាស្ត្រការពារពហុស្រទាប់ ដើម្បីដោះស្រាយយុទ្ធសាស្ត្រវិវត្តនៃក្រុមដូចជា FunkSec, RansomHub និងផ្សេងទៀតដែលប្រើប្រាស់ AI នេះបើយោងតាម Kaspersky ។ ផ្តល់អាទិភាពដល់ការការពារសកម្មតាមរយៈការបំណះ និងការគ្រប់គ្រងភាពងាយរងគ្រោះ។ ការវាយប្រហារ ransomware ជាច្រើនកេងប្រវ័ញ្ចលើប្រព័ន្ធដែលមិនបានជួសជុល ដូច្នេះអង្គការគួរតែដាក់ពង្រាយឧបករណ៍គ្រប់គ្រងបំណះដោយស្វ័យប្រវត្តិ ដើម្បីធានាបាននូវការអាប់ដេតទាន់ពេលវេលាចំពោះប្រព័ន្ធប្រតិបត្តិការ កម្មវិធី និងកម្មវិធីបញ្ជា។

លោក Ngo Tran Vu បានបន្ថែមថា "សម្រាប់អាជីវកម្មខ្នាតតូច ពួកគេអាចទាញយកអត្ថប្រយោជន៍ពីដំណោះស្រាយ Kaspersky Plus ស្របជាមួយនឹង Windows Security ដើម្បីបង្កើនការការពារពហុស្រទាប់ ការពារមេរោគ និងការពារការកេងប្រវ័ញ្ច ក៏ដូចជាការការពារទិន្នន័យកាន់តែប្រសើរ" ។

ប្រភព៖ https://www.sggp.org.vn/ransomware-nguy-hiem-hon-o-nam-2025-post794617.html

![[ព័ត៌មានសមុទ្រ] ជាង 80% នៃសមត្ថភាពដឹកជញ្ជូនកុងតឺន័រសកលគឺស្ថិតនៅក្នុងដៃរបស់ MSC និងសម្ព័ន្ធដឹកជញ្ជូនធំៗ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Kommentar (0)