ອີງຕາມ ການ BleepingComputer , Microsoft ໄດ້ເພີ່ມໄດເວີ BioNTdrv.sys ເຂົ້າໃນບັນຊີບລັອກເນື່ອງຈາກການຄົ້ນພົບຊ່ອງໂຫວ່ດ້ານຄວາມປອດໄພທີ່ສາມາດຖືກຂູດຮີດໂດຍແຮກເກີ. ຊ່ອງໂຫວ່ໄດ້ຖືກພົບເຫັນຢູ່ໃນໄດເວີລະດັບ kernel ໃນຊອບແວ Paragon Partition Manager. ແຮກເກີສາມາດຂູດຮີດໄດເວີນີ້ເພື່ອຄວບຄຸມລະດັບລະບົບໃນ Windows, ດັ່ງນັ້ນຈຶ່ງໃຊ້ການໂຈມຕີ ransomware. ຖ້າຊອບແວນີ້ຖືກຕິດຕັ້ງຢູ່ໃນອຸປະກອນເປົ້າໝາຍແລ້ວ, ຜູ້ໂຈມຕີສາມາດໃຊ້ປະໂຫຍດຈາກຊ່ອງໂຫວ່ທີ່ມີຢູ່ໄດ້. ກົງກັນຂ້າມ, ພວກເຂົາເຈົ້າຍັງສາມາດຕິດຕັ້ງໄດເວີນີ້ເພື່ອ infiltrate ລະບົບໃນວິທີການຂອງຕົນເອງ.

ອີງຕາມ CERT/CC, ຊ່ອງໂຫວ່ເຫຼົ່ານີ້ເຮັດໃຫ້ແຮກເກີທີ່ມີການເຂົ້າເຖິງອຸປະກອນໃນທ້ອງຖິ່ນສາມາດຂະຫຍາຍສິດທິພິເສດ ຫຼືເຮັດໃຫ້ເກີດເງື່ອນໄຂການປະຕິເສດການບໍລິການ (DoS). ໂດຍສະເພາະ, ເນື່ອງຈາກວ່າໄດເວີ BioNTdrv.sys ຖືກເຊັນດິຈິຕອນໂດຍ Microsoft, ແຮກເກີສາມາດໃຊ້ເຕັກນິກ "Bring Your Own Vulnerable Driver" (BYOVD), ໃຊ້ປະໂຫຍດຈາກຜູ້ຂັບຂີ່ທີ່ຖືກຕ້ອງຕາມກົດຫມາຍແຕ່ມີຄວາມສ່ຽງເພື່ອຂຸດຄົ້ນລະບົບ.

Microsoft ກ່າວວ່າ 4 ໃນ 5 ຊ່ອງໂຫວ່ກະທົບຕໍ່ Paragon Partition Manager ເວີຊັ່ນ 7.9.1 ແລະກ່ອນໜ້ານັ້ນ, ໃນຂະນະທີ່ອັນທີຫ້າ (CVE-2025-0298) ກະທົບກັບເວີຊັ່ນ 17 ແລະກ່ອນໜ້ານັ້ນ, ເຊິ່ງຍັງເປັນຊ່ອງໂຫວ່ທີ່ຖືກນຳໃຊ້ຢ່າງຈິງຈັງໃນການໂຈມຕີ ransomware ທີ່ຜ່ານມາ.

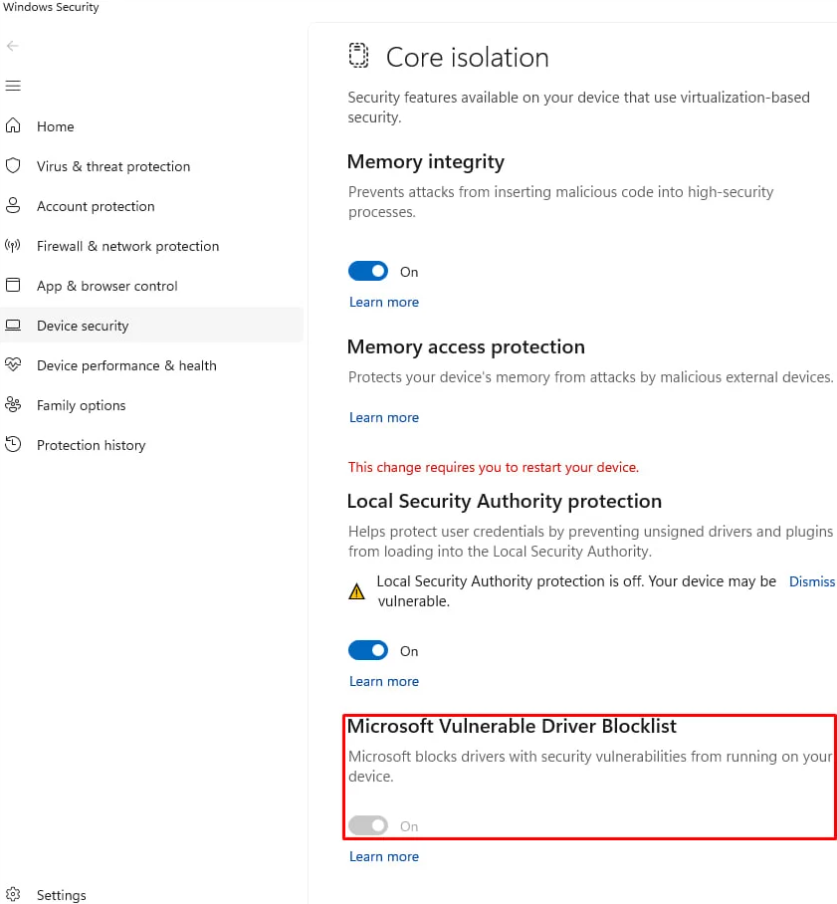

ຕົວເລືອກ Microsoft Vulnerable Driver Blocklist ຖືກປິດການໃຊ້ງານເຮັດໃຫ້ອຸປະກອນມີຄວາມສ່ຽງຕໍ່ການໂຈມຕີຜ່ານໄດເວີທີ່ມີຄວາມສ່ຽງ.

ເພື່ອຫຼຸດຜ່ອນຄວາມສ່ຽງ, Microsoft ແນະນໍາໃຫ້ຜູ້ໃຊ້ອັບເກຣດເປັນເວີຊັນຫຼ້າສຸດຂອງຊອບແວ, ເຊິ່ງມາພ້ອມກັບ BioNTdrv.sys 2.0.0 ຄົງທີ່. ນອກເໜືອໄປຈາກການປັບປຸງຊອບແວແລ້ວ, ຜູ້ໃຊ້ຄວນກວດເບິ່ງ ແລະເປີດໃຊ້ບັນຊີຄົນຂັບທີ່ມີຄວາມສ່ຽງຂອງ Microsoft ໂດຍການໄປທີ່ ການຕັ້ງຄ່າ > ຄວາມເປັນສ່ວນຕົວ ແລະຄວາມປອດໄພ > ຄວາມປອດໄພຂອງ Windows > ຄວາມປອດໄພອຸປະກອນ > ການແຍກຫຼັກ > Microsoft Vulnerable Driver Blocklist ແລະໃຫ້ແນ່ໃຈວ່າຄຸນສົມບັດນີ້ຖືກເປີດໃຊ້ງານ.

ທີ່ມາ: https://thanhnien.vn/microsoft-canh-bao-lo-hong-bao-mat-cua-phan-mem-quan-ly-o-dia-tren-windows-185250304165924709.htm

![[ພາບ] ທ່ານເລຂາທິການໃຫຍ່ To Lam ເຂົ້າຮ່ວມພິທີສະເຫຼີມສະຫຼອງ 80 ປີແຫ່ງການສ້າງຕັ້ງຂະແໜງໄປສະນີ ແລະ ໂທລະຄົມມະນາຄົມ ແລະ ຂະແໜງວິທະຍາສາດ ແລະ ເຕັກໂນໂລຊີ ຄົບຮອບ 66 ປີ.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/8e86b39b8fe44121a2b14a031f4cef46)

![[ຮູບພາບ] ທ່ານປະທານສະພາແຫ່ງຊາດ ເຈີ່ນດ້າຍກວາງ ເປັນປະທານກອງປະຊຸມຄັ້ງທີ 8 ຂອງຜູ້ແທນສະພາແຫ່ງຊາດເຕັມເວລາ.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/2c21459bc38d44ffaacd679ab9a0477c)

![[ຮູບພາບ] ຖະຫນົນຫົນທາງຫຼາຍແຫ່ງໃນຮ່າໂນ້ຍໄດ້ຖືກນ້ໍາຖ້ວມເນື່ອງຈາກຜົນກະທົບຂອງພະຍຸ Buloi](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/18b658aa0fa2495c927ade4bbe0096df)

(0)