ຜູ້ໃຊ້ຫຼາຍຄົນໄດ້ສູນເສຍເງິນໃນບັນຊີທະນາຄານຂອງພວກເຂົາຢ່າງກະທັນຫັນຫຼັງຈາກດາວໂຫລດແອັບພລິເຄຊັນທີ່ແປກປະຫຼາດແລະຜູ້ຊ່ຽວຊານໄດ້ສະແດງວິທີການສ້າງຊັ້ນປ້ອງກັນສໍາລັບໂທລະສັບ, ຮັກສາຄວາມປອດໄພໃນເວລາໂອນເງິນຜ່ານມືຖື.

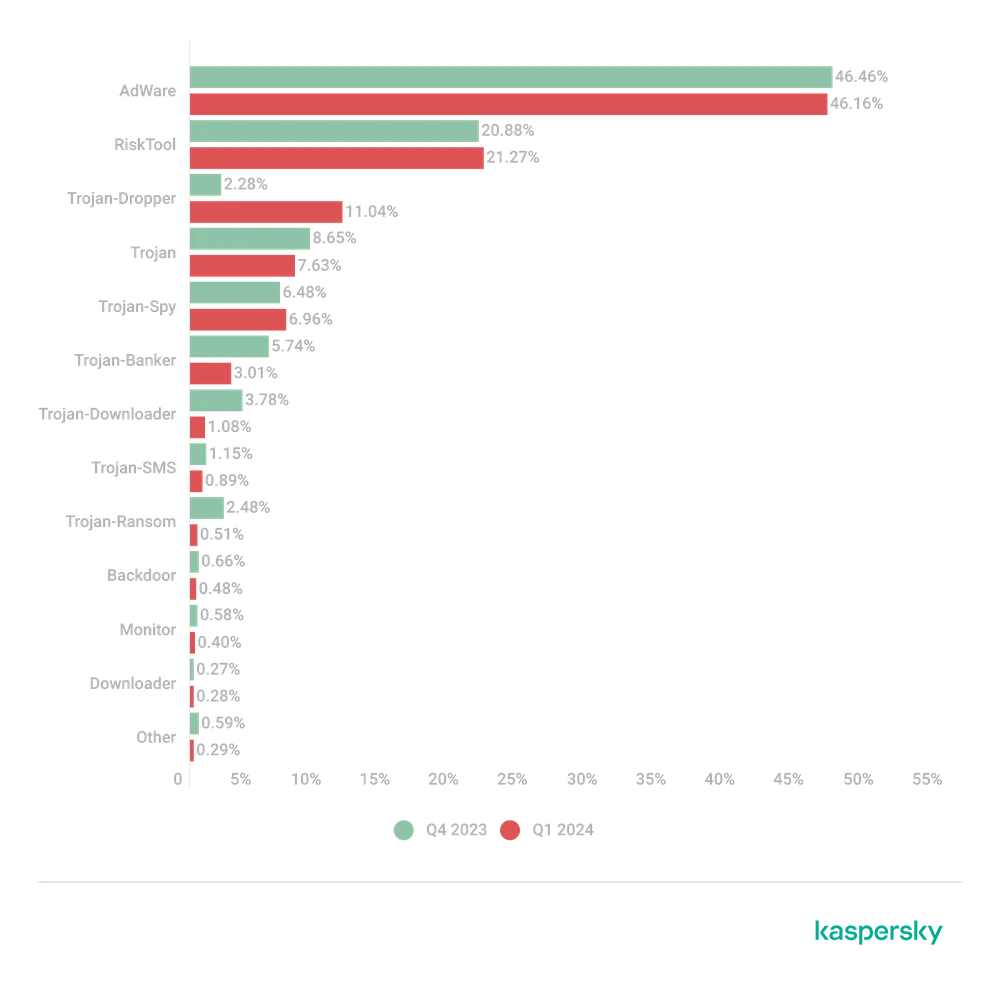

ອີງຕາມບົດລາຍງານຄວາມປອດໄພຂໍ້ມູນຂອງ Kaspersky ປີ 2023, ຈໍານວນການໂຈມຕີຂອງ malware ທີ່ລັກເອົາບັນຊີທະນາຄານຂອງຜູ້ໃຊ້ໃນອຸປະກອນມືຖືເພີ່ມຂຶ້ນ 30%, ຈາກຈໍານວນ 33.8 ລ້ານ malware ທີ່ແນໃສ່ໂທລະສັບມືຖື. ຫຼາຍປະເທດໄດ້ເຫັນການເພີ່ມຂຶ້ນເກືອບ 300% ຂອງ malware ເປົ້າຫມາຍບັນຊີທະນາຄານ. ໃນບັນດາພວກເຂົາ, malware ທີ່ສຸມໃສ່ການໂຈມຕີໂທລະສັບ Android ເປັນຂອງກຸ່ມ Trojan-Banker.AndroidOS.

ຢູ່ຫວຽດນາມ ຫວ່າງມໍ່ໆມານີ້, ຄະດີອາຍາໄດ້ສວຍໃຊ້ເວລາທີ່ປະຊາຊົນຕ້ອງລົງທະບຽນ ແລະ ຢັ້ງຢືນຂໍ້ມູນການຢັ້ງຢືນຕົວຕົນຜ່ານແອັບພລິເຄຊັນ VneID ເພື່ອສ້າງແອັບພລິເຄຊັ່ນປອມທີ່ຄ້າຍໆກັນ ແລະ ໃຊ້ກົນອຸບາຍເພື່ອລໍ້ລວງ “ຜູ້ຖືກລ້າ” ມາຕິດຕັ້ງ, ດ້ວຍວິທີນີ້ຈຶ່ງໄດ້ຄວບຄຸມໂທລະສັບຂອງຜູ້ເຄາະຮ້າຍ ແລະ ໂອນເງິນ, ສໍ້ໂກງຍາດພີ່ນ້ອງຂອງຜູ້ເຄາະຮ້າຍຜ່ານຂໍ້ມູນໃນລາຍການຕິດຕໍ່.

ຕົວເລກດັ່ງກ່າວໄດ້ເພີ່ມຂຶ້ນໃນໄຕມາດທໍາອິດຂອງປີ 2024 ເມື່ອເຄືອຂ່າຍຄວາມປອດໄພ Kaspersky ບັນທຶກການໂຈມຕີຂອງ malware 10.1 ລ້ານຄັ້ງທີ່ແນໃສ່ໂທລະສັບມືຖືທີ່ຖືກປ້ອງກັນໂດຍຄໍາຮ້ອງສະຫມັກຄວາມປອດໄພ Kaspersky Mobile Security. ໂດຍສະເພາະ, ລະບົບການຕິດຕາມຄວາມປອດໄພຂອງຂໍ້ມູນໄດ້ສະແດງໃຫ້ເຫັນວ່າແອັບພລິເຄຊັນ KMS ປ້ອງກັນ 389,000 ແອັບພລິເຄຊັນທີ່ເປັນອັນຕະລາຍຈາກການຕິດຕັ້ງຢູ່ໃນອຸປະກອນຂອງຜູ້ໃຊ້, ໃນນັ້ນ 11,729 ແມ່ນແອັບພລິເຄຊັນ malware Trojan ທີ່ຊ່ຽວຊານໃນການລັກຂໍ້ມູນບັນຊີທະນາຄານ ແລະ 1990 ແມ່ນແອັບພລິເຄຊັນ malware ransomware.

ເມື່ອ trojan malware ເຂົ້າໄປໃນໂທລະສັບຂອງຜູ້ໃຊ້, ມັນຈະລັກຂໍ້ມູນສ່ວນຕົວ, ຂໍ້ມູນບັນຊີທະນາຄານຢ່າງງຽບໆ, ແລະດາວໂຫລດ malware ປະເພດອື່ນໆເຊັ່ນ keylogger ໂດຍທີ່ຜູ້ເຄາະຮ້າຍບໍ່ຮູ້. ເຂົາເຈົ້າບັນທຶກທຸກການກະທຳ ແລະການເຄື່ອນໄຫວຂອງຜູ້ໃຊ້ຢູ່ໃນໂທລະສັບ, ສົ່ງຂໍ້ມູນນັ້ນໄປໃຫ້ພວກອາດຊະຍາກຳທາງອິນເຕີເນັດຢ່າງງຽບໆ.

ທ່ານ Ngo Tran Vu, ຜູ້ອໍານວຍການບໍລິສັດຄວາມປອດໄພ NTS ກ່າວວ່າ: "Crooks ສ້າງແອັບພລິເຄຊັນທີ່ນິຍົມແລະຫຼັງຈາກນັ້ນແຈກຢາຍໃຫ້ພວກເຂົາໂດຍບໍ່ເສຍຄ່າກັບຜູ້ໃຊ້ທີ່ມັກໃຊ້ພວກມັນຢ່າງຜິດກົດຫມາຍຈາກຊ່ອງທາງຊຸມຊົນຫຼືເຄືອຂ່າຍແບ່ງປັນ. ເພາະວ່າພວກເຂົາຕ້ອງການໃຊ້ພວກມັນຢ່າງຜິດກົດຫມາຍ, ຜູ້ໃຊ້ມັກຈະຕົກລົງທີ່ຈະເອົາຊັ້ນປົກປ້ອງ Android ແລະຕິດຕັ້ງແອັບຯ APK ທີ່ບໍ່ຖືກຕ້ອງເຫຼົ່ານີ້, ບໍ່ຮູ້ວ່າພວກເຂົາໄດ້ຕິດຕັ້ງ malware ທີ່ຝັງຢູ່ໃນໂທລະສັບຂອງພວກເຂົາ."

ທ່ານ Ngo Tran Vu ກ່າວວ່າ "ແອັບຯປອມບໍ່ສາມາດຖືກອະນຸມັດສໍາລັບ Google Play ຫຼື Apple App Store, ດັ່ງນັ້ນຜູ້ຫລອກລວງໄດ້ຖືກບັງຄັບໃຫ້ຫລອກລວງຜູ້ເຄາະຮ້າຍໂດຍການປອມຕົວເປັນເຈົ້າຫນ້າທີ່ຕໍາຫຼວດແລະໂທຫາພວກເຂົາໂດຍກົງເພື່ອຂໍໃຫ້ພວກເຂົາຕິດຕັ້ງ VneIDs ປອມ, ຫຼັງຈາກນັ້ນສົ່ງໄຟລ໌ການຕິດຕັ້ງໃຫ້ພວກເຂົາຜ່ານ Zalo Chat," ທ່ານ Ngo Tran Vu ກ່າວ.

"ແອັບພລິເຄຊັນ VNeID ປອມຮ້ອງຂໍສິດການເຂົ້າເຖິງລະດັບສູງ, ລວມທັງການອ່ານຂໍ້ມູນສ່ວນຕົວແລະການອ່ານຂໍ້ຄວາມທີ່ມີລະຫັດ OTP ທີ່ທະນາຄານສົ່ງໃຫ້ລູກຄ້າເພື່ອກວດສອບການໂອນເງິນ. ດັ່ງນັ້ນ, ຜູ້ສໍ້ໂກງຄວບຄຸມຄໍາຮ້ອງສະຫມັກບັນຊີທະນາຄານແລະໂອນເງິນຢ່າງໄວວາ."

ທ່ານ Ngo Tran Vu ເຊື່ອວ່າຜູ້ໃຊ້ສາມາດປ້ອງກັນໄພອັນຕະລາຍທີ່ສຸດດັ່ງຕໍ່ໄປນີ້: ສ້າງຈິດໃຈທີ່ລະນຶກສະເໝີ “ອຸປະກອນໃດໜຶ່ງທີ່ເກັບຂໍ້ມູນການເງິນ ແລະ ຂໍ້ມູນສ່ວນຕົວຕ້ອງໄດ້ຮັບການປົກປ້ອງ ແລະ ປອດໄພ”. ໂທລະສັບມືຖືຍັງຕ້ອງໄດ້ຮັບການປ້ອງກັນ malware ເຊັ່ນຄອມພິວເຕີ (PCs); ຍົກສູງສະຕິຄວາມປອດໄພສະເໝີ ໂດຍການປັບປຸງຂໍ້ມູນຂ່າວສານ ແລະຂ່າວ. ປັບປຸງຄຳຕັກເຕືອນຈາກບັນດາອົງການຕຳຫຼວດ, ກົມ, ສາຂາເປັນປະຈຳ; ລະວັງການຫຼອກລວງຂອງ scammers ໃນການຕິດຕັ້ງຄໍາຮ້ອງສະຫມັກປອມ. ແອັບພລິເຄຊັນເຊັ່ນ VNeID ຫຼື VssID ໄດ້ຖືກດາວໂຫຼດໂດຍກົງຈາກເຈົ້າຂອງ Google Play Store, Apple App Store; ໃຊ້ວິທີແກ້ໄຂຄວາມປອດໄພເຊັ່ນ Kaspersky Mobile Security ສໍາລັບໂທລະສັບ Android ຫຼື iPhone ເພື່ອປ້ອງກັນ malware, ລັອກແອັບພລິເຄຊັນແລະປົກປ້ອງຂໍ້ມູນສ່ວນຕົວ ... ແລະຈື່ກົດລະບຽບ "ຊ້າລົງແລະກວດເບິ່ງ" ເມື່ອສົງໃສ ...

Kim ThanH

ທີ່ມາ: https://www.sggp.org.vn/tao-la-chan-cho-dien-thoai-truoc-phan-mem-gia-mao-danh-cap-tien-trong-tai-khoan-post749393.html

![ການຫັນປ່ຽນ OCOP ດົງນາຍ: [ມາດຕາ 3] ເຊື່ອມໂຍງການທ່ອງທ່ຽວກັບການບໍລິໂພກຜະລິດຕະພັນ OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

(0)