Penggodam mencipta laman web palsu agensi kerajaan atau institusi kewangan yang bereputasi seperti: State Bank of Vietnam (SBV), Sacombank (Sacombank Pay), Central Power Corporation (EVNCPC), Automobile Inspection Appointment System (TTDK)... pasang perisian hasad di bawah samaran aplikasi, kemudian menipu pengguna untuk memuat turunnya ke telefon mereka, menggunakan banyak senario carian yang berbeza atau menjalankan senario teks melalui e-mel penghantaran...

Apl palsu itu menyamar dengan nama yang sama seperti apl sebenar, hanya dengan sambungan berbeza (cth. SBV.apk) dan disimpan pada awan Amazon S3, memudahkan penggodam mengemas kini, menukar dan menyembunyikan kandungan berniat jahat. Setelah dipasang, apl palsu meminta pengguna memberikan akses mendalam kepada sistem, termasuk kebenaran Kebolehcapaian dan Tindanan.

Menggabungkan kedua-dua hak ini, penggodam boleh memantau operasi pengguna, membaca kandungan mesej SMS, mendapatkan kod OTP, mengakses kenalan, dan juga beroperasi bagi pihak pengguna tanpa meninggalkan sebarang tanda yang jelas.

Dengan menyahsusun kod sumber RedHook, pakar dari Pusat Analisis Hasad Bkav mendapati bahawa virus ini mengintegrasikan sehingga 34 arahan kawalan jauh, termasuk mengambil tangkapan skrin, menghantar dan menerima mesej, memasang atau menyahpasang aplikasi, mengunci dan membuka kunci peranti serta melaksanakan perintah sistem. Mereka menggunakan API MediaProjection untuk merekodkan semua kandungan yang dipaparkan pada skrin peranti dan kemudian memindahkannya ke pelayan kawalan.

RedHook mempunyai mekanisme pengesahan JSON Web Token (JWT), yang membantu penyerang mengekalkan kawalan peranti untuk masa yang lama, walaupun apabila peranti dibut semula.

Semasa proses analisis, Bkav menemui banyak segmen kod dan rentetan antara muka menggunakan bahasa Cina bersama-sama dengan banyak kesan jelas lain mengenai asal pembangunan kumpulan penggodam serta kempen pengedaran RedHook yang berkaitan dengan aktiviti penipuan yang telah muncul di Vietnam.

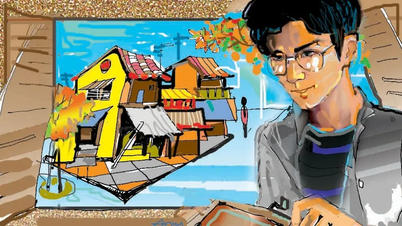

Sebagai contoh, penggunaan nama domain mailisa[.]me, perkhidmatan kecantikan popular yang telah dieksploitasi pada masa lalu, untuk menyebarkan perisian hasad menunjukkan bahawa RedHook tidak beroperasi secara bersendirian tetapi merupakan produk daripada siri kempen serangan yang teratur, yang canggih dalam kedua-dua aspek teknikal dan taktikal. Domain pelayan kawalan yang digunakan dalam kempen ini termasuk api9.iosgaxx423.xyz dan skt9.iosgaxx423.xyz, kedua-duanya adalah alamat tanpa nama yang terletak di luar negara dan tidak boleh dikesan dengan mudah.

Bkav mengesyorkan pengguna sama sekali tidak memasang aplikasi di luar Google Play, terutamanya fail APK yang diterima melalui mesej teks, e-mel atau rangkaian sosial. Jangan berikan hak kebolehaksesan kepada aplikasi yang tidak diketahui asalnya. Organisasi perlu menggunakan langkah pemantauan akses, penapisan DNS dan menyediakan amaran untuk sambungan ke domain luar biasa yang berkaitan dengan infrastruktur kawalan perisian hasad. Jika anda mengesyaki jangkitan, segera putuskan sambungan daripada Internet, sandarkan data penting, pulihkan tetapan kilang (tetapan semula kilang), tukar semua kata laluan akaun dan hubungi bank untuk menyemak status akaun.

Sumber: https://www.sggp.org.vn/dien-thoai-android-tai-viet-nam-dang-bi-tan-cong-co-chu-dich-post807230.html

![[Foto] Perdana Menteri Pham Minh Chinh mempengerusikan mesyuarat kedua Jawatankuasa Pemandu mengenai pembangunan ekonomi swasta.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

Komen (0)