Een grootschalige Android-advertentiefraudeoperatie met de naam "SlopAds" is verstoord nadat 224 kwaadaardige apps op Google Play werden gebruikt om 2,3 miljard advertentieverzoeken per dag te genereren.

Het Satori Threat Intelligence-team van HUMAN ontdekte de advertentiefraudecampagne. Het team meldt dat de apps meer dan 38 miljoen keer zijn gedownload en dat ze gebruikmaken van verduisterings- en stealth-technieken om hun schadelijke gedrag te verbergen voor Google en beveiligingstools.

Bijna 224 kwaadaardige apps gelinkt aan SlopAds-advertentiefraudecampagne.

De campagne werd wereldwijd ingezet, met app-installaties uit 228 landen en SlopAds-verkeer dat goed was voor 2,3 miljard biedingsverzoeken per dag. De hoogste concentratie advertentievertoningen kwam uit de Verenigde Staten (30%), gevolgd door India (10%) en Brazilië (7%).

"Onderzoekers noemden deze operatie 'SlopAds' omdat de apps die met deze dreiging worden geassocieerd een massaal geproduceerd uiterlijk hebben, dat lijkt op een 'AI-slop', en verwijzen naar de verzameling AI-thema-apps en -diensten die worden gehost op de C2-server van de dreigingsactor", legt HUMAN uit.

Extreem geavanceerde reclamefraude

Bij advertentiefraude worden meerdere lagen van ontwijkingstechnieken gebruikt om detectie door het app-beoordelingsproces en de beveiligingssoftware van Google te voorkomen.

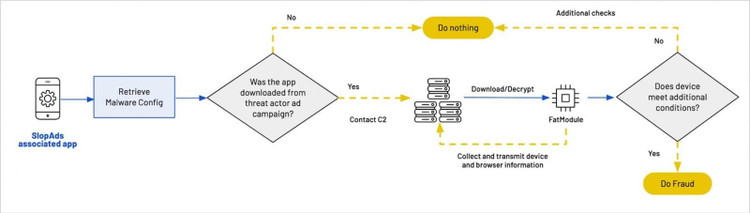

Als een gebruiker de SlopAd-app organisch via de Play Store installeert, en niet via een van de advertenties in de campagne, gedraagt de app zich als een normale app en voert de geadverteerde functie zoals gebruikelijk uit.

Als echter wordt vastgesteld dat de app is geïnstalleerd door een gebruiker die op een koppeling naar de app heeft geklikt via een van de advertentiecampagnes van de kwaadwillende actor, gebruikt de software Firebase Remote Config om een versleuteld configuratiebestand te downloaden met daarin de URL voor de malwaremodule voor advertentiefraude, de cash-out-server en de JavaScript-payload.

De app bepaalt vervolgens of de app op het apparaat van een legitieme gebruiker is geïnstalleerd en of deze niet door een onderzoeker of beveiligingssoftware is geanalyseerd.

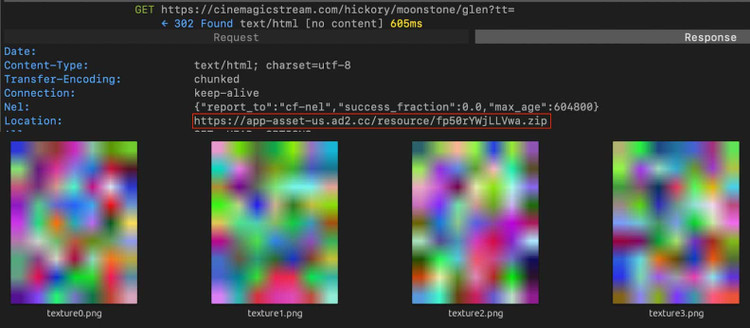

Als de app deze controles doorstaat, worden er vier PNG-afbeeldingen gedownload die gebruikmaken van steganografie om delen van de schadelijke APK te verbergen. Deze delen worden gebruikt om de advertentiefraudecampagne zelf uit te voeren.

Nadat de afbeelding is gedownload, wordt deze gedecodeerd en opnieuw op het apparaat geïnstalleerd. Zo ontstaat de complete malware "FatModule", die wordt gebruikt om advertentiefraude uit te voeren.

Zodra FatModule is geactiveerd, gebruikt het een verborgen WebView om informatie over het apparaat en de browser te verzamelen. Vervolgens navigeert het naar domeinen voor advertentiefraude (money-scraping) die door de aanvaller worden beheerd.

Hierdoor verbruikt het apparaat voortdurend bronnen, waaronder dataverkeer, batterijduur en geheugen voor het bezoeken van sites met stille advertenties.

Deze domeinen imiteren games en nieuwe websites en tonen voortdurend advertenties via verborgen WebView-schermen. Zo genereren ze meer dan 2 miljard frauduleuze advertentievertoningen en -kliks per dag, waarmee ze inkomsten genereren voor de aanvallers.

Volgens HUMAN bestond de infrastructuur van de campagne uit meerdere command-and-control-servers en meer dan 300 bijbehorende advertentiedomeinen. Dit suggereert dat de aanvallers van plan waren hun bereik uit te breiden voorbij de aanvankelijk 224 geïdentificeerde apps.

Google heeft inmiddels alle SlopAds-apps uit de Play Store verwijderd en Google Play Protect van Android is bijgewerkt om gebruikers te waarschuwen alle apps op hun apparaten te verwijderen.

HUMAN waarschuwt echter dat de geraffineerdheid van de advertentiefraudecampagne erop wijst dat de aanvaller zijn plan waarschijnlijk zal aanpassen om het in de toekomst opnieuw te proberen.

Als je per ongeluk een app downloadt, hoef je je geen zorgen te maken over het zelf opsporen ervan. Gebruikers moeten echter wel op hun apparaat letten, want het systeem zal een melding weergeven met de vraag de app te verwijderen.

Dit komt doordat Google de ingebouwde Android-beveiligingsapp Google Play Protect heeft bijgewerkt. Deze waarschuwt gebruikers om schadelijke apps te verwijderen die mogelijk op hun smartphones of tablets staan.

Bron: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Foto] Secretaris-generaal van Lam reikt de First Class Labor Medal uit aan de Vietnam National Energy and Industry Group](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/21/0ad2d50e1c274a55a3736500c5f262e5)

![[Foto] Secretaris-generaal van Lam woont de 50e verjaardag bij van de oprichting van de Vietnam National Industry and Energy Group](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/21/bb0920727d8f437887016d196b350dbf)

![[Video] Uitgifte van het National Science, Technology and Innovation Assessment Index Framework](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/21/99e5dba8a7c34a27ac284bacb60f9f83)

Reactie (0)