Precis som alla nätfiskeattacker utger sig Darcula för att vara igenkända enheter för att samla in information från användare. Attackmetoden är dock ganska sofistikerad. Medan de flesta tidigare typer av attacker sprids via SMS, använder Darcula kommunikationsstandarden RCS.

Darcula sprids av bedragare i över 100 länder.

Detta är en ovanlig angreppsmetod som har stört både Google och Apple. Detta beror på att både Google Messages och iMessage använder end-to-end-kryptering för meddelanden. På grund av denna säkerhetsmekanism kan företag inte blockera hotet baserat på dess textinnehåll.

Darcula upptäcktes först förra sommaren av säkerhetsexperten Oshri Kalfon. Netcraft rapporterar dock att detta nätfiskehot blir allt vanligare på senare tid och har använts i anmärkningsvärda fall.

Metoderna som Darcula använder är mer komplexa än vanligt eftersom de använder moderna tekniker som JavaScript, React, Docker och Harbor. De har ett bibliotek med över 200 webbplatsmallar som imiterar varumärken eller organisationer i mer än 100 länder. Dessa imiterande webbplatsmallar är av hög kvalitet och mycket lika officiella webbplatser.

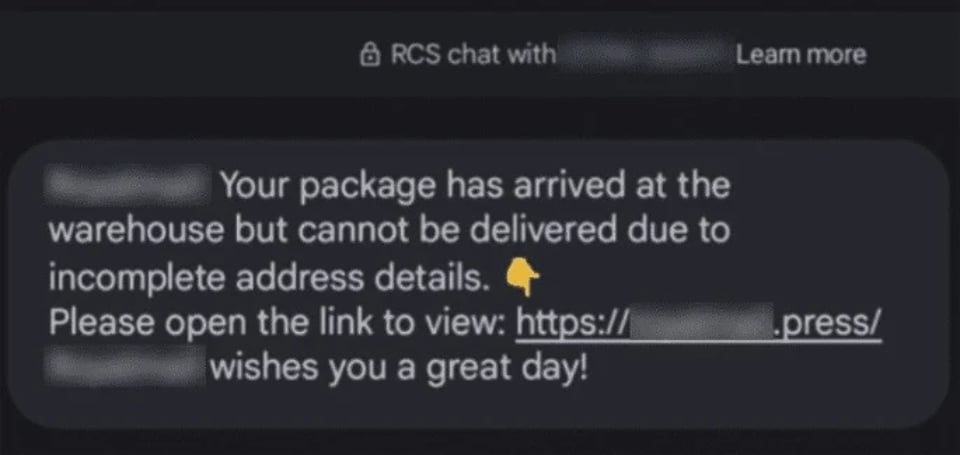

Ett meddelande skapat av nätfiskeattacker.

Darculas tillvägagångssätt går ut på att skicka en länk till offret med ofullständigt meddelandeinnehåll och be mottagaren att besöka deras sida för mer information. På grund av den höga trovärdigheten hos dessa nätfiskewebbplatser kan oerfarna användare förse dem med data, som sedan används för okända syften.

Netcraft hävdar att de har upptäckt 20 000 Darcula-domännamn som överförts till över 11 000 IP-adresser. Rapporten anger också att 120 nya domännamn läggs till dagligen, vilket gör identifieringen ännu svårare.

Med tanke på vad som har hänt uppmanas användare att iaktta större försiktighet när de anger sina personuppgifter i källor som tillhandahålls via textmeddelanden, livesamtal och okända avsändare.

[annons_2]

Källänk

![[Foto] President Luong Cuong tar emot talmannen i Jordaniens representanthus, Mazen Turki El Qadi](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F03%2F1770112220330_ndo_br_1-3704-jpg.webp&w=3840&q=75)

![[Foto] Premiärminister Pham Minh Chinh tar emot Philipp Rösler, ordförande för Schweiz-Vietnams ekonomiska forum.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F03%2F1770121222295_ndo_br_dsc-8709-jpg.webp&w=3840&q=75)

Kommentar (0)