เช่นเดียวกับการโจมตีแบบฟิชชิ่งทั่วไป Darcula จะแอบอ้างเป็นองค์กรที่เป็นที่รู้จักเพื่อรวบรวมข้อมูลจากผู้ใช้ อย่างไรก็ตาม วิธีการโจมตีของมันค่อนข้างซับซ้อน ในขณะที่การโจมตีประเภทก่อนหน้านี้ส่วนใหญ่แพร่กระจายผ่านทาง SMS แต่ Darcula ใช้มาตรฐานการสื่อสาร RCS

มัลแวร์ Darcula กำลังถูกเผยแพร่โดยมิจฉาชีพในกว่า 100 ประเทศ

นี่เป็นวิธีการโจมตีที่ไม่ธรรมดาซึ่งทำให้ทั้ง Google และ Apple รับมือไม่ได้ เนื่องจากทั้ง Google Messages และ iMessage ใช้การเข้ารหัสแบบ end-to-end สำหรับข้อความ ด้วยกลไกการรักษาความปลอดภัยนี้ บริษัทต่างๆ จึงไม่สามารถบล็อกภัยคุกคามโดยพิจารณาจากเนื้อหาข้อความได้

Darcula ถูกค้นพบครั้งแรกเมื่อฤดูร้อนปีที่แล้วโดยผู้เชี่ยวชาญด้านความปลอดภัย Oshri Kalfon อย่างไรก็ตาม Netcraft รายงานว่าภัยคุกคามแบบฟิชชิ่งนี้กำลังแพร่หลายมากขึ้นในปัจจุบันและถูกนำไปใช้ในกรณีสำคัญๆ หลายกรณี

วิธีการที่ Darcula ใช้มีความซับซ้อนกว่าปกติ เนื่องจากใช้เทคโนโลยีสมัยใหม่ เช่น JavaScript, React, Docker และ Harbor พวกเขามีคลังเทมเพลตเว็บไซต์มากกว่า 200 แบบ ที่เลียนแบบแบรนด์หรือองค์กรในกว่า 100 ประเทศ เทมเพลตเว็บไซต์เลียนแบบเหล่านี้มีคุณภาพสูงและคล้ายคลึงกับเว็บไซต์ทางการมาก

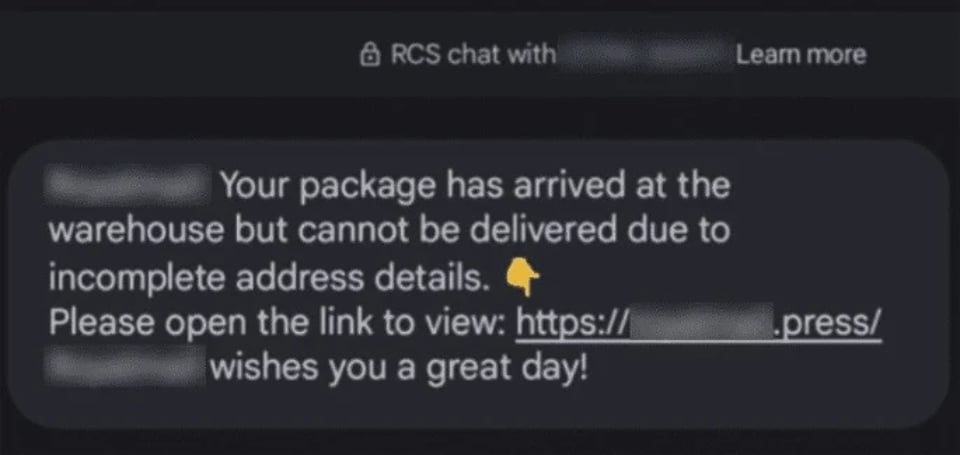

ข้อความที่สร้างขึ้นโดยผู้โจมตีแบบฟิชชิ่ง

วิธีการของ Darcula คือการส่งลิงก์ที่มีเนื้อหาข้อความไม่สมบูรณ์ไปยังเหยื่อ และขอให้ผู้รับเข้าไปที่หน้าเว็บเพื่อดูรายละเอียดเพิ่มเติม เนื่องจากเว็บไซต์ฟิชชิ่งเหล่านี้มีความสมจริงสูง ผู้ใช้ที่ไม่มีประสบการณ์อาจให้ข้อมูลแก่พวกเขา ซึ่งข้อมูลเหล่านั้นจะถูกนำไปใช้ในวัตถุประสงค์ที่ไม่ทราบแน่ชัด

Netcraft อ้างว่าตรวจพบชื่อโดเมน Darcula จำนวน 20,000 ชื่อที่ถูกโอนไปยังที่อยู่ IP มากกว่า 11,000 แห่ง รายงานยังระบุอีกว่ามีการเพิ่มชื่อโดเมนใหม่ 120 ชื่อต่อวัน ทำให้การระบุตัวตนทำได้ยากยิ่งขึ้น

จากเหตุการณ์ที่เกิดขึ้น ผู้ใช้ควรใช้ความระมัดระวังมากขึ้นเมื่อป้อนข้อมูลส่วนตัวลงในแหล่งข้อมูลที่ได้รับผ่านข้อความ การโทรสด และผู้ส่งที่ไม่รู้จัก

[โฆษณา_2]

ลิงก์แหล่งที่มา

![[ภาพ] เยาวชนในเมืองดานังเปล่งประกายจิตวิญญาณแห่งฤดูใบไม้ผลิในชุดอ่าวไดแบบดั้งเดิม](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F05%2F1770283565383_ndo_br_d7fd33c1bcc2329c6bd3-3439-jpg.webp&w=3840&q=75)

การแสดงความคิดเห็น (0)