Das Global Research and Analysis Team (GReAT) von Kaspersky hat soeben die jüngsten Aktivitäten der APT-Hackergruppe BlueNoroff bekannt gegeben – einem Ableger der berüchtigten Cyberkriminalitätsgruppe Lazarus –, die sich auf zwei ausgeklügelte gezielte Angriffskampagnen namens GhostCall und GhostHire beziehen.

Diese Kampagnen richteten sich gegen Web3- und Kryptowährungsorganisationen in Indien, der Türkei, Australien sowie in mehreren Ländern Europas und Asiens und dauern mindestens seit April 2025 an.

Bei den Kampagnen GhostCall und GhostHire sollen neue Eindringtechniken und speziell entwickelte Malware zum Einsatz kommen, mit dem Ziel, in Entwicklersysteme einzudringen und Blockchain-Organisationen und -Unternehmen zum Zwecke des finanziellen Gewinns anzugreifen.

Diese Angriffe zielten in erster Linie auf die Betriebssysteme macOS und Windows ab und wurden über eine einheitliche Kommando- und Kontrollinfrastruktur koordiniert.

Die GhostCall-Kampagne konzentriert sich auf macOS-Geräte. Angreifer kontaktieren Opfer über Telegram, geben sich als Risikokapitalgeber aus und nutzen sogar kompromittierte Konten von echten Unternehmern und Startup-Gründern, um Investitions- oder Partnerschaftsmöglichkeiten vorzuschlagen.

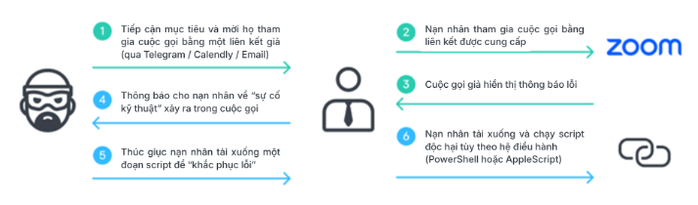

GhostCall-Kampagnenangriffsmethodik

Die Opfer werden dann zu einem „Investitionsgespräch“ auf betrügerischen Webseiten eingeladen, die die Benutzeroberfläche von Zoom oder Microsoft Teams imitieren.

Während dieses fingierten Meetings wird das Opfer aufgefordert, die App zu aktualisieren, um das Audioproblem zu beheben. Anschließend lädt das Gerät Schadcode herunter und installiert Spyware.

Im Rahmen der GhostHire-Kampagne zielte diese Gruppe von fortgeschrittenen persistenten Bedrohungen (APT) auf Blockchain-Entwickler ab, indem sie sich als Personalvermittler ausgab. Die Opfer wurden dazu verleitet, ein schädliches GitHub-Repository herunterzuladen und auszuführen, das als Kompetenztest getarnt war.

Wie die GhostHire-Kampagne angegriffen wurde

Wenn das Opfer die Inhalte öffnet und ausführt, installiert sich die Schadsoftware auf dem Rechner und wird dabei an das Betriebssystem des Opfers angepasst.

Kaspersky rät zur Vorsicht bei verlockenden Angeboten und Investitionsvorschlägen. Überprüfen Sie stets die Identität neuer Kontakte, insbesondere wenn diese über Telegram, LinkedIn oder andere soziale Medien Kontakt aufnehmen.

Verwenden Sie für die Kommunikation sensibler Informationen ausschließlich authentifizierte und sichere interne Kommunikationskanäle, bedenken Sie stets die Möglichkeit, dass das Konto eines Bekannten kompromittiert wurde, und vermeiden Sie die Ausführung nicht verifizierter Skripte oder Befehle, nur um einen „Fehler zu beheben“...

Quelle: https://nld.com.vn/chieu-lua-dau-tu-tinh-vi-den-muc-ai-cung-co-the-sap-bay-196251209162029124.htm

![[Foto] Wir brauchen dringend Hilfe, damit diese Menschen schnellstmöglich eine Unterkunft finden und ihr Leben stabilisieren können.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

![[Foto] Generalsekretär To Lam arbeitet mit den Ständigen Ausschüssen der Unterausschüsse des 14. Parteitags zusammen.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Kommentar (0)