Expertos en seguridad acaban de descubrir una campaña maliciosa que roba códigos OTP en dispositivos Android a nivel mundial, infectando malware a través de miles de bots de Telegram.

Los investigadores de la empresa de seguridad Zimperium descubrieron la campaña maliciosa y la han estado rastreando desde febrero de 2022. Informan que han detectado al menos 107.000 muestras de malware diferentes relacionadas con la campaña.

El malware rastrea mensajes con códigos OTP de más de 600 marcas globales, algunas con cientos de millones de usuarios. El objetivo de los hackers es económico.

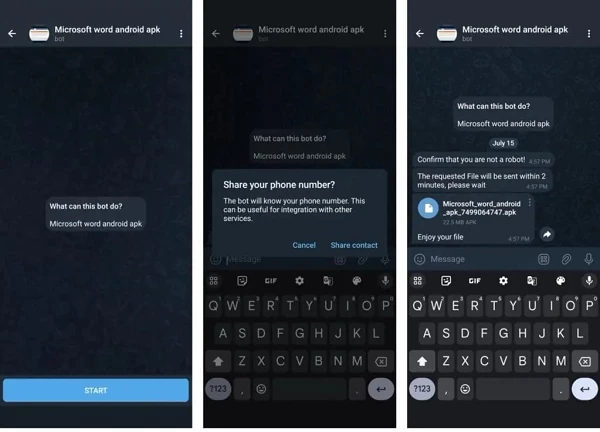

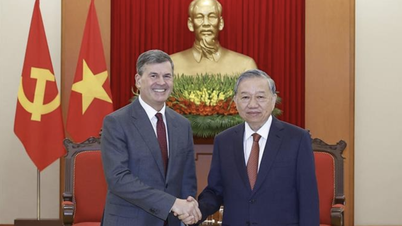

|

| El bot de Telegram pide a los usuarios que proporcionen su número de teléfono para enviar el archivo APK |

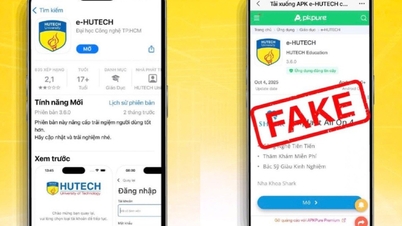

Según Zimperium, el malware ladrón de SMS se distribuye mediante anuncios maliciosos o bots de Telegram, que se comunican automáticamente con las víctimas. Los hackers utilizan dos escenarios para atacar.

En concreto, en el primer caso, se engaña a la víctima para que acceda a sitios web falsos de Google Play. En el otro caso, el bot de Telegram promete ofrecer a los usuarios aplicaciones Android pirateadas, pero primero deben proporcionar un número de teléfono para recibir el archivo APK. Este bot usará ese número para crear un nuevo archivo APK, lo que permitirá a los hackers rastrear o atacar a la víctima en el futuro.

Zimperium afirmó que la campaña maliciosa utilizó 2600 bots de Telegram para promocionar diversas APK de Android, controladas por 13 servidores de Comando y Control. Las víctimas se encontraban en 113 países, pero la mayoría provenían de India y Rusia. También hubo víctimas en Estados Unidos, Brasil y México. Estas cifras reflejan un panorama preocupante de la operación a gran escala y altamente sofisticada que se esconde tras la campaña.

Los expertos descubrieron que el malware transmitía los SMS capturados a un endpoint API en el sitio web «fastsms.su». Este sitio web vende acceso a números de teléfono virtuales en el extranjero, que pueden utilizarse para anonimizar y autenticar plataformas y servicios en línea. Es probable que los dispositivos infectados fueran explotados sin el conocimiento de la víctima.

Además, al otorgar acceso a los SMS, las víctimas permiten al malware leer mensajes SMS y robar información confidencial, como códigos OTP durante el registro de cuentas y la autenticación de dos factores. Como resultado, las víctimas pueden ver cómo sus facturas telefónicas se disparan o verse inmersas sin saberlo en actividades ilegales, rastreadas hasta sus dispositivos y números de teléfono.

Para evitar caer en la trampa de los malos, los usuarios de Android no deben descargar archivos APK fuera de Google Play, no otorgar acceso a aplicaciones no relacionadas y asegurarse de que Play Protect esté habilitado en el dispositivo.

[anuncio_2]

Fuente: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

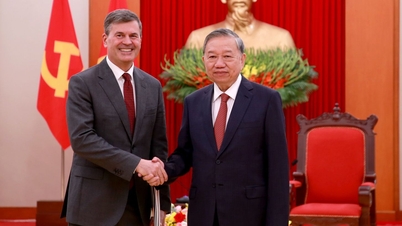

![[Foto] El Secretario General To Lam recibe al Director de la Academia de Administración Pública y Economía Nacional bajo la presidencia de la Federación Rusa.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F08%2F1765200203892_a1-bnd-0933-4198-jpg.webp&w=3840&q=75)

Kommentar (0)