L'équipe mondiale de recherche et d'analyse de Kaspersky (GReAT) vient d'annoncer la dernière activité du groupe de pirates informatiques APT BlueNoroff - une branche du tristement célèbre groupe de cybercriminalité Lazarus - à travers deux campagnes d'attaques ciblées sophistiquées, GhostCall et GhostHire.

Ces campagnes visaient des organisations Web3 et de cryptomonnaies en Inde, en Turquie, en Australie et dans plusieurs pays d'Europe et d'Asie, et se poursuivent depuis au moins avril 2025.

Les campagnes GhostCall et GhostHire utiliseraient de nouvelles techniques d'intrusion et des logiciels malveillants conçus sur mesure, dans le but d'infiltrer les systèmes des développeurs et d'attaquer les organisations et entreprises de la blockchain à des fins lucratives.

Ces attaques visaient principalement les systèmes d'exploitation macOS et Windows et étaient coordonnées via une infrastructure de commande et de contrôle unifiée.

La campagne GhostCall cible les appareils macOS. Les attaquants contactent leurs victimes via Telegram, en se faisant passer pour des investisseurs en capital-risque, et utilisent même des comptes compromis de véritables entrepreneurs et fondateurs de startups pour leur proposer des opportunités d'investissement ou de partenariat.

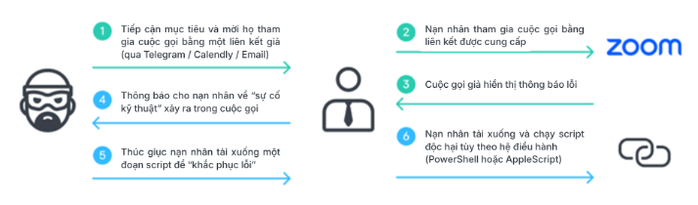

Méthodologie d'attaque de la campagne GhostCall

Les victimes sont ensuite invitées à une « réunion d'investissement » sur des pages frauduleuses qui imitent l'interface de Zoom ou de Microsoft Teams.

Lors de cette fausse réunion, la victime sera invitée à mettre à jour l'application pour corriger un problème audio. Une fois la mise à jour effectuée, un code malveillant sera téléchargé et un logiciel espion sera installé sur l'appareil.

Dans le cadre de la campagne GhostHire, ce groupe de menaces persistantes avancées (APT) ciblait les développeurs blockchain en se faisant passer pour des recruteurs. Les victimes étaient piégées et incitées à télécharger et exécuter un dépôt GitHub malveillant déguisé en test de compétences.

Comment la campagne GhostHire a été attaquée

Lorsque la victime ouvre et exécute le contenu, le logiciel malveillant s'installe sur la machine, personnalisé pour s'adapter au système d'exploitation de la victime.

Kaspersky recommande la prudence face aux offres alléchantes ou aux propositions d'investissement. Vérifiez toujours l'identité de vos nouveaux contacts, surtout s'ils vous contactent via Telegram, LinkedIn ou d'autres réseaux sociaux.

Veillez à n'utiliser que des canaux de communication internes authentifiés et sécurisés pour les communications contenant des informations sensibles, tenez toujours compte de la possibilité que le compte d'une connaissance ait été compromis et évitez d'exécuter des scripts ou des commandes non vérifiés simplement pour « corriger un bug »...

Source : https://nld.com.vn/chieu-lua-dau-tu-tinh-vi-den-muc-ai-cung-co-the-sap-bay-196251209162029124.htm

![[Photo] Aider d'urgence les personnes à trouver rapidement un logement et à stabiliser leur vie.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

![[Photo] Le secrétaire général To Lam travaille avec les sous-comités des comités permanents du 14e congrès du parti](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

Comment (0)