Comme toute attaque de phishing, Darcula usurpe l'identité d'entités reconnues pour collecter des informations auprès des utilisateurs. Cependant, sa méthode d'attaque est particulièrement sophistiquée. Alors que la plupart des attaques précédentes se propageaient par SMS, Darcula utilise la norme de communication RCS.

Darcula est propagée par des escrocs dans plus de 100 pays.

Il s'agit d'une méthode d'attaque inhabituelle qui a déconcerté Google et Apple. En effet, Google Messages et iMessage utilisent tous deux le chiffrement de bout en bout des messages. Grâce à ce mécanisme de sécurité, les entreprises ne peuvent pas bloquer la menace en se basant uniquement sur son contenu textuel.

Darcula a été découvert l'été dernier par l'expert en sécurité Oshri Kalfon. Cependant, Netcraft signale que cette menace de phishing est de plus en plus répandue et a été utilisée dans des cas notables.

Les méthodes employées par Darcula sont plus complexes que d'habitude car elles font appel à des technologies modernes telles que JavaScript, React, Docker et Harbor. Leur bibliothèque comprend plus de 200 modèles de sites web qui imitent des marques ou des organisations dans plus de 100 pays. Ces modèles sont de haute qualité et très similaires aux sites officiels.

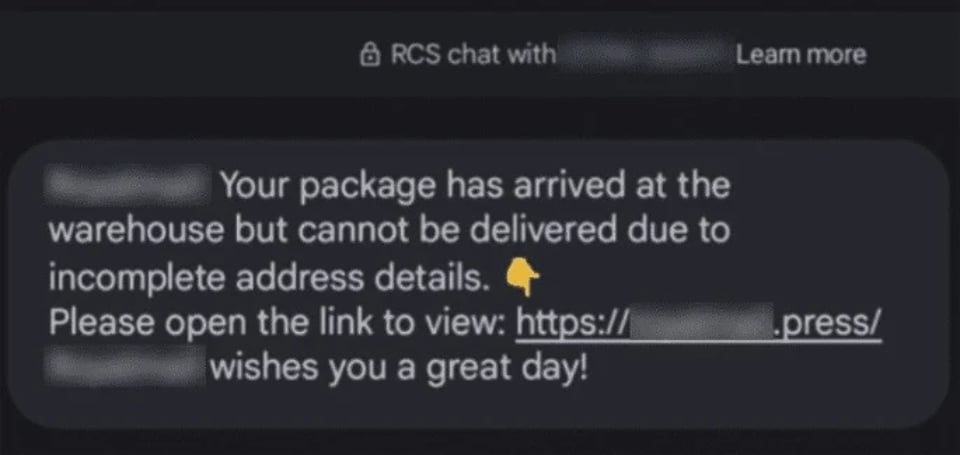

Un message créé par des auteurs d'attaques de phishing.

Le mode opératoire de Darcula consiste à envoyer à la victime un lien accompagné d'un message incomplet, l'invitant à consulter une page pour obtenir plus d'informations. La grande sophistication de ces sites d'hameçonnage permet aux utilisateurs inexpérimentés de leur communiquer des données, qui sont ensuite utilisées à des fins inconnues.

Netcraft affirme avoir détecté 20 000 noms de domaine Darcula transférés vers plus de 11 000 adresses IP. Le rapport indique également que 120 nouveaux noms de domaine sont ajoutés quotidiennement, ce qui complique encore davantage leur identification.

Compte tenu des événements récents, il est conseillé aux utilisateurs de faire preuve d'une plus grande prudence lorsqu'ils saisissent leurs données personnelles dans des sources fournies par SMS, appels en direct et expéditeurs inconnus.

Lien source

![[Photo] À Da Nang, les jeunes rayonnent de l'esprit du printemps en portant des robes traditionnelles ao dai.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F05%2F1770283565383_ndo_br_d7fd33c1bcc2329c6bd3-3439-jpg.webp&w=3840&q=75)

Comment (0)