כמו כל מתקפת פישינג, דארקולה מתחזה לישויות מוכרות כדי לאסוף מידע ממשתמשים. עם זאת, שיטת ההתקפה שלה מתוחכמת למדי. בעוד שרוב סוגי ההתקפות הקודמים מתפשטים באמצעות SMS, דארקולה משתמשת בתקן התקשורת RCS.

דרקולה מופצת על ידי נוכלים ביותר מ-100 מדינות.

זוהי שיטת תקיפה לא שכיחה שגרמה לבעיות הן בגוגל והן ב-אפל. הסיבה לכך היא שגם גוגל מסרים וגם iMessage משתמשים בהצפנה מקצה לקצה עבור הודעות. בשל מנגנון אבטחה זה, חברות אינן יכולות לחסום את האיום על סמך תוכן הטקסט שלו.

דרקולה התגלתה לראשונה בקיץ שעבר על ידי מומחה האבטחה אושרי כלפון. עם זאת, Netcraft מדווחת כי איום פישינג זה הופך נפוץ יותר לאחרונה ונעשה בו שימוש במקרים בולטים.

השיטות בהן משתמשת דרקולה מורכבות מהרגיל משום שהן משתמשות בטכנולוגיות מודרניות כמו JavaScript, React, Docker ו-Harbor. יש להן ספרייה של למעלה מ-200 תבניות אתרים המתחזות למותגים או ארגונים ביותר מ-100 מדינות. תבניות אתרים מתחזות אלו הן איכותיות ודומות מאוד לאתרים רשמיים.

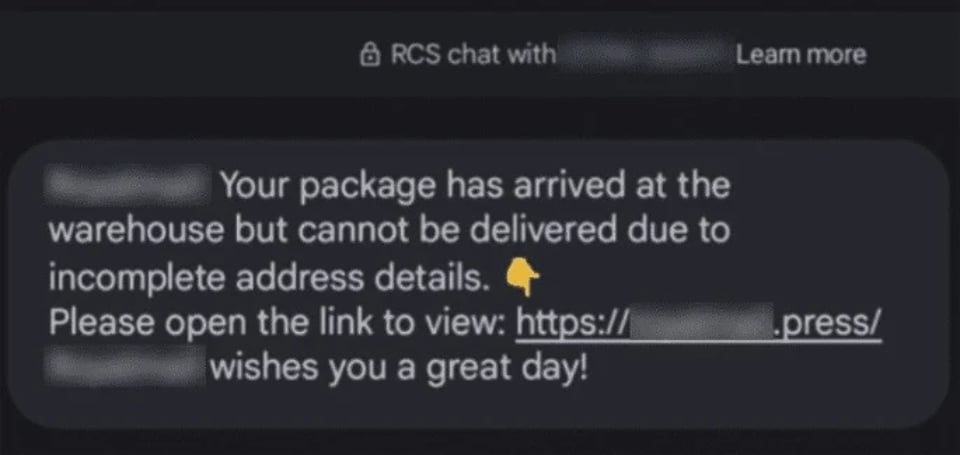

הודעה שנוצרה על ידי תוקפי פישינג.

שיטת הפעולה של דרקולה כוללת שליחת קישור לקורבן עם תוכן הודעה לא שלם ובקשה מהנמען לבקר בדף שלו לקבלת פרטים נוספים. בשל האמינות הגבוהה של אתרי פישינג אלה, משתמשים חסרי ניסיון עלולים לספק להם נתונים, אשר לאחר מכן משמשים למטרות לא ידועות.

נטקראפט טוענת שזיהתה 20,000 שמות דומיין של דארקולה שהועברו ליותר מ-11,000 כתובות IP. הדו"ח מציין גם כי 120 שמות דומיין חדשים מתווספים מדי יום, מה שמקשה עוד יותר על הזיהוי.

בהתחשב במה שקרה, מומלץ למשתמשים לנקוט משנה זהירות בעת הזנת המידע האישי שלהם למקורות המסופקים באמצעות הודעות טקסט, שיחות בזמן אמת ושולחים לא ידועים.

[מודעה_2]

קישור למקור

![[תמונה] טקס חתימה על מסמכי שיתוף פעולה בין וייטנאם לקמבודיה](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F06%2F1770364590364_vna-potal-le-ky-cac-van-kien-hop-tac-giua-hai-nuoc-viet-nam-campuchia-8577065-1695-jpg.webp&w=3840&q=75)

תגובה (0)