ឆ្លៀតយកប្រយោជន៍ពីសកម្មភាពប្រមូលមតិលើសេចក្តីព្រាងឯកសារ ដើម្បីដាក់ជូនសមាជជាតិលើកទី១៤ របស់បក្ស តួអង្គអាក្រក់បានដំឡើងកម្មវិធីព្យាបាទ ដើម្បីធ្វើសកម្មភាពបំផ្លិចបំផ្លាញ និងលួចទិន្នន័យព័ត៌មាន។

តាមរយៈការងារតាមដានស្ថានការណ៍ នាយកដ្ឋានសន្តិសុខអ៊ីនធឺណិត និងបង្ការឧក្រិដ្ឋកម្មបច្ចេកវិទ្យាខ្ពស់ ប៉ូលិសក្រុង ហាណូយ បានរកឃើញ មេរោគ Valley RAT ភ្ជាប់ទៅអាសយដ្ឋានម៉ាស៊ីនមេបញ្ជា (C2): 27.124.9.13, ច្រក 5689 ដែលលាក់នៅក្នុងឯកសារមួយដែលមានឈ្មោះថា “DRAFT RESOLUTION CONGRESSION.exe” ។ ប្រធានបទទាញយកអត្ថប្រយោជន៍ពីសកម្មភាពនៃការប្រមូលមតិលើសេចក្តីព្រាងឯកសារដែលបានដាក់ជូនសភា ដើម្បីបញ្ឆោតអ្នកប្រើប្រាស់ឱ្យដំឡើង និងធ្វើសកម្មភាពគ្រោះថ្នាក់ដូចជាការលួចព័ត៌មានរសើប ការកំណត់គណនីផ្ទាល់ខ្លួន ការលួចឯកសារ និងការរីករាលដាលមេរោគទៅកាន់កុំព្យូទ័រផ្សេងទៀត។

លទ្ធផលនៃការវិភាគបង្ហាញថា មេរោគបន្ទាប់ពីដំឡើងនៅលើកុំព្យូទ័ររបស់អ្នកប្រើប្រាស់នឹងដំណើរការដោយស្វ័យប្រវត្តិរាល់ពេលដែលកុំព្យូទ័រត្រូវបានចាប់ផ្តើម ដោយភ្ជាប់ទៅម៉ាស៊ីនមេបញ្ជាពីចម្ងាយដែលគ្រប់គ្រងដោយពួក Hacker ដោយហេតុនេះបន្តធ្វើសកម្មភាពគ្រោះថ្នាក់ខាងលើ។ ការពង្រីកការពិនិត្យឡើងវិញ ស្វែងរកឯកសារមេរោគផ្សេងទៀតដែលភ្ជាប់ទៅម៉ាស៊ីនមេ C2 ដែលពួក Hacker បានរីករាលដាលនាពេលថ្មីៗនេះ៖

(1) FINANCIAL REPORT2.exe ឬ BUSINESS Insurance PAYMENT.exe

(2) ការបញ្ជូនជាផ្លូវការជាបន្ទាន់របស់រដ្ឋាភិបាល

(3) ការប្រកាសពន្ធ SUPPORT.exe

(4) ឯកសារផ្លូវការវាយតម្លៃភាគី ACTIVITIES.exe ឬ FORM.exe ការអនុញ្ញាត

(5) នាទីនៃត្រីមាសទីបី REPORT.exe

ដើម្បីទប់ស្កាត់យ៉ាងសកម្ម នាយកដ្ឋានសន្តិសុខអ៊ីនធឺណិត និងបង្ការឧក្រិដ្ឋកម្មបច្ចេកវិទ្យាខ្ពស់ ប៉ូលីសហាណូយ ណែនាំមនុស្ស៖

- មានការប្រុងប្រយ័ត្ន កុំទាញយក ដំឡើង ឬបើកឯកសារដែលមានប្រភពដើមមិនស្គាល់ (ជាពិសេសឯកសារដែលអាចប្រតិបត្តិបានជាមួយផ្នែកបន្ថែម .exe, .dll, .bat, .msi,...)។

- ពិនិត្យប្រព័ន្ធព័ត៌មានរបស់អង្គភាព និងមូលដ្ឋាន ដើម្បីស្វែងរកឯកសារគួរឲ្យសង្ស័យ។ ប្រសិនបើឧប្បត្តិហេតុមួយត្រូវបានកត់ត្រាទុក ញែកម៉ាស៊ីនដែលមានមេរោគ ផ្តាច់អ៊ីនធឺណិត ហើយរាយការណ៍ទៅមជ្ឈមណ្ឌលសន្តិសុខអ៊ីនធឺណិតជាតិសម្រាប់ការគាំទ្រ។

- ស្កេនប្រព័ន្ធទាំងមូលជាមួយនឹងកម្មវិធីសុវត្ថិភាពដែលបានធ្វើបច្ចុប្បន្នភាពចុងក្រោយបំផុត (EDR/XDR) ដែលអាចរកឃើញ និងលុបមេរោគដែលលាក់។ ការប្រើប្រាស់ដែលបានណែនាំ៖ Avast, AVG, Bitdefender (កំណែឥតគិតថ្លៃ) ឬ Windows Defender ដែលបានធ្វើបច្ចុប្បន្នភាពចុងក្រោយបំផុត។

ចំណាំ៖ កំណែឥតគិតថ្លៃរបស់ Kaspersky មិនទាន់រកឃើញមេរោគនេះនៅឡើយទេ។

- ការស្កេនដោយដៃ៖

+ ពិនិត្យមើលដំណើរការ Explorer ប្រសិនបើអ្នកឃើញដំណើរការមិនមានហត្ថលេខាឌីជីថល ឬមានឈ្មោះឯកសារអត្ថបទក្លែងក្លាយ។

+ ពិនិត្យមើល tcpview ដើម្បីមើលការភ្ជាប់បណ្តាញ - ប្រសិនបើការតភ្ជាប់ទៅ IP 27[.]124[.]9[.]13 ត្រូវបានរកឃើញ វាចាំបាច់ត្រូវដោះស្រាយភ្លាមៗ។

- អ្នកគ្រប់គ្រងត្រូវទប់ស្កាត់ជាបន្ទាន់នៅលើជញ្ជាំងភ្លើង ដោយការពារការចូលទៅកាន់អាសយដ្ឋាន IP ព្យាបាទ 27.124.9.13 ។

ប្រភព៖ https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

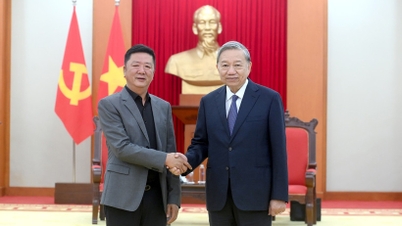

![[រូបថត] អគ្គលេខាធិការ To Lam ទទួលអនុប្រធានក្រុមហ៊ុន Luxshare-ICT Group (ប្រទេសចិន)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[រូបថត] នាយករដ្ឋមន្ត្រី Pham Minh Chinh ជួបជាមួយតំណាងគ្រូបង្រៀនឆ្នើម](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

![[រូបថត] ទេសភាពនៃពានរង្វាន់សកម្មភាពសហគមន៍ឆ្នាំ 2025 ជុំចុងក្រោយ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

Kommentar (0)