ដូចការវាយប្រហារបែប Phishing ណាមួយដែរ Darcula ធ្វើពុតជាអង្គភាពដែលត្រូវបានទទួលស្គាល់ដើម្បីប្រមូលព័ត៌មានពីអ្នកប្រើប្រាស់។ ទោះជាយ៉ាងណាក៏ដោយ វិធីសាស្ត្រវាយប្រហាររបស់វាគឺស្មុគស្មាញណាស់។ ខណៈពេលដែលការវាយប្រហារភាគច្រើនពីមុនរីករាលដាលតាមរយៈ SMS Darcula ប្រើប្រាស់ស្តង់ដារទំនាក់ទំនង RCS។

Darcula កំពុងត្រូវបានផ្សព្វផ្សាយដោយអ្នកបោកប្រាស់នៅក្នុងប្រទេសជាង 100។

នេះគឺជាវិធីសាស្ត្រវាយប្រហារដ៏មិនធម្មតាមួយដែលបានធ្វើឲ្យទាំង Google និង Apple មានការភ្ញាក់ផ្អើល។ នេះក៏ព្រោះតែទាំង Google Messages និង iMessage ប្រើប្រាស់ការអ៊ិនគ្រីបពីចុងដល់ចុងសម្រាប់សារ។ ដោយសារយន្តការសុវត្ថិភាពនេះ ក្រុមហ៊ុននានាមិនអាចទប់ស្កាត់ការគំរាមកំហែងនេះដោយផ្អែកលើខ្លឹមសារអត្ថបទរបស់វាបានទេ។

Darcula ត្រូវបានរកឃើញជាលើកដំបូងកាលពីរដូវក្តៅមុនដោយអ្នកជំនាញសន្តិសុខ Oshri Kalfon។ ទោះជាយ៉ាងណាក៏ដោយ Netcraft រាយការណ៍ថា ការគំរាមកំហែងបន្លំនេះកាន់តែរីករាលដាលនាពេលថ្មីៗនេះ ហើយត្រូវបានប្រើប្រាស់ក្នុងករណីគួរឱ្យកត់សម្គាល់។

វិធីសាស្ត្រដែល Darcula ប្រើគឺស្មុគស្មាញជាងធម្មតា ពីព្រោះពួកគេប្រើប្រាស់បច្ចេកវិទ្យាទំនើបដូចជា JavaScript, React, Docker និង Harbor។ ពួកគេមានបណ្ណាល័យគំរូគេហទំព័រជាង 200 ដែលក្លែងបន្លំម៉ាកយីហោ ឬអង្គការនៅក្នុងប្រទេសជាង 100។ គំរូគេហទំព័រក្លែងបន្លំទាំងនេះមានគុណភាពខ្ពស់ និងស្រដៀងនឹងគេហទំព័រផ្លូវការ។

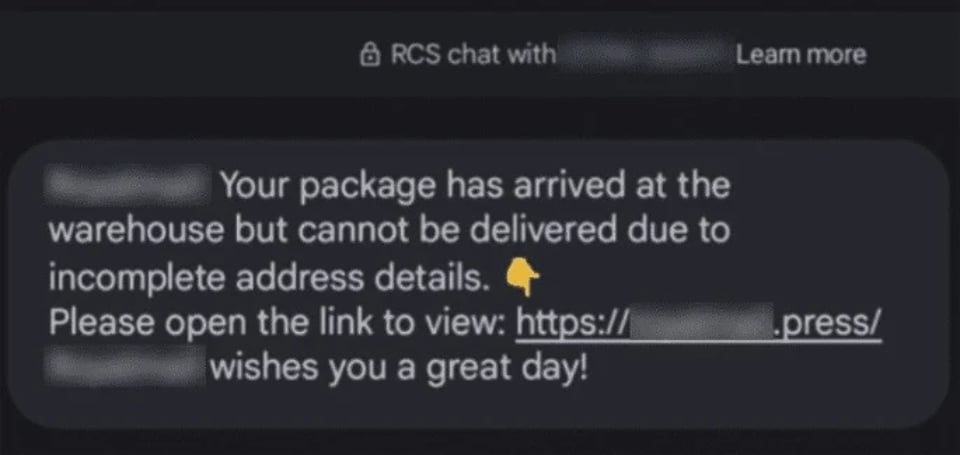

សារមួយដែលបង្កើតឡើងដោយអ្នកវាយប្រហារតាមប្រព័ន្ធបន្លំ។

វិធីសាស្ត្ររបស់ Darcula ពាក់ព័ន្ធនឹងការផ្ញើតំណភ្ជាប់ទៅកាន់ជនរងគ្រោះដែលមានខ្លឹមសារសារមិនពេញលេញ ហើយស្នើសុំឱ្យអ្នកទទួលចូលមើលទំព័ររបស់ពួកគេសម្រាប់ព័ត៌មានលម្អិតបន្ថែម។ ដោយសារតែភាពស្មោះត្រង់ខ្ពស់នៃគេហទំព័របន្លំទាំងនេះ អ្នកប្រើប្រាស់ដែលគ្មានបទពិសោធន៍អាចផ្តល់ទិន្នន័យដល់ពួកគេ ដែលបន្ទាប់មកត្រូវបានប្រើសម្រាប់គោលបំណងដែលមិនស្គាល់។

ក្រុមហ៊ុន Netcraft អះអាងថាបានរកឃើញឈ្មោះដែន Darcula ចំនួន 20,000 ដែលបានផ្ទេរទៅកាន់អាសយដ្ឋាន IP ជាង 11,000។ របាយការណ៍នេះក៏បានបញ្ជាក់ផងដែរថា ឈ្មោះដែនថ្មីចំនួន 120 ត្រូវបានបន្ថែមជារៀងរាល់ថ្ងៃ ដែលធ្វើឱ្យការកំណត់អត្តសញ្ញាណកាន់តែពិបាក។

ដោយសារអ្វីដែលបានកើតឡើង អ្នកប្រើប្រាស់ត្រូវបានណែនាំឱ្យប្រុងប្រយ័ត្នកាន់តែខ្លាំងនៅពេលបញ្ចូលទិន្នន័យផ្ទាល់ខ្លួនរបស់ពួកគេទៅក្នុងប្រភពដែលផ្តល់ជូនតាមរយៈសារជាអក្សរ ការហៅទូរសព្ទផ្ទាល់ និងអ្នកផ្ញើដែលមិនស្គាល់។

[ការផ្សាយពាណិជ្ជកម្ម_២]

តំណភ្ជាប់ប្រភព

![OCOP ក្នុងរដូវបុណ្យតេត៖ [ផ្នែកទី 3] ក្រដាសអង្ករស្តើងខ្លាំងចាប់ផ្តើមរីកដុះដាល។](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F01%2F28%2F1769562783429_004-194121_651-081010.jpeg&w=3840&q=75)

Kommentar (0)