ຂໍ້ມູນເຕືອນໄພກ່ຽວກັບ ransomware ໄດ້ຖືກແບ່ງປັນໂດຍຜູ້ຊ່ຽວຊານ Vu Ngoc Son, ຫົວໜ້າກົມຄົ້ນຄວ້າເຕັກໂນໂລຊີ, ສະມາຄົມຄວາມປອດໄພທາງໄຊເບີແຫ່ງຊາດ.

ສະເພາະ, ຕາມທ່ານ ຫວູຫງອກເຊີນ, ໃນເວລາພຽງ 2 ອາທິດຜ່ານມາ, ການໂຈມຕີແບບ Double Extortion Ransomware ເກີດຂຶ້ນຕິດຕໍ່ກັນ ແລະ ອັນນີ້ຍັງເປັນທ່າອ່ຽງຫຼັກຂອງການໂຈມຕີທາງອິນເຕີເນັດໃນປີ 2024. ຜູ້ເຄາະຮ້າຍຫຼ້າສຸດຂອງການໂຈມຕີຮູບແບບນີ້ແມ່ນ Schneider Electric, Kansas City Public Transportation Authority (USA), British Library (USA), ESO).

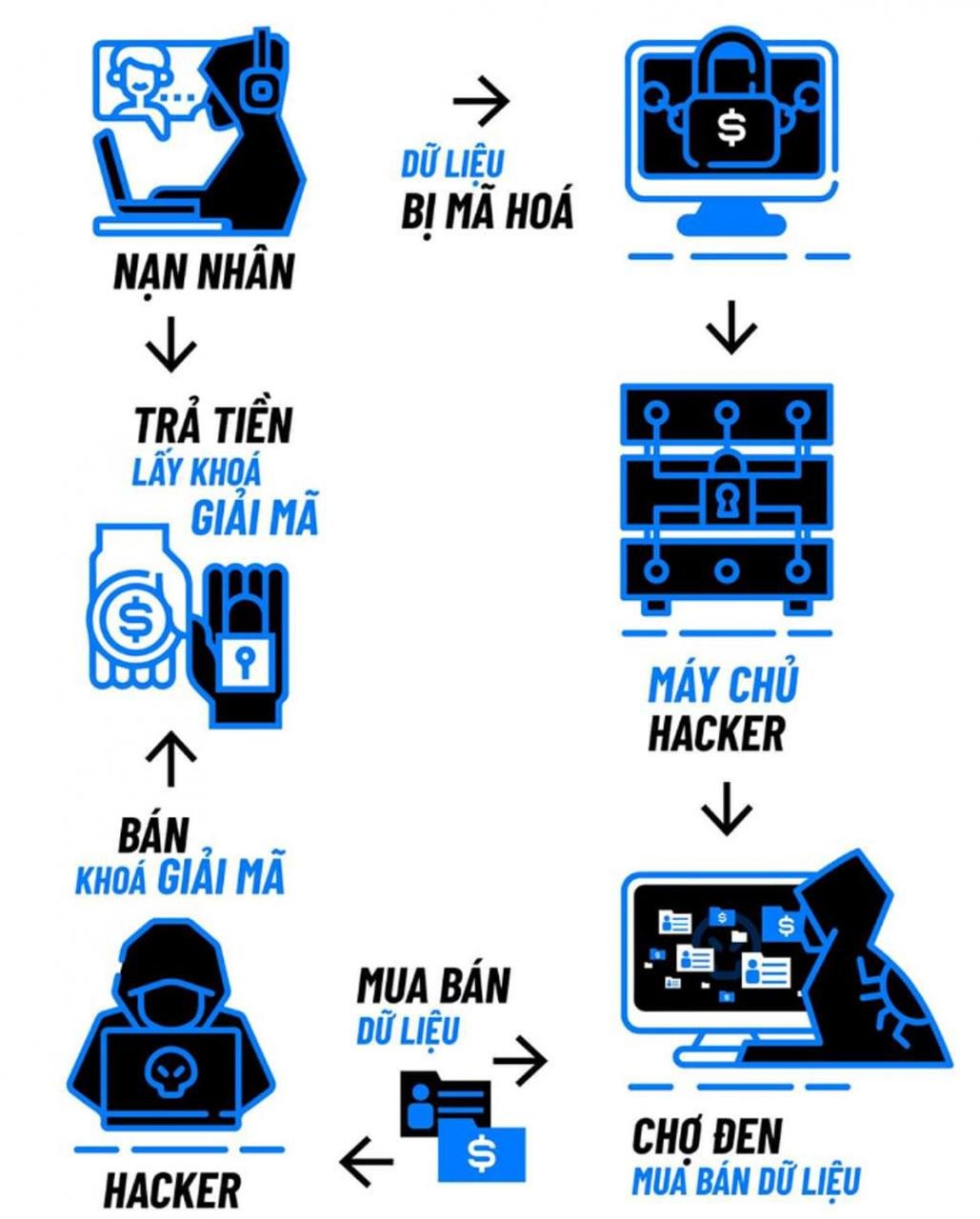

ອະທິບາຍຕື່ມອີກກ່ຽວກັບຮູບແບບການໂຈມຕີທາງອິນເຕີເນັດນີ້, ຜູ້ຊ່ຽວຊານຈາກສະມາຄົມຄວາມປອດໄພທາງໄຊເບີແຫ່ງຊາດໄດ້ວິເຄາະວ່າ ransomware ສອງເທົ່າແມ່ນຮູບແບບຂອງການໂຈມຕີ "ກໍ່ການຮ້າຍ" ຕໍ່ຜູ້ຖືກເຄາະຮ້າຍ.

ຕາມນັ້ນແລ້ວ, ທໍາອິດລະບົບຄອມພິວເຕີຂອງຜູ້ຖືກເຄາະຮ້າຍຈະຊ້າລົງເມື່ອຂໍ້ມູນທັງຫມົດຈະບໍ່ສາມາດເຂົ້າເຖິງໄດ້ເນື່ອງຈາກການເຂົ້າລະຫັດ. ຜູ້ຖືກເຄາະຮ້າຍຖືກບັງຄັບໃຫ້ຈ່າຍຄ່າໄຖ່ເພື່ອ "ແລກ" ລະຫັດການຖອດລະຫັດຂໍ້ມູນ. ຕໍ່ໄປ, ແຮກເກີສາມາດສືບຕໍ່ຂາຍຂໍ້ມູນນີ້ໃນຕະຫຼາດມືດ, ເຊິ່ງກໍ່ໃຫ້ເກີດຄວາມສ່ຽງຕໍ່ການຮົ່ວໄຫລຂອງຂໍ້ມູນ. ໃນຂໍ້ມູນທີ່ຖືກຂາຍ, ອາດຈະມີຂໍ້ມູນລະອຽດອ່ອນ, ຜົນກະທົບຕໍ່ທຸລະກິດຂອງຜູ້ເຄາະຮ້າຍແລະກິດຈະກໍາການຜະລິດ.

ໃນປະເທດຫວຽດນາມ, ເຖິງແມ່ນວ່າຍັງບໍ່ທັນມີບັນທຶກຢ່າງເປັນທາງການໃດໆກ່ຽວກັບເຫດການທີ່ຄ້າຍຄືກັນກັບ ransomware ສອງເທົ່າໃນໄລຍະຜ່ານມາ. ແນວໃດກໍ່ຕາມ, ຜູ້ບໍລິຫານລະບົບຕ້ອງມີຄວາມລະມັດລະວັງທີ່ສຸດ ເພາະເວລາໃກ້ກັບເທດສະການ ແລະ ວັນບຸນປີໃໝ່ລາວແມ່ນເປັນຊ່ວງເວລາທີ່ມັກຂອງແຮກເກີສະເໝີ. ນີ້ແມ່ນເວລາທີ່ລະບົບຈະ "ປິດ" ເປັນເວລາດົນ, ຜູ້ບໍລິຫານຈະບໍ່ປະຕິບັດຫນ້າທີ່ຢ່າງຕໍ່ເນື່ອງຕາມປົກກະຕິ, ຖ້າຖືກໂຈມຕີ, ມັນຈະຍາກທີ່ຈະກວດພົບ, ແລະເວລາທີ່ຈະຈັດການເຫດການກໍ່ຈະຍາວກວ່າຍ້ອນວ່າບໍ່ສາມາດລະດົມກໍາລັງໄດ້ໄວເທົ່າປົກກະຕິ.

ອີງຕາມບົດລາຍງານຂອງ NCS, ໃນປີ 2023, ການໂຈມຕີການເຂົ້າລະຫັດຂໍ້ມູນ ransomware ຈໍານວນຫຼາຍຍັງຖືກບັນທຶກດ້ວຍຜົນສະທ້ອນທີ່ຮ້າຍແຮງ. ຄອມພິວເຕີ ແລະເຊີບເວີເຖິງ 83,000 ເຄື່ອງຖືກບັນທຶກວ່າຖືກໂຈມຕີໂດຍ malware ເຂົ້າລະຫັດຂໍ້ມູນ, ເພີ່ມຂຶ້ນ 8.4% ເມື່ອທຽບໃສ່ປີ 2022.

ໂດຍສະເພາະ, ໃນໄຕມາດທີ່ສີ່ຂອງປີ 2023, ຈໍານວນການໂຈມຕີ malware ການເຂົ້າລະຫັດຂໍ້ມູນເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍ, ເກີນສະເລ່ຍຂອງສາມໄຕມາດທໍາອິດຂອງປີໂດຍ 23%. ບາງສະຖານທີ່ສໍາຄັນຍັງບັນທຶກການໂຈມຕີການເຂົ້າລະຫັດຂໍ້ມູນໃນລະຫວ່າງເວລານີ້. ຈໍານວນຕົວແປຂອງ malware encryption ຂໍ້ມູນທີ່ປະກົດອອກໃນປີ 2023 ແມ່ນ 37,500, ເພີ່ມຂຶ້ນ 5.7% ເມື່ອທຽບໃສ່ກັບ 2022.

ໃນບົດລາຍງານທີ່ອອກໃໝ່ກ່ຽວກັບຄວາມສ່ຽງຕໍ່ການສູນເສຍຄວາມປອດໄພຂໍ້ມູນຂ່າວສານຢູ່ຫວຽດນາມ ໃນປີ 2023, ລະບົບເຕັກນິກຂອງ Viettel Cyber Security ໄດ້ບັນທຶກຢ່າງໜ້ອຍ 9 ເຫດການໂຈມຕີ ransomware ແນໃສ່ບໍລິສັດ ແລະ ອົງການໃຫຍ່ຢູ່ຫວຽດນາມ. ການໂຈມຕີເຫຼົ່ານີ້ໄດ້ເຂົ້າລະຫັດຂໍ້ມູນຫຼາຍຮ້ອຍ GB ແລະ extorted ຢ່າງຫນ້ອຍ 3 ລ້ານ USD, ເຮັດໃຫ້ເກີດການຂັດຂວາງແລະຄວາມເສຍຫາຍຢ່າງຫນັກຕໍ່ບໍລິສັດແລະອົງການຈັດຕັ້ງເປົ້າຫມາຍດັ່ງກ່າວ.

ທ່າອ່ຽງຂອງ 'Ransomware as a Service' ແມ່ນເພີ່ມຂຶ້ນ ແລະເນັ້ນໃສ່ອົງກອນວິສາຫະກິດ. ຂະແໜງການທີ່ໄດ້ຮັບຜົນກະທົບຈາກ Ransomware ຫຼາຍທີ່ສຸດໃນປີ 2023 ແມ່ນບັນດາອົງການ ແລະ ວິສາຫະກິດຂະໜາດໃຫຍ່, ພິເສດແມ່ນໃນຂົງເຂດການທະນາຄານ, ການເງິນ, ການປະກັນໄພ, ພະລັງງານ...

ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພທາງໄຊເບີ Viettel ກໍ່ໃຫ້ຄຳເຫັນວ່າ: ເພີ່ມທະວີການໂຈມຕີ ransomware ຕໍ່ບັນດາວິສາຫະກິດ ແລະ ອົງການຈັດຕັ້ງແມ່ນໜຶ່ງໃນ 4 ທ່າອ່ຽງດ້ານຄວາມປອດໄພດ້ານຂໍ້ມູນຂ່າວສານໃນປີ 2024 ຂອງຫວຽດນາມ. ບັນດາທຸລະກິດທົ່ວ ໂລກ ແລະໃນຫວຽດນາມ ສາມາດຕົກເປັນເຫຍື່ອຂອງ ransomware. ຈຸດອ່ອນດ້ານເທິງທີ່ນໍາໄປສູ່ການໂຈມຕີ ransomware ໃນອົງການຈັດຕັ້ງມັກຈະສຸມໃສ່ຄົນ, ຄວາມອ່ອນແອຂອງຊອບແວແລະຊັບສິນດິຈິຕອນໃນອິນເຕີເນັດເຊັ່ນເວັບໄຊທ໌ແລະແອັບພລິເຄຊັນ.

ການປະຕິບັດໂດຍທຸລະກິດເພື່ອປົກປ້ອງອົງການຈັດຕັ້ງຂອງພວກເຂົາຕໍ່ກັບການໂຈມຕີ ransomware ປະກອບມີ: ການສຸມໃສ່ການຝຶກອົບຮົມພະນັກງານ, ເພີ່ມທະວີການຮັບຮູ້ການໂຈມຕີໃນຮູບແບບຂອງອີເມວທີ່ມີການເຊື່ອມຕໍ່ປອມ, ໃນຂະນະທີ່ເພີ່ມການກໍານົດແບບຟອມ phishing ແລະການຈັດການເບື້ອງຕົ້ນຂອງໄຟລ໌ທີ່ຫນ້າສົງໄສ; ການນໍາໃຊ້ການແກ້ໄຂຂໍ້ມູນແລະການສໍາຮອງຂໍ້ມູນ, ຮັບປະກັນຄວາມສົມບູນຂອງຂໍ້ມູນໃນເວລາທີ່ຖືກໂຈມຕີໂດຍການເຂົ້າລະຫັດ.

ຄຽງຄູ່ກັບນັ້ນ, ບັນດາວິສາຫະກິດຍັງຕ້ອງເພີ່ມທະວີການນຳໃຊ້ບັນດາມາດຕະການປັບປຸງຄວາມປອດໄພດ້ານຂໍ້ມູນຂ່າວສານ ເຊັ່ນ: ໄພຂົ່ມຂູ່, ຈັບຕົວສະພາບການບຸກໂຈມຕີຢ່າງທັນການ ແລະ ຕັ້ງໜ້າຕອບໂຕ້; ສຸມໃສ່ການຄຸ້ມຄອງຊັບສິນດິຈິຕອລ ແລະຊ່ອງໂຫວ່, ຮັບປະກັນວ່າຊອຟແວທີ່ມີຄວາມສໍາຄັນ ແລະແຜ່ນປ້ອງກັນຊ່ອງໂຫວ່ໄດ້ຮັບການປັບປຸງຢ່າງເປັນປົກກະຕິ, ຫຼຸດຜ່ອນພື້ນທີ່ການໂຈມຕີ; ນຳໃຊ້ວິທີແກ້ໄຂເພື່ອປົກປ້ອງຂໍ້ມູນ ແລະສິດການເຂົ້າເຖິງຜ່ານຫຼາຍຊັ້ນຂອງການພິສູດຢືນຢັນ.

ພ້ອມກັນນັ້ນ, ກໍຕ້ອງໄດ້ວາງແຜນປ້ອງກັນຄວາມປອດໄພດ້ານຂໍ້ມູນທັງລະບົບ, ຕິດຕາມກວດກາຄວາມປອດໄພຂໍ້ມູນຂ່າວສານຢ່າງບໍ່ຢຸດຢັ້ງ ແລະ ກຽມພ້ອມຮັບມືກັບເຫດການ, ລວມທັງການແກ້ໄຂການປ້ອງກັນທຸກຊັ້ນ, ຂັ້ນຕອນການຈັບກຸມ ແລະ ການຕອບໂຕ້ຂອງບຸກຄະລາກອນ ແລະ ວິທີແກ້ໄຂເມື່ອລະບົບກາຍເປັນເປົ້າໝາຍບຸກໂຈມຕີ.

ທີ່ມາ

![[ຮູບພາບ] ທ່ານເລຂາທິການໃຫຍ່ To Lam ຢ້ຽມຢາມໂຄງການສະໜາມບິນສາກົນ Long Thanh](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/13/1763008564398_vna-potal-tong-bi-thu-to-lam-tham-du-an-cang-hang-khong-quoc-te-long-thanh-8404600-1261-jpg.webp)

![ການຫັນປ່ຽນ OCOP ດົງນາຍ: [ມາດຕາ 3] ເຊື່ອມໂຍງການທ່ອງທ່ຽວກັບການບໍລິໂພກຜະລິດຕະພັນ OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

(0)