ແຮກເກີສ້າງເວັບໄຊທ໌ປອມຂອງອົງການຂອງລັດ ຫຼື ສະຖາບັນການເງິນທີ່ມີຊື່ສຽງເຊັ່ນ: ທະນາຄານແຫ່ງລັດຫວຽດນາມ (SBV), Sacombank (Sacombank Pay), Central Power Corporation (EVNCPC), Automobile Inspection Appointment System (TTDK)... ຕິດຕັ້ງ malware ພາຍໃຕ້ການຫຼອກລວງຂອງແອັບພລິເຄຊັນ, ຈາກນັ້ນຫຼອກລວງຜູ້ໃຊ້ໃຫ້ດາວໂຫລດພວກມັນໃສ່ໂທລະສັບຂອງເຂົາເຈົ້າ, ໂດຍໃຊ້ຫຼາຍສະຖານະການເຊັ່ນ: ສົ່ງອີເມວແຊັດ, ສົ່ງຂໍ້ຄວາມຫາທາງໂທລະສັບ...

ແອັບຯປອມຖືກປອມຕົວດ້ວຍຊື່ດຽວກັນກັບແອັບຯທີ່ແທ້ຈິງ, ພຽງແຕ່ມີສ່ວນຂະຫຍາຍທີ່ແຕກຕ່າງກັນ (ເຊັ່ນ: SBV.apk) ແລະຖືກເກັບໄວ້ໃນເມຄ Amazon S3, ເຮັດໃຫ້ມັນງ່າຍສໍາລັບແຮກເກີໃນການປັບປຸງ, ປ່ຽນແປງ ແລະເຊື່ອງເນື້ອຫາທີ່ເປັນອັນຕະລາຍ. ເມື່ອຕິດຕັ້ງແລ້ວ, ແອັບປອມຈະຮ້ອງຂໍໃຫ້ຜູ້ໃຊ້ເຂົ້າເຖິງລະບົບຢ່າງເລິກເຊິ່ງ, ລວມທັງການອະນຸຍາດການເຂົ້າເຖິງ ແລະ ການຊ້ອນທັບ.

ການລວມເອົາສອງສິດທິເຫຼົ່ານີ້, ແຮກເກີສາມາດຕິດຕາມກວດກາການດໍາເນີນງານຂອງຜູ້ໃຊ້, ອ່ານເນື້ອໃນຂໍ້ຄວາມ SMS, ໄດ້ຮັບລະຫັດ OTP, ເຂົ້າເຖິງຜູ້ຕິດຕໍ່, ແລະແມ້ກະທັ້ງປະຕິບັດງານໃນນາມຂອງຜູ້ໃຊ້ໂດຍບໍ່ມີສັນຍານທີ່ຊັດເຈນ.

ໂດຍ decompiling ລະຫັດແຫຼ່ງຂອງ RedHook, ຜູ້ຊ່ຽວຊານຈາກສູນວິເຄາະ Malware ຂອງ Bkav ຄົ້ນພົບວ່າເຊື້ອໄວຣັສນີ້ປະສົມປະສານເຖິງ 34 ຄໍາສັ່ງຄວບຄຸມໄລຍະໄກ, ລວມທັງການຖ່າຍຮູບຫນ້າຈໍ, ການສົ່ງແລະຮັບຂໍ້ຄວາມ, ການຕິດຕັ້ງຫຼືຖອນການຕິດຕັ້ງຄໍາຮ້ອງສະຫມັກ, ການລັອກແລະປົດລັອກອຸປະກອນ, ແລະປະຕິບັດຄໍາສັ່ງລະບົບ. ພວກເຂົາໃຊ້ MediaProjection API ເພື່ອບັນທຶກເນື້ອຫາທັງຫມົດທີ່ສະແດງຢູ່ໃນຫນ້າຈໍອຸປະກອນແລະຫຼັງຈາກນັ້ນໂອນມັນໄປຫາເຄື່ອງແມ່ຂ່າຍຄວບຄຸມ.

RedHook ມີກົນໄກການພິສູດຢືນຢັນ JSON Web Token (JWT) ເຊິ່ງຊ່ວຍໃຫ້ຜູ້ໂຈມຕີສາມາດຄວບຄຸມອຸປະກອນໄດ້ດົນ, ເຖິງແມ່ນວ່າຈະປິດເປີດອຸປະກອນຄືນໃໝ່.

ໃນລະຫວ່າງຂະບວນການວິເຄາະ, Bkav ໄດ້ຄົ້ນພົບຫຼາຍພາກສ່ວນລະຫັດ ແລະສາຍໂຕ້ຕອບທີ່ໃຊ້ພາສາຈີນ ພ້ອມກັບຮ່ອງຮອຍທີ່ຊັດເຈນອີກຫຼາຍຢ່າງກ່ຽວກັບແຫຼ່ງທີ່ມາຂອງກຸ່ມແຮັກເກີ້ ແລະ ຂະບວນການແຈກຢາຍ RedHook ທີ່ກ່ຽວຂ້ອງກັບກິດຈະກໍາການສໍ້ໂກງທີ່ປາກົດຢູ່ໃນຫວຽດນາມ.

ຕົວຢ່າງເຊັ່ນ, ການໃຊ້ຊື່ໂດເມນ mailisa[.]me, ການບໍລິການຄວາມງາມຍອດນິຍົມທີ່ໄດ້ຮັບການຂູດຮີດໃນອະດີດ, ເພື່ອແຜ່ລາມ malware ສະແດງໃຫ້ເຫັນວ່າ RedHook ບໍ່ໄດ້ດໍາເນີນການຢ່າງດຽວແຕ່ເປັນຜະລິດຕະພັນຂອງຂະບວນການໂຈມຕີທີ່ມີການຈັດຕັ້ງ, ເຊິ່ງມີຄວາມຊັບຊ້ອນໃນດ້ານເຕັກນິກແລະກົນລະຍຸດ. ໂດເມນຂອງເຊີບເວີຄວບຄຸມທີ່ໃຊ້ໃນແຄມເປນນີ້ລວມມີ api9.iosgaxx423.xyz ແລະ skt9.iosgaxx423.xyz, ທັງສອງແມ່ນທີ່ຢູ່ທີ່ບໍ່ເປີດເຜີຍຊື່ທີ່ຢູ່ຕ່າງປະເທດ ແລະບໍ່ສາມາດຕິດຕາມໄດ້ງ່າຍ.

Bkav ແນະນໍາວ່າຜູ້ໃຊ້ບໍ່ຄວນຕິດຕັ້ງແອັບພລິເຄຊັນນອກ Google Play ໂດຍສະເພາະໄຟລ໌ APK ທີ່ໄດ້ຮັບຜ່ານຂໍ້ຄວາມ, ອີເມວຫຼືເຄືອຂ່າຍສັງຄົມ. ຢ່າໃຫ້ສິດການເຂົ້າເຖິງແກ່ແອັບພລິເຄຊັນທີ່ບໍ່ຮູ້ແຫຼ່ງທີ່ມາ. ອົງການຈັດຕັ້ງຈໍາເປັນຕ້ອງໄດ້ປະຕິບັດມາດຕະການຕິດຕາມການເຂົ້າເຖິງ, ການກັ່ນຕອງ DNS ແລະຕັ້ງຄ່າເຕືອນສໍາລັບການເຊື່ອມຕໍ່ກັບໂດເມນທີ່ຜິດປົກກະຕິທີ່ກ່ຽວຂ້ອງກັບໂຄງສ້າງພື້ນຖານການຄວບຄຸມຂອງ malware. ຖ້າທ່ານສົງໃສວ່າມີການຕິດເຊື້ອ, ໃຫ້ຕັດການເຊື່ອມຕໍ່ຈາກອິນເຕີເນັດທັນທີ, ສໍາຮອງຂໍ້ມູນທີ່ສໍາຄັນ, ຟື້ນຟູການຕັ້ງຄ່າໂຮງງານ (ການປັບຄ່າໂຮງງານ), ປ່ຽນລະຫັດຜ່ານບັນຊີທັງຫມົດ, ແລະຕິດຕໍ່ທະນາຄານເພື່ອກວດເບິ່ງສະຖານະບັນຊີ.

ທີ່ມາ: https://www.sggp.org.vn/dien-thoai-android-tai-viet-nam-dang-bi-tan-cong-co-chu-dich-post807230.html

![[ຮູບພາບ] ໜັງສືພິມ Nhan Dan ເປີດຕົວ “ບັນດາປະເທດໃນໃຈ: ຟິມຄອນເສີດ”](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/16/1760622132545_thiet-ke-chua-co-ten-36-png.webp)

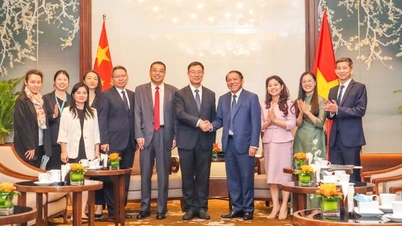

![[ຮູບພາບ] ທ່ານເລຂາທິການໃຫຍ່ To Lam ເຂົ້າຮ່ວມກອງປະຊຸມໃຫຍ່ຄັ້ງທີ 18 ຂອງພັກ ຮ່າໂນ້ຍ, ອາຍຸການ 2025-2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/16/1760581023342_cover-0367-jpg.webp)

![[ວີດີໂອ] TripAdvisor ໃຫ້ກຽດສະຖານທີ່ທ່ອງທ່ຽວທີ່ມີຊື່ສຽງຂອງ Ninh Binh](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/10/16/1760574721908_vinh-danh-ninh-binh-7368-jpg.webp)

![[ຮູບພາບ] ໜັງສືພິມ Nhan Dan ເປີດຕົວ “ບັນດາປະເທດໃນໃຈ: ຟິມຄອນເສີດ”](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/10/16/1760622132545_thiet-ke-chua-co-ten-36-png.webp)

(0)