|

ມີການຄົ້ນພົບ malware ໃນໂທລະສັບສະຫຼາດ Samsung. ພາບ: Dailyrecord . |

ນັກຄົ້ນຄວ້າຢູ່ໜ່ວຍ 42, ໜ່ວຍສືບລັບໄພຂົ່ມຂູ່ຂອງ Palo Alto Networks, ໄດ້ເປີດເຜີຍສະປາຍແວທີ່ທັນສະໄໝທີ່ເອີ້ນວ່າ “Landfall” ທີ່ແນໃສ່ໂທລະສັບ Samsung Galaxy.

ແຄມເປນ, ເຊິ່ງໄດ້ໃຊ້ຊ່ອງໂຫວ່ເປັນສູນໃນຊອບແວ Android ຂອງ Samsung ເພື່ອລັກຂໍ້ມູນສ່ວນຕົວຈໍານວນຫຼວງຫຼາຍ, ໄດ້ມີການເຄື່ອນໄຫວມາເປັນເວລາເກືອບໜຶ່ງປີ, ອີງຕາມນັກຄົ້ນຄວ້າ. ດຽວນີ້ ຊ່ອງໂຫວ່ໄດ້ຖືກແກ້ໄຂແລ້ວ, ແລະການໂຈມຕີເບິ່ງຄືວ່າເປັນການແນເປົ້າໃສ່ກຸ່ມສະເພາະ.

ໜ່ວຍ 42 ກ່າວວ່າ Landfall ປະກົດຕົວຄັ້ງທຳອິດໃນເດືອນກໍລະກົດ 2024, ບັນທຶກດ້ວຍຕົວລະບຸ CVE-2025-21042. Samsung ໄດ້ປ່ອຍອອກມາເມື່ອ patch ສໍາລັບອຸປະກອນຂອງຕົນໃນເດືອນເມສາ 2025, ແຕ່ລາຍລະອຽດຂອງການໂຈມຕີໄດ້ຖືກເປີດເຜີຍພຽງແຕ່ບໍ່ດົນມານີ້.

ທີມງານເຊື່ອວ່າ Landfall ຖືກນໍາໃຊ້ໃນຕາເວັນອອກກາງເພື່ອຕິດຕາມບຸກຄົນສະເພາະ, ດັ່ງນັ້ນໂອກາດຂອງການຕິດເຊື້ອກ່ອນທີ່ patch ຈະຖືກປ່ອຍອອກມາແມ່ນຕໍ່າ. ຍັງບໍ່ເປັນທີ່ຈະແຈ້ງເທື່ອວ່າໃຜເປັນຜູ້ຢູ່ເບື້ອງຫຼັງການໂຈມຕີເຫຼົ່ານີ້.

Landfall ແມ່ນອັນຕະລາຍໂດຍສະເພາະເນື່ອງຈາກວ່າມັນເປັນການໂຈມຕີ "ສູນຄລິກ", ຊຶ່ງຫມາຍຄວາມວ່າມັນສາມາດເຂົ້າໄປໃນລະບົບໂດຍບໍ່ມີການດໍາເນີນການໃດໆຂອງຜູ້ໃຊ້. ຫນ່ວຍທີ 42 ຄົ້ນພົບມັນພຽງແຕ່ຫຼັງຈາກສັງເກດເຫັນສອງຂໍ້ບົກພ່ອງທີ່ຄ້າຍຄືກັນທີ່ໄດ້ຮັບການ patched ໃນ Apple iOS ແລະ WhatsApp.

ປະສົມປະສານ, ສອງຊ່ອງໂຫວ່ສາມາດອະນຸຍາດໃຫ້ປະຕິບັດລະຫັດຫ່າງໄກສອກຫຼີກ, ດັ່ງນັ້ນທີມງານໄດ້ເລີ່ມຕົ້ນຊອກຫາການຂູດຮີດທີ່ຄ້າຍຄືກັນ. ພວກເຂົາເຈົ້າໄດ້ຄົ້ນພົບໄຟລ໌ຮູບພາບທີ່ເປັນອັນຕະລາຍຫຼາຍອັນທີ່ອັບໂຫຼດໃສ່ VirusTotal, ເຊິ່ງເປັນບໍລິການທີ່ສະແກນໄຟລ໌ ແລະລິ້ງທີ່ໜ້າສົງໄສ, ເປີດເຜີຍຮ່ອງຮອຍຂອງການໂຈມຕີ Landfall.

|

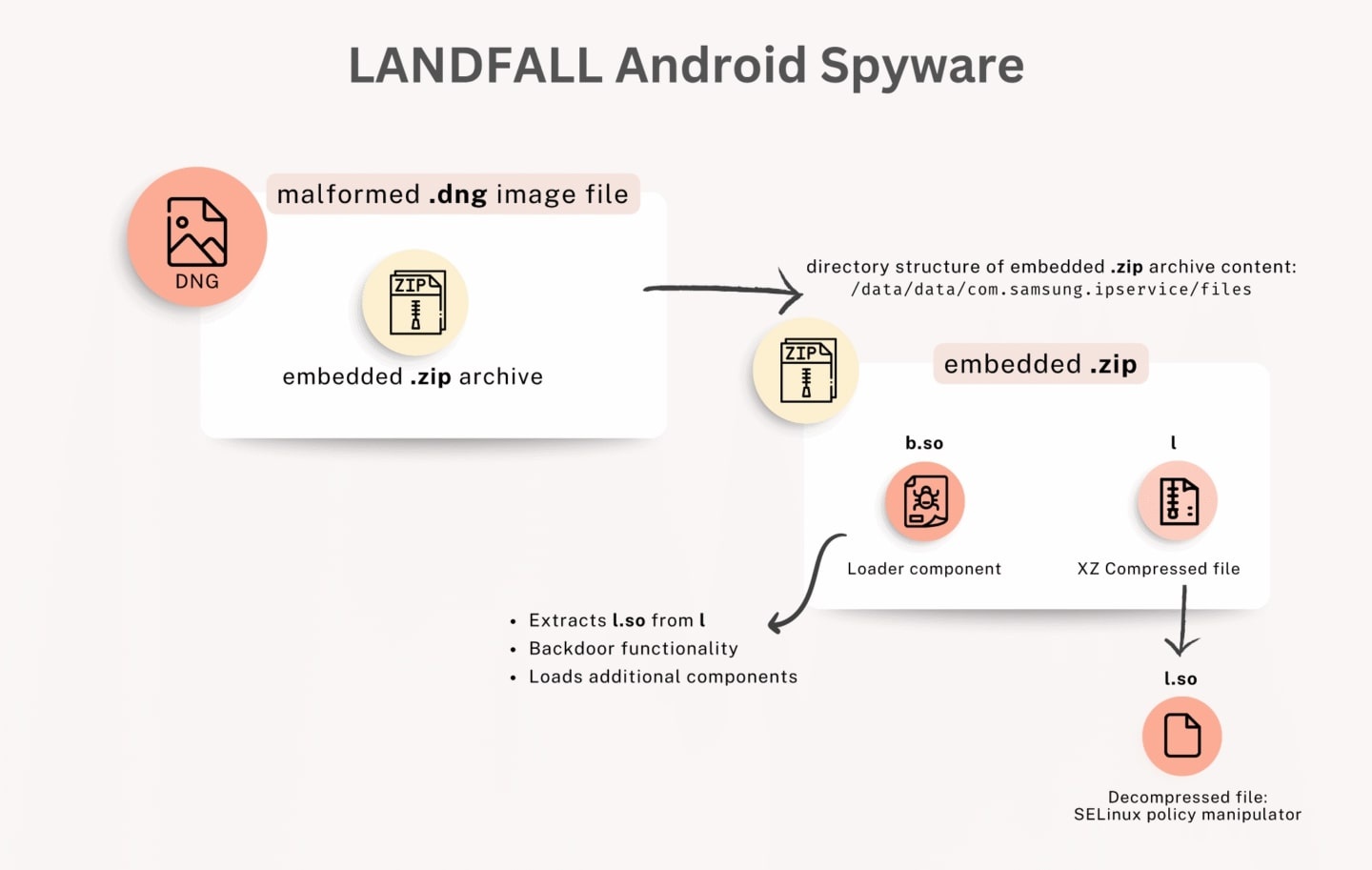

Landfall ເຮັດວຽກແນວໃດ. ພາບ: ໜ່ວຍ 42. |

ໂດຍປົກກະຕິ, ໄຟລ໌ຮູບພາບບໍ່ສາມາດປະຕິບັດລະຫັດໄດ້, ແຕ່ບາງອັນສາມາດຖືກດັດແກ້ເພື່ອໃຫ້ມີລະຫັດທີ່ເປັນອັນຕະລາຍ. ໃນກໍລະນີຂອງ Landfall, ຜູ້ໂຈມຕີໄດ້ໃຊ້ໄຟລ໌ DNG, ຮູບແບບໄຟລ໌ຮູບພາບດິບໂດຍອີງໃສ່ຮູບແບບ TIFF, ໂດຍມີໄຟລ໌ ZIP ຝັງຢູ່ໃນລະຫັດທີ່ເປັນອັນຕະລາຍ.

ກ່ອນການແກ້ໄຂ, ໂທລະສັບ Samsung ມີຊ່ອງຫວ່າງໃນຫ້ອງສະຫມຸດການປຸງແຕ່ງຮູບພາບ. ລະບົບການປະມວນຜົນຮູບພາບທີ່ເປັນອັນຕະລາຍສໍາລັບການສະແດງຈະຖອດໄຟລ໌ຫ້ອງສະຫມຸດທີ່ແບ່ງປັນຈາກໄຟລ໌ ZIP ແລະດໍາເນີນການ Landfall spyware ໂດຍບໍ່ໄດ້ຕັ້ງໃຈ.

ມັລແວຍັງດັດແປງນະໂຍບາຍ SELinux ຂອງອຸປະກອນເພື່ອລັກເອົາການອະນຸຍາດເພີ່ມເຕີມ ແລະເຂົ້າເຖິງຂໍ້ມູນ. ໜ່ວຍທີ 42 ສັງເກດວ່າ malware ອ້າງອີງສະເພາະໂທລະສັບ Samsung, ລວມທັງ Galaxy S22, S23, S24, Z Flip4, ແລະ Z Fold4.

ເມື່ອເປີດໃຊ້ແລ້ວ, Landfall ຕິດຕໍ່ກັບເຊີບເວີທາງໄກທີ່ສົ່ງຂໍ້ມູນພື້ນຖານກ່ຽວກັບອຸປະກອນ. ຫຼັງຈາກນັ້ນ, ຜູ້ປະກອບການສາມາດສະກັດຂໍ້ມູນທີ່ອຸດົມສົມບູນ, ເຊັ່ນ: ID ຜູ້ໃຊ້ແລະຮາດແວ, ແອັບຯທີ່ຕິດຕັ້ງ, ຕິດຕໍ່ພົວພັນ, ໄຟລ໌ໃດໆທີ່ເກັບໄວ້ໃນອຸປະກອນ, ແລະປະຫວັດການທ່ອງເວັບ, ແລະມີທ່າແຮງທີ່ຈະກະຕຸ້ນກ້ອງຖ່າຍຮູບແລະໄມໂຄໂຟນທີ່ຈະ spy ກ່ຽວກັບຜູ້ໃຊ້.

ການຖອນ spyware ແມ່ນບໍ່ງ່າຍຄືກັນ. ເນື່ອງຈາກຄວາມສາມາດໃນການແຊກແຊງນະໂຍບາຍ SELinux, Landfall ສາມາດເຈາະເລິກເຂົ້າໄປໃນລະບົບແລະມີອຸປະກອນຫຼາຍຢ່າງເພື່ອຫຼີກເວັ້ນການກວດພົບ.

ອີງຕາມໄຟລ໌ທີ່ອັບໂຫຼດໃສ່ VirusTotal, ທີມງານ 42 ເຊື່ອວ່າ Landfall ມີການເຄື່ອນໄຫວໃນປີ 2024 ແລະຕົ້ນປີ 2025, ຕົ້ນຕໍແມ່ນໃນອີຣັກ, ອີຣານ, ຕຸລະກີ, ແລະ Morocco. ອີງຕາມ Samsung, ຊ່ອງໂຫວ່ອາດຈະມີຢູ່ໃນຊອບແວຂອງມັນຈາກ Android 13 ຫາ Android 15.

ໃນຂະນະທີ່ການໂຈມຕີຄັ້ງນີ້ມີຂອບເຂດແຄບຫຼາຍ ແລະຖືກເປົ້າໝາຍຢ່າງຈະແຈ້ງ, ລາຍລະອຽດທາງເທັກນິກໃນປັດຈຸບັນແມ່ນເປີດເຜີຍຕໍ່ສາທາລະນະ, ຊຶ່ງໝາຍຄວາມວ່າຜູ້ໂຈມຕີອື່ນໆອາດຈະໃຊ້ວິທີດຽວກັນເພື່ອປະນີປະນອມອຸປະກອນທີ່ບໍ່ໄດ້ປັບປຸງ. ດັ່ງນັ້ນ ຜູ້ໃຊ້ Samsung ຄວນຮັບປະກັນວ່າອຸປະກອນຂອງເຂົາເຈົ້າໄດ້ຮັບການອັບເດດເປັນແພັກເກັດເດືອນເມສາ 2025 ຫຼືຫຼັງຈາກນັ້ນ.

ທີ່ມາ: https://znews.vn/ma-doc-dac-biet-nguy-hiem-nam-tren-smartphone-samsung-ca-nam-post1601170.html

![ດົ່ງນາຍ OCOP transition: [Part 2] ເປີດຊ່ອງທາງການຈໍາໜ່າຍໃໝ່](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

(0)