Som alle phishing-angrep utgir Darcula seg for å være gjenkjente enheter for å samle inn informasjon fra brukere. Angrepsmetoden er imidlertid ganske sofistikert. Mens de fleste tidligere angrepstyper spres via SMS, bruker Darcula kommunikasjonsstandarden RCS.

Darcula spres av svindlere i over 100 land.

Dette er en uvanlig angrepsmetode som har slått både Google og Apple tilbake. Dette er fordi både Google Messages og iMessage bruker ende-til-ende-kryptering for meldinger. På grunn av denne sikkerhetsmekanismen kan ikke selskaper blokkere trusselen basert på tekstinnholdet.

Darcula ble først oppdaget i fjor sommer av sikkerhetsekspert Oshri Kalfon. Netcraft rapporterer imidlertid at denne phishing-trusselen blir mer utbredt i det siste og har blitt brukt i bemerkelsesverdige tilfeller.

Metodene som brukes av Darcula er mer komplekse enn vanlig fordi de bruker moderne teknologier som JavaScript, React, Docker og Harbor. De har et bibliotek med over 200 nettstedmaler som imiterer merkevarer eller organisasjoner i mer enn 100 land. Disse imiterende nettstedmalene er av høy kvalitet og ligner veldig på offisielle nettsteder.

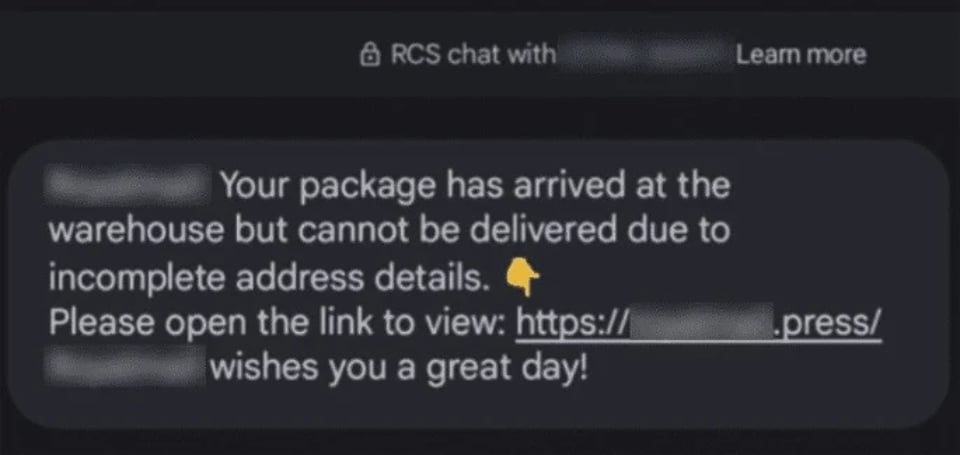

En melding opprettet av phishing-angripere.

Darculas metode innebærer å sende en lenke til offeret med ufullstendig meldingsinnhold og be mottakeren om å besøke siden deres for mer informasjon. På grunn av den høye kvaliteten på disse phishing-nettstedene kan uerfarne brukere gi dem data, som deretter brukes til ukjente formål.

Netcraft hevder å ha oppdaget 20 000 Darcula-domenenavn overført til over 11 000 IP-adresser. Rapporten oppgir også at 120 nye domenenavn legges til daglig, noe som gjør identifisering enda vanskeligere.

Gitt det som har skjedd, rådes brukere til å utvise større forsiktighet når de legger inn personopplysninger i kilder som gis via tekstmeldinger, direktesamtaler og ukjente avsendere.

[annonse_2]

Kildekobling

![OCOP under Tet-sesongen: [Del 3] Ultratynt rispapir tar av.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F01%2F28%2F1769562783429_004-194121_651-081010.jpeg&w=3840&q=75)

Kommentar (0)