Como qualquer ataque de phishing, o Darcula se faz passar por entidades reconhecidas para coletar informações dos usuários. No entanto, seu método de ataque é bastante sofisticado. Enquanto a maioria dos ataques anteriores se propagava via SMS, o Darcula utiliza o padrão de comunicação RCS.

O Darcula está sendo disseminado por golpistas em mais de 100 países.

Este é um método de ataque incomum que deixou tanto o Google quanto a Apple perplexos. Isso ocorre porque o Google Mensagens e o iMessage utilizam criptografia de ponta a ponta para as mensagens. Devido a esse mecanismo de segurança, as empresas não conseguem bloquear a ameaça com base no conteúdo do texto.

O Darcula foi descoberto pela primeira vez no verão passado pelo especialista em segurança Oshri Kalfon. No entanto, a Netcraft relata que essa ameaça de phishing está se tornando mais comum recentemente e já foi usada em casos notáveis.

Os métodos utilizados pela Darcula são mais complexos do que o habitual, pois empregam tecnologias modernas como JavaScript, React, Docker e Harbor. Possuem uma biblioteca com mais de 200 modelos de sites que imitam marcas ou organizações em mais de 100 países. Esses modelos de sites falsos são de alta qualidade e muito semelhantes aos sites oficiais.

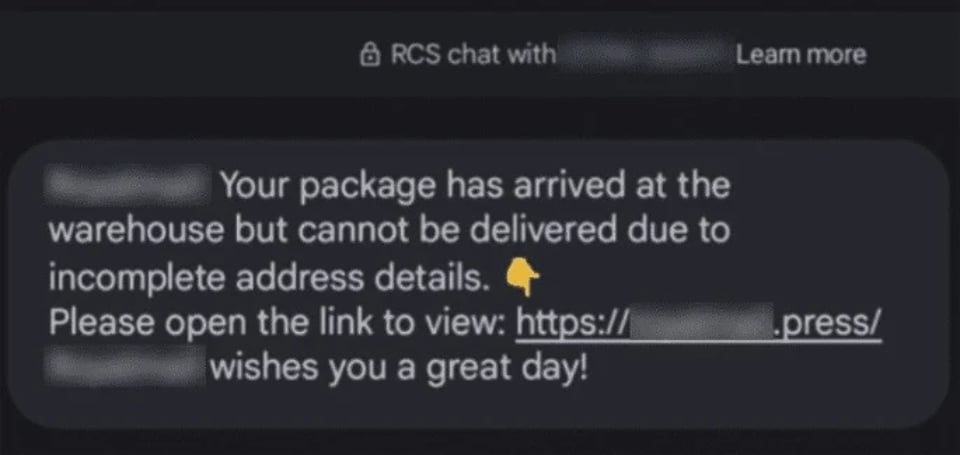

Uma mensagem criada por atacantes de phishing.

O modus operandi do Darcula consiste em enviar um link para a vítima com conteúdo incompleto e pedir ao destinatário que visite a página para obter mais detalhes. Devido à alta fidelidade desses sites de phishing, usuários inexperientes podem fornecer dados, que são então usados para fins desconhecidos.

A Netcraft afirma ter detectado 20.000 nomes de domínio Darcula transferidos para mais de 11.000 endereços IP. O relatório também afirma que 120 novos nomes de domínio são adicionados diariamente, o que torna a identificação ainda mais difícil.

Tendo em conta o ocorrido, recomenda-se aos utilizadores que tenham maior cautela ao introduzir os seus dados pessoais em fontes fornecidas através de mensagens de texto, chamadas telefónicas e remetentes desconhecidos.

Link da fonte

![OCOP durante a época do Tet: [Parte 3] Papel de arroz ultrafino faz sucesso.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F01%2F28%2F1769562783429_004-194121_651-081010.jpeg&w=3840&q=75)

Comentário (0)