Як і будь-яка фішингова атака, Darcula видає себе за розпізнані особи для збору інформації від користувачів. Однак її метод атаки досить складний. У той час як більшість попередніх типів атак поширювалися через SMS, Darcula використовує стандарт зв'язку RCS.

Даркулу поширюють шахраї у понад 100 країнах.

Це незвичайний метод атаки, який поставив у глухий кут як Google, так і Apple. Це пояснюється тим, що як Google Messages, так і iMessage використовують наскрізне шифрування для повідомлень. Завдяки цьому механізму безпеки компанії не можуть блокувати загрозу на основі її текстового вмісту.

Вперше Darcula була виявлена минулого літа експертом з безпеки Ошрі Калфоном. Однак Netcraft повідомляє, що ця фішингова загроза останнім часом стає дедалі поширенішою та використовувалася у помітних випадках.

Методи, що використовуються Darcula, складніші, ніж зазвичай, оскільки вони використовують сучасні технології, такі як JavaScript, React, Docker та Harbor. Вони мають бібліотеку з понад 200 шаблонів веб-сайтів, які видають себе за бренди чи організації у понад 100 країнах. Ці шаблони веб-сайтів, що видають себе за бренди, є високоякісними та дуже схожими на офіційні веб-сайти.

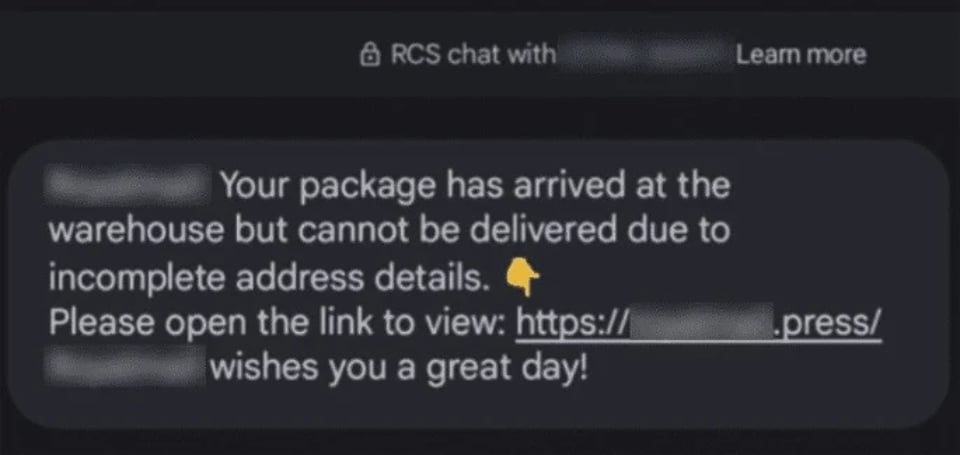

Повідомлення, створене фішинговими зловмисниками.

Спосіб дії Даркули полягає в тому, щоб надсилати жертві посилання з неповним вмістом повідомлення та пропонувати одержувачу відвідати його сторінку для отримання додаткової інформації. Через високу надійність цих фішингових веб-сайтів, недосвідчені користувачі можуть надавати їм дані, які потім використовуються для невідомих цілей.

Netcraft стверджує, що виявила 20 000 доменних імен Darcula, перенесених на понад 11 000 IP-адрес. У звіті також зазначається, що щодня додається 120 нових доменних імен, що ще більше ускладнює ідентифікацію.

З огляду на те, що сталося, користувачам рекомендується бути більш обережними під час введення своїх персональних даних у джерела, що надаються через текстові повідомлення, живі дзвінки та від невідомих відправників.

Посилання на джерело

![[Фото] Президент Луонг Куонг приймає спікера Палати представників Йорданії Мазена Туркі Ель-Каді](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F03%2F1770112220330_ndo_br_1-3704-jpg.webp&w=3840&q=75)

Коментар (0)