كأي هجوم تصيد احتيالي، ينتحل برنامج داركولا صفة جهات معروفة لجمع معلومات من المستخدمين. إلا أن أسلوب هجومه متطور للغاية. فبينما تنتشر معظم أنواع الهجمات السابقة عبر الرسائل النصية القصيرة، يستخدم داركولا معيار الاتصال RCS.

يتم نشر برنامج داركولا من قبل المحتالين في أكثر من 100 دولة.

هذه طريقة هجوم غير شائعة حيرت كلاً من جوجل وآبل. والسبب هو أن كلاً من رسائل جوجل ورسائل iMessage تستخدمان تشفيرًا تامًا للرسائل. وبفضل آلية الأمان هذه، لا تستطيع الشركات حظر التهديد بناءً على محتوى النص.

تم اكتشاف ثغرة داركولا لأول مرة الصيف الماضي على يد خبير الأمن أوشري كالفون. ومع ذلك، أفادت شركة نتكرافت بأن هذا التهديد بالتصيد الاحتيالي أصبح أكثر انتشارًا في الآونة الأخيرة، وقد استُخدم في حالات بارزة.

تتميز أساليب داركولا بالتعقيد، إذ تستخدم تقنيات حديثة مثل جافا سكريبت، ورياكت، ودوكر، وهاربور. وتضم مكتبة داركولا أكثر من 200 قالب موقع إلكتروني يحاكي علامات تجارية أو مؤسسات في أكثر من 100 دولة. وتتميز هذه القوالب بجودتها العالية ومطابقتها التامة للمواقع الرسمية.

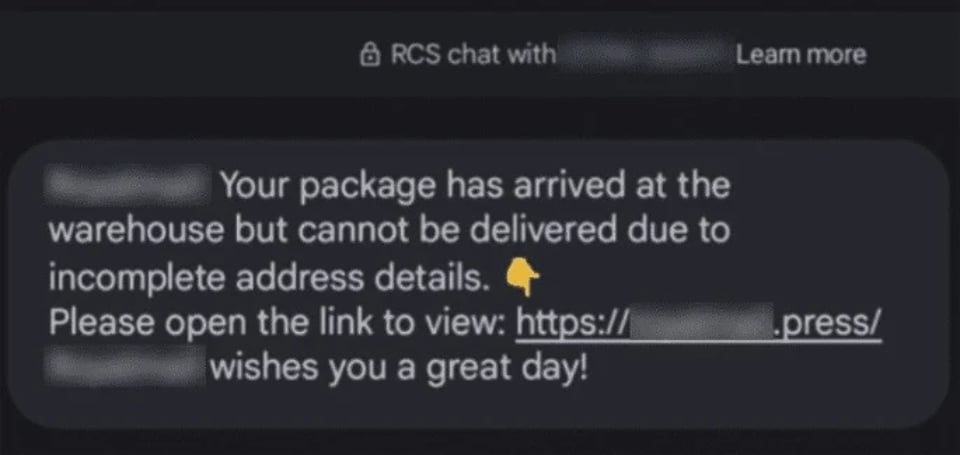

رسالة أنشأها مهاجمو التصيد الاحتيالي.

تعتمد طريقة عمل داركولا على إرسال رابط إلى الضحية برسالة ناقصة المحتوى، مع مطالبة المتلقي بزيارة صفحتهم لمزيد من التفاصيل. ونظرًا لدقة هذه المواقع الاحتيالية، قد يُقدم المستخدمون غير المتمرسين بياناتهم، والتي تُستخدم لاحقًا لأغراض مجهولة.

تزعم شركة Netcraft أنها رصدت 20 ألف اسم نطاق من شركة Darcula تم نقلها إلى أكثر من 11 ألف عنوان IP. ويشير التقرير أيضاً إلى إضافة 120 اسم نطاق جديد يومياً، مما يزيد من صعوبة تحديد هذه الأسماء.

بالنظر إلى ما حدث، يُنصح المستخدمون بتوخي المزيد من الحذر عند إدخال بياناتهم الشخصية في المصادر المقدمة عبر الرسائل النصية والمكالمات المباشرة والمرسلين المجهولين.

رابط المصدر

![[صورة] شباب مدينة دا نانغ يشعّون بروح الربيع وهم يرتدون أزياء "آو داي" التقليدية.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F05%2F1770283565383_ndo_br_d7fd33c1bcc2329c6bd3-3439-jpg.webp&w=3840&q=75)

تعليق (0)