कैस्परस्की के अनुसार, तनावपूर्ण भू-राजनीतिक परिदृश्य और तेज़ डिजिटलीकरण मिलकर इस क्षेत्र को वैश्विक साइबर जासूसी का केंद्र बना रहे हैं। कैस्परस्की की वैश्विक अनुसंधान और विश्लेषण टीम (GReAT) वर्तमान में 900 से ज़्यादा उन्नत सतत ख़तरा (APT) समूहों और अभियानों पर नज़र रख रही है, जिनमें से कई का एशिया-प्रशांत क्षेत्र पर ख़ासा ध्यान केंद्रित है।

सुश्री नौशिन शबाब, कैस्परस्की में ग्लोबल रिसर्च एंड एनालिसिस टीम (GReAT) में सुरक्षा अनुसंधान प्रमुख

कैस्परस्काई में ग्लोबल रिसर्च एंड एनालिसिस टीम (जीआरईएटी) में सुरक्षा अनुसंधान प्रमुख सुश्री नौशिन शबाब ने खुलासा किया कि कई प्रमुख साइबर जासूसी समूह चुपचाप क्षेत्र की सरकारों के राज्य रहस्यों, सैन्य खुफिया जानकारी और कई अन्य संवेदनशील डेटा को निशाना बना रहे हैं।

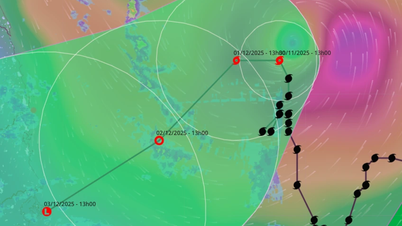

इनमें सबसे प्रमुख है साइडविंडर, जिसे इस क्षेत्र का सबसे आक्रामक माना जाता है, जो बांग्लादेश, कंबोडिया, वियतनाम, चीन, भारत और मालदीव में सरकारों, सेनाओं, राजनयिकों , खासकर समुद्री और रसद क्षेत्रों को निशाना बनाने में माहिर है। 2025 की शुरुआत में, इस समूह ने मैलवेयर युक्त परिष्कृत फ़िशिंग ईमेल का उपयोग करके दक्षिण एशियाई ऊर्जा सुविधाओं और परमाणु संयंत्रों तक अपना विस्तार किया। साइडविंडर ने श्रीलंका, नेपाल, म्यांमार, इंडोनेशिया और फिलीपींस को भी निशाना बनाया।

स्प्रिंग ड्रैगन (लोटस ब्लॉसम) स्पीयर-फ़िशिंग, एक्सप्लॉइट और वाटरिंग होल का इस्तेमाल करके वियतनाम, ताइवान और फिलीपींस पर केंद्रित है। एक दशक से भी ज़्यादा समय में, इस समूह ने दक्षिण-पूर्व एशियाई सरकारी एजेंसियों में 1,000 से ज़्यादा मैलवेयर तैनात किए हैं।

2023 में खोजे गए टेट्रिस फैंटम ने सबसे पहले विशेषीकृत सुरक्षित यूएसबी को निशाना बनाया। 2025 तक, समूह ने बूस्टप्लग और डिवाइससिंक को जोड़ दिया, जिससे शैडोपैड, फैंटमनेट और घोस्ट आरएटी मैलवेयर की स्थापना संभव हो गई।

हनीमाइट विभिन्न डाउनलोडर्स के माध्यम से टोनशेल मैलवेयर का उपयोग करके म्यांमार और फिलीपींस में राजनीतिक और राजनयिक डेटा चुराने पर ध्यान केंद्रित करता है।

टोडीकैट ने 2020 से मलेशिया में उच्च-स्तरीय अभिनेताओं को निशाना बनाया, वैध सुरक्षा सॉफ़्टवेयर को बायपास करने के लिए सार्वजनिक स्रोत कोड पर आधारित उपकरणों का उपयोग किया, गुप्त पहुंच बनाए रखी।

बांग्लादेश बैंक हमले के पीछे कुख्यात समूह, लाज़ारस, अभी भी एक बड़ा खतरा बना हुआ है। 2025 की शुरुआत में, ऑपरेशन सिंकहोल ने दक्षिण कोरियाई संगठनों को निशाना बनाने के लिए वाटरिंग होल्स और थर्ड-पार्टी सॉफ़्टवेयर एक्सप्लॉइट्स को मिला दिया। कैस्परस्की ने इनोरिक्स एजेंट में एक ज़ीरो-डे भेद्यता का पता लगाया जिसके कारण कम से कम छह महत्वपूर्ण व्यवसायों पर हमला हुआ।

2023 में खोजा गया रहस्यमय हाथी, एक ऐसे बैकडोर का इस्तेमाल करता है जो कमांड निष्पादित करने और फ़ाइलों में हेरफेर करने में सक्षम है, और ड्रॉपिंग एलिफेंट, बिटर और कन्फ्यूशियस समूहों से जुड़ा है। 2025 में, इस समूह ने अपने लक्ष्यों का विस्तार पाकिस्तान, श्रीलंका और बांग्लादेश तक कर लिया।

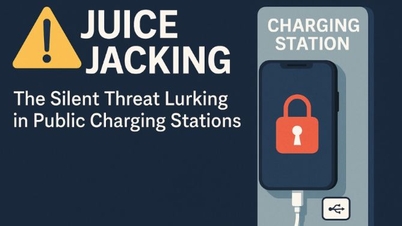

प्रतिक्रिया देने के लिए, कैस्परस्की की सलाह है कि संगठनों को सुरक्षा कमज़ोरियों का सटीक पता लगाना, तुरंत प्रतिक्रिया देना और पूरी तरह से उनका समाधान करना चाहिए। कुछ उपायों में शामिल हैं: सभी उपकरणों पर सॉफ़्टवेयर को हमेशा अपडेट करना; डिजिटल बुनियादी ढाँचे के लिए व्यापक सुरक्षा समीक्षा; ईडीआर/एक्सडीआर स्तर पर रीयल-टाइम सुरक्षा, निगरानी और प्रतिक्रिया के साथ कैस्परस्की नेक्स्ट समाधानों को लागू करना; और जोखिमों की जल्द पहचान और उन्हें कम करने के लिए इंफोसेक टीमों को कैस्परस्की थ्रेट इंटेलिजेंस से डेटा से लैस करना।

स्रोत: https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[फोटो] डैन माउंटेन जिनसेंग, किन्ह बाक भूमि के लिए प्रकृति का एक अनमोल उपहार](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F11%2F30%2F1764493588163_ndo_br_anh-longform-jpg.webp&w=3840&q=75)

टिप्पणी (0)