Június 26-án a Kaspersky szakértői bejelentették egy új kémprogram, a SparkKitty felfedezését, amelyet iOS és Android operációs rendszereket használó okostelefonok megtámadására terveztek, majd képeket és eszközinformációkat küldenek a fertőzött telefonokról a támadó szerverére.

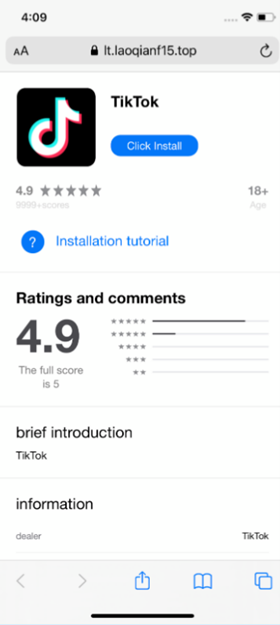

A SparkKitty kriptovalutákkal és szerencsejátékokkal kapcsolatos tartalmú alkalmazásokba, valamint a TikTok alkalmazás egy hamis verziójába van beágyazva. Ezeket az alkalmazásokat nemcsak az App Store-on és a Google Playen, hanem adathalász weboldalakon is terjesztik.

Szakértői elemzések szerint a kampány célja a délkelet-ázsiai és kínai felhasználók kriptovalutájának ellopása lehet. A vietnami felhasználók is hasonló fenyegetésnek vannak kitéve.

A Kaspersky értesítette a Google-t és az Apple-t, hogy foglalkozzanak a fent említett rosszindulatú alkalmazásokkal. Egyes technikai részletek arra utalnak, hogy ez az új támadási kampány a SparkCathez – egy korábban észlelt trójaihoz – kapcsolódik. A SparkCat az első olyan kártevő az iOS platformon, amely integrált optikai karakterfelismerő (OCR) modullal rendelkezik a felhasználók fotókönyvtárainak beolvasására, és ellopja a jelszavakat vagy kriptovaluta-tárca helyreállítási kifejezéseket tartalmazó képernyőképeket.

A SparkCat után idén ez már a második alkalom, hogy a Kaspersky kutatói trójai kártevőt észleltek az App Store-ban.

Az App Store-ban ez a trójai rosszindulatú program egy 币coin nevű kriptovalutával kapcsolatos alkalmazásnak álcázva van. Ezenkívül az iPhone App Store felületét utánzó adathalász weboldalakon a kiberbűnözők TikTok és néhány szerencsejáték álcája alatt terjesztik ezt a rosszindulatú programot.

Szergej Puzan, a Kaspersky kártevő-elemzője kijelentette: „A hamis weboldalak a trójai kártevők terjesztésének egyik leggyakoribb csatornái, ahol a hackerek megpróbálják rávenni a felhasználókat, hogy hozzáférjenek és telepítsenek kártékony szoftvereket iPhone-jaikba. Az iOS operációs rendszeren továbbra is vannak legitim módszerek a felhasználók számára az App Store-on kívüli alkalmazások telepítésére. Ebben a támadásban a hackerek egy fejlesztői eszközt használtak ki – amelyet arra terveztek, hogy alkalmazásokat telepítsen a vállalkozásokon belül. A fertőzött TikTok verzióban, közvetlenül a felhasználó bejelentkezése után, a kártevő ellopott fényképeket a telefon galériájából, és titokban egy furcsa linket illesztett be az áldozat profiloldalára. Ami aggasztó, hogy ez a link egy olyan áruházhoz vezetett, amely csak kriptovalutás fizetéseket fogad el, ami tovább növeli aggodalmainkat ezzel a kampánnyal kapcsolatban.”

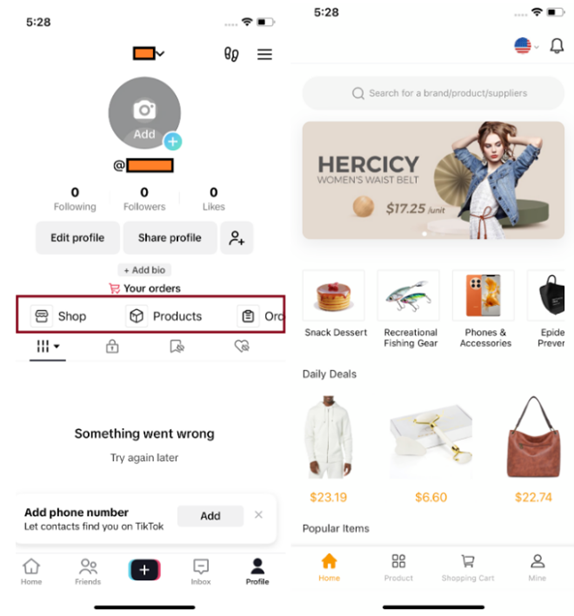

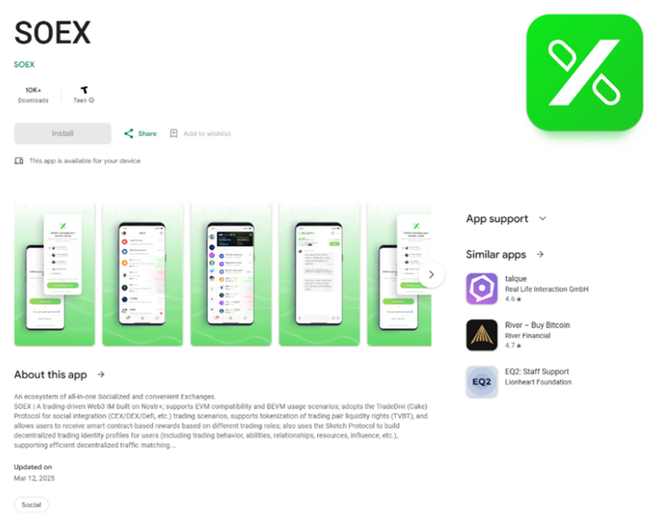

Az Android operációs rendszeren a támadók a Google Play és harmadik féltől származó webhelyek felhasználóit is célozzák meg úgy, hogy rosszindulatú programokat kriptovalutákkal kapcsolatos szolgáltatásoknak álcáznak. A fertőzött alkalmazások egyik példája a SOEX – egy üzenetküldő alkalmazás integrált kriptovaluta-kereskedési funkcióval, amelyet több mint 10 000 letöltéssel regisztráltak a hivatalos áruházából.

Ezenkívül a szakértők harmadik féltől származó webhelyeken felfedezték a fertőzött alkalmazások APK-fájljait (Android alkalmazástelepítő fájlok, amelyek közvetlenül a Google Playen keresztül telepíthetők), amelyekről úgy vélik, hogy összefüggésben állnak a fent említett támadási kampánnyal.

Ezeket az alkalmazásokat kriptovaluta-befektetési projektekként népszerűsítik. Figyelemre méltó, hogy az alkalmazásokat terjesztő weboldalakat széles körben népszerűsítik a közösségi médiában, többek között a YouTube-on is.

Dmitrij Kalinyin, a Kaspersky kártevő-elemzője kijelentette: „A telepítés után ezek az alkalmazások a kezdeti leírásnak megfelelően működnek. A telepítés során azonban csendben beszivárognak az eszközbe, és automatikusan képeket küldenek az áldozat galériájából a támadónak. Ezek a képek tartalmazhatnak olyan érzékeny információkat, amelyeket a hackerek keresnek, például kriptovaluta-tárca helyreállítási kódokat, amelyek lehetővé teszik számukra az áldozat digitális eszközeinek ellopását. Számos közvetett jel utal arra, hogy a támadócsoport a felhasználók digitális eszközeit célozza meg: sok fertőzött alkalmazás kriptovalutához kapcsolódik, és a TikTok kártevővel fertőzött verziója egy olyan áruházat is integrál, amely csak kriptovalutával történő fizetéseket fogad el.”

A Kaspersky a következő biztonsági intézkedések megtételét javasolja a felhasználóknak, hogy elkerüljék a kártevő áldozatává válást:

– Ha véletlenül telepített egy fertőzött alkalmazást, gyorsan távolítsa el az eszközéről, és ne használja újra, amíg nem jelenik meg egy hivatalos frissítés a rosszindulatú funkciók teljes eltávolítására.

– Kerülje a bizalmas információkat tartalmazó képernyőképek mentését a fotókönyvtárába, különösen a kriptovaluta-tárca-helyreállító kódokat tartalmazó képek esetében. Ehelyett a felhasználók a bejelentkezési adatokat dedikált jelszókezelő alkalmazásokban tárolhatják.

– Telepítsen megbízható biztonsági szoftvert a kártevőfertőzés kockázatának megelőzése érdekében. Az iOS operációs rendszer egyedi biztonsági architektúrájával a Kaspersky megoldása figyelmezteti Önt, ha azt észleli, hogy az eszköz adatokat küld egy hacker parancs- és vezérlőszerverének, és blokkolja ezt az adatátvitelt.

– Amikor egy alkalmazás hozzáférést kér a fotókönyvtárhoz, a felhasználóknak gondosan mérlegelniük kell, hogy ez az engedély valóban szükséges-e az alkalmazás fő funkciójához.

Forrás: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Fotó] Pham Minh Chinh miniszterelnök fogadja Thongsalith Mangnormek laoszi oktatási és sportminisztert](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[Fotó] Pham Minh Chinh miniszterelnök fogadja Tochigi tartomány (Japán) kormányzóját](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Kép] Kiszivárgott képek a 2025-ös Közösségi Akciódíjak gálája előtt.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Élő] 2025-ös Közösségi Akció Díjátadó Gála](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

Hozzászólás (0)