他のフィッシング攻撃と同様に、Darculaは既知の組織を装ってユーザーから情報を収集します。しかし、その攻撃手法は非常に巧妙です。従来の攻撃の多くはSMSを介して拡散しますが、DarculaはRCS通信規格を利用しています。

Darcula は詐欺師によって 100 か国以上で拡散されています。

これはGoogleとAppleの両社を困惑させた、珍しい攻撃手法です。GoogleメッセージとiMessageはどちらもメッセージにエンドツーエンドの暗号化を使用しているためです。このセキュリティメカニズムにより、企業はテキストの内容に基づいて脅威をブロックすることができません。

Darculaは昨年夏、セキュリティ専門家のOshri Kalfon氏によって初めて発見されました。しかし、Netcraftによると、このフィッシング脅威は近年増加傾向にあり、注目すべき事例にも利用されているとのことです。

Darculaが用いる手法は、JavaScript、React、Docker、Harborといった最新技術を駆使しているため、通常よりも複雑です。彼らは、100か国以上のブランドや組織を偽装した200種類以上のウェブサイトテンプレートを保有しています。これらの偽装ウェブサイトテンプレートは高品質で、公式サイトと非常によく似ています。

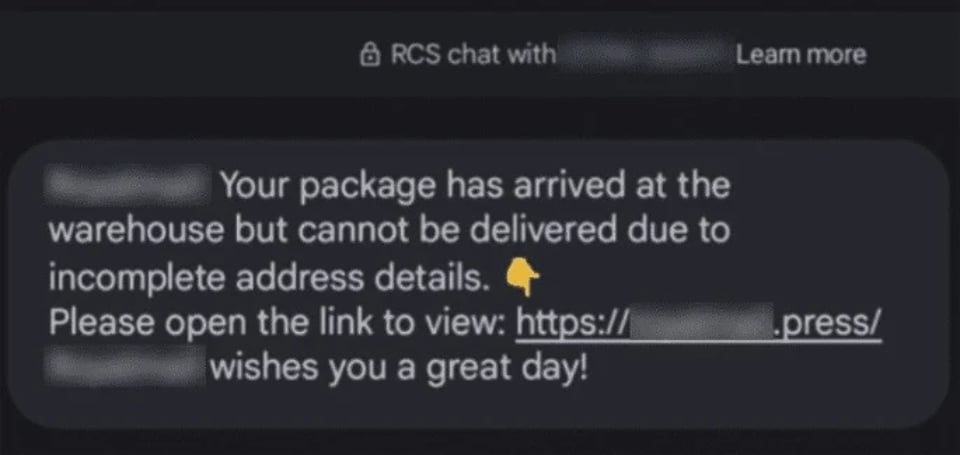

フィッシング攻撃者によって作成されたメッセージ。

Darculaの手口は、被害者に不完全なメッセージ内容のリンクを送信し、詳細情報を得るためにページにアクセスするよう促すことです。これらのフィッシングサイトは非常に忠実であるため、経験の浅いユーザーがデータを提供してしまい、それが未知の目的で使用される可能性があります。

Netcraft社は、2万件のDarculaドメイン名が1万1000件以上のIPアドレスに移転されたことを検出したと主張しています。また、毎日120件の新しいドメイン名が追加されており、識別がさらに困難になっていると報告されています。

発生した事態を踏まえ、ユーザーは、テキスト メッセージ、ライブ通話、不明な送信者を通じて提供される情報源に個人データを入力する際には、より一層の注意を払うよう推奨されます。

[広告2]

ソースリンク

![[写真] ダナンの若者たちが伝統的なアオザイを着て春の気分を漂わせている。](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F05%2F1770283565383_ndo_br_d7fd33c1bcc2329c6bd3-3439-jpg.webp&w=3840&q=75)

コメント (0)