Kaspersky Security Networkが発表したデータによると、ランサムウェアの検出数は2023年から2024年にかけて18%減少し、5,715,892件から4,668,229件になった。

しかし、ランサムウェア攻撃の影響を受けたユーザーの割合は0.44%とわずかに増加しました。このわずかな割合が高価値な標的に向けられているため、ランサムウェアの危険性はさらに高まっています。

カスペルスキーのグローバルサイバーセキュリティレスポンスチーム(GERT)によると、2024年のサイバーセキュリティインシデントの41.6%にランサムウェアが関連しており、2023年の33.3%から増加する見込みです。標的型ランサムウェアは、今後も世界中の組織にとって主な脅威であり続けると思われます。

同時に、ランサムウェアのソースコードは追加のツールで「改良」されており、金融機関や教育機関への攻撃を専門とするFunkSecグループも、AIを使用してランサムウェアの威力をさらに高め、検出を回避しています。

Windowsベースのシステムは企業環境で広く使用されているため、多くのランサムウェア攻撃は依然としてWindowsベースのシステムを標的としています。Windowsのアーキテクチャに加え、リモートデスクトッププロトコル(RDP)などのソフトウェアやパッチ未適用のシステムの脆弱性も相まって、ランサムウェアの実行ファイルにとって格好の標的となっています。

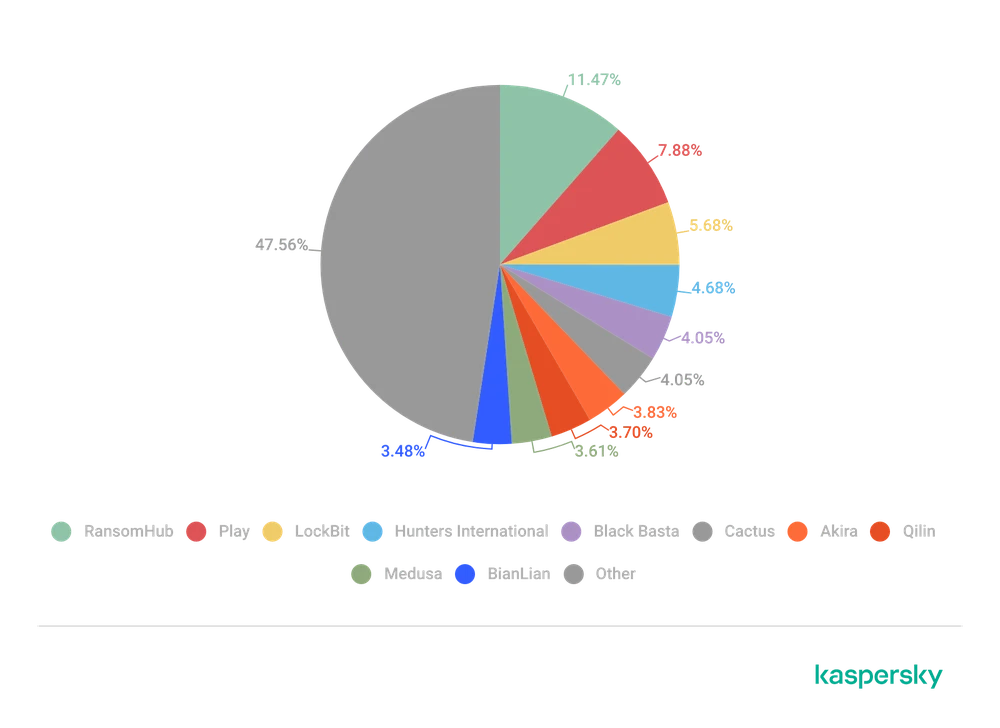

さらに、サードパーティによる攻撃は、信頼できる組織またはMicrosoftによってデジタル署名されたドライバを使用しています。それと並行して、近年、RansomHubやAkiraなどの一部の攻撃グループは、組織がクラウドやハイブリッドシステムを導入するにつれて、特にクラウドおよび仮想化環境において、LinuxおよびVMwareシステムを標的とするランサムウェアの亜種を開発するなど、標的を多様化しています。

Chainalysisによると、データ侵害に対する身代金の支払いは2024年に大幅に減少し、約8億1,355万ドルとなり、2023年の記録的な12億5,000万ドルから35%減少した。

特に、ソフォスは、身代金の平均支払額が2023年の1,542,333ドルから2024年には3,960,917ドルに増加したと報告しており、これは、要求額が高い大規模な組織を標的とするランサムウェアの傾向を反映しています。

一部のサイバー犯罪グループは、データを暗号化して金銭を脅迫するだけでなく、窃取した機密データを悪用し、被害者の顧客、パートナー、サプライヤーなどの第三者に脅威を拡大します。彼らは、特定した組織を標的に混乱を引き起こし、利益を最大化することを目指しており、病院、金融機関、政府機関などの高価値な標的に重点を置いています。

NTSセキュリティ社のNgo Tran Vu氏は、Windowsのデバイスセキュリティ - コア分離セクションで脆弱なドライバーブロックリスト機能を有効にすることが、BYOVD攻撃の防止に非常に重要であると述べています。Windowsユーザーにとって、Windowsパッチとコンピューターにインストールされているソフトウェアのパッチアップデートを定期的に適用することは非常に重要です。企業にとって、特にランサムウェアの標的となりつつあるMicrosoft ExchangeやVMware ESXiなどの広く使用されているソフトウェアにおいては、定期的に脆弱性をスキャンし、重大度の高いエラーを優先的に検出することが不可欠です。

カスペルスキーによると、2025年にランサムウェアに効果的に対抗するには、組織も個人も多層防御戦略を採用し、FunkSec、RansomHub、その他AIを活用したグループの進化する戦術に対処しなければなりません。パッチ適用と脆弱性管理によるプロアクティブな予防を優先してください。多くのランサムウェア攻撃はパッチ未適用のシステムを悪用するため、組織は自動パッチ管理ツールを導入し、オペレーティングシステム、ソフトウェア、ドライバーのタイムリーなアップデートを確実に実施する必要があります。

「中小企業は、Windows セキュリティと並行して Kaspersky Plus ソリューションを活用することで、多層防御を強化し、マルウェアやエクスプロイトを防止し、データをより適切に保護することができます」と Ngo Tran Vu 氏は付け加えました。

出典: https://www.sggp.org.vn/ransomware-nguy-hiem-hon-o-nam-2025-post794617.html

コメント (0)