|

មេរោគត្រូវបានរកឃើញនៅលើស្មាតហ្វូន Samsung ។ រូបថត៖ Dailyrecord ។ |

ក្រុមអ្នកស្រាវជ្រាវនៅអង្គភាព 42 ដែលជាផ្នែកស៊ើបការណ៍គំរាមកំហែងរបស់ Palo Alto Networks បានបង្ហាញនូវ spyware ដ៏ទំនើបមួយដែលមានឈ្មោះថា “Landfall” ដែលផ្តោតលើទូរស័ព្ទ Samsung Galaxy ។

យោងតាមក្រុមអ្នកស្រាវជ្រាវបានឱ្យដឹងថា យុទ្ធនាការដែលបានទាញយកភាពងាយរងគ្រោះសូន្យថ្ងៃនៅក្នុងកម្មវិធី Android របស់ Samsung ដើម្បីលួចទិន្នន័យផ្ទាល់ខ្លួនដ៏ច្រើននោះ បានដំណើរការអស់រយៈពេលជិតមួយឆ្នាំហើយ។ ឥឡូវនេះ ភាពងាយរងគ្រោះត្រូវបានជួសជុល ហើយការវាយប្រហារហាក់ដូចជាសំដៅទៅលើក្រុមជាក់លាក់។

អង្គភាពទី 42 បាននិយាយថា Landfall បានបង្ហាញខ្លួនជាលើកដំបូងនៅក្នុងខែកក្កដា ឆ្នាំ 2024 ដោយបានកត់ត្រាជាមួយនឹងអត្តសញ្ញាណ CVE-2025-21042 ។ ក្រុមហ៊ុន Samsung បានចេញផ្សាយបំណះសម្រាប់ឧបករណ៍របស់ខ្លួននៅក្នុងខែមេសា ឆ្នាំ 2025 ប៉ុន្តែព័ត៌មានលម្អិតនៃការវាយប្រហារទើបតែត្រូវបានចេញផ្សាយនាពេលថ្មីៗនេះប៉ុណ្ណោះ។

ក្រុមនេះជឿថា Landfall កំពុងត្រូវបានប្រើប្រាស់នៅមជ្ឈិមបូព៌ា ដើម្បីតាមដានបុគ្គលជាក់លាក់ ដូច្នេះឱកាសនៃការឆ្លងមុនពេលបំណះត្រូវបានចេញផ្សាយគឺទាប។ គេនៅមិនទាន់ដឹងថានរណាជាអ្នកនៅពីក្រោយការវាយប្រហារទាំងនេះ។

Landfall គឺមានគ្រោះថ្នាក់ជាពិសេសព្រោះវាជាការវាយប្រហារ "សូន្យចុច" មានន័យថាវាអាចជ្រាបចូលទៅក្នុងប្រព័ន្ធដោយគ្មានសកម្មភាពរបស់អ្នកប្រើណាមួយឡើយ។ អង្គភាព 42 បានរកឃើញវាបន្ទាប់ពីបានកត់សម្គាល់ឃើញកំហុសស្រដៀងគ្នាពីរដែលត្រូវបានជួសជុលនៅក្នុង Apple iOS និង WhatsApp ។

រួមបញ្ចូលគ្នា ភាពងាយរងគ្រោះទាំងពីរអាចអនុញ្ញាតឱ្យដំណើរការកូដពីចម្ងាយ ដូច្នេះក្រុមចាប់ផ្តើមស្វែងរកការកេងប្រវ័ញ្ចស្រដៀងគ្នា។ ពួកគេបានរកឃើញឯកសាររូបភាពព្យាបាទជាច្រើនដែលបានបង្ហោះទៅកាន់ VirusTotal ដែលជាសេវាកម្មស្កែនឯកសារ និងតំណភ្ជាប់គួរឱ្យសង្ស័យ ដោយបង្ហាញដាននៃការវាយប្រហារ Landfall ។

|

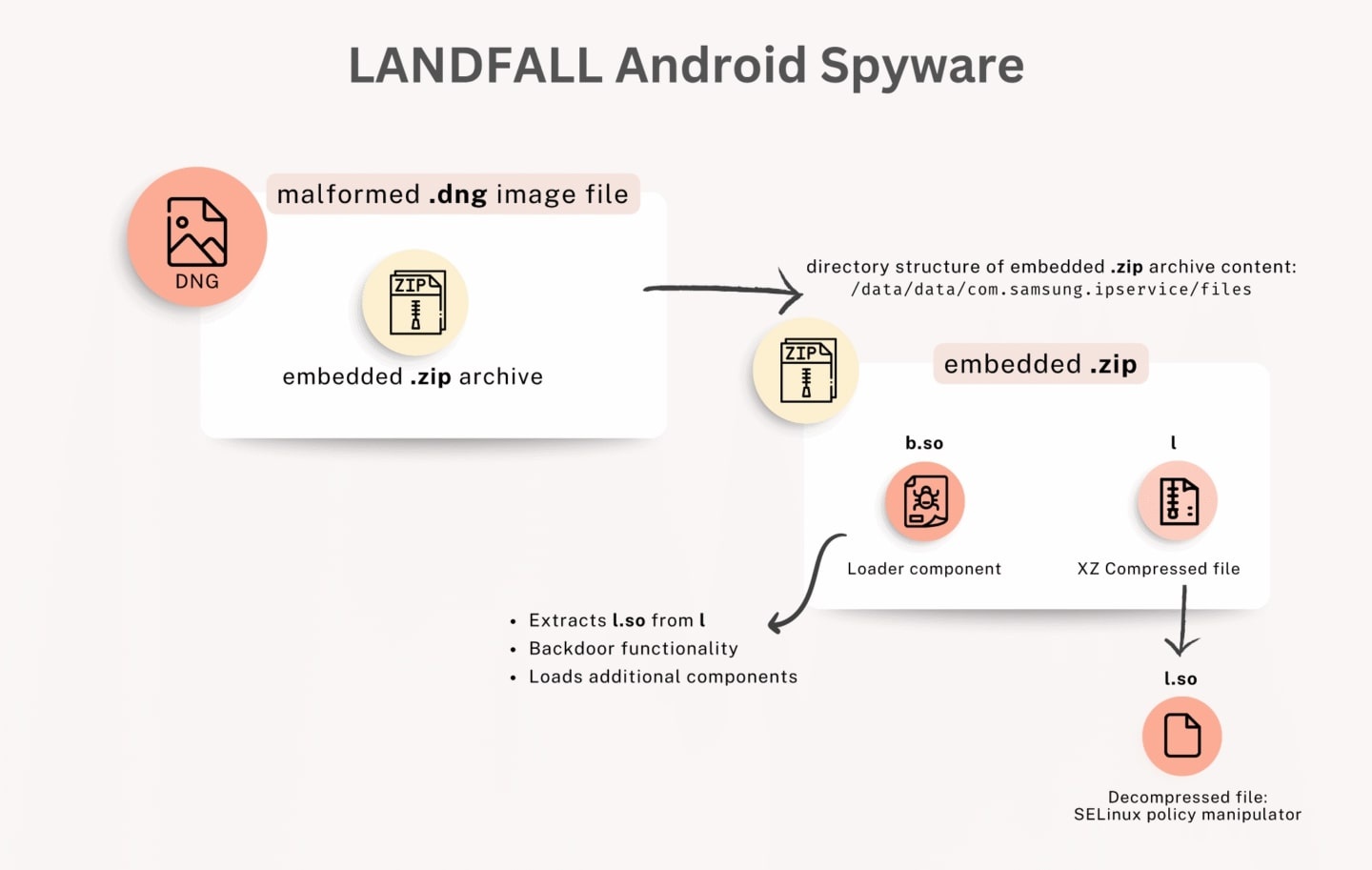

របៀបដែល Landfall ដំណើរការ។ រូបភាព៖ អង្គភាព ៤២។ |

ជាធម្មតា ឯកសាររូបភាពមិនអាចប្រតិបត្តិកូដបានទេ ប៉ុន្តែខ្លះអាចត្រូវបានកែប្រែដើម្បីឱ្យមានកូដព្យាបាទ។ នៅក្នុងករណី Landfall អ្នកវាយប្រហារបានប្រើឯកសារ DNG ដែលជាទម្រង់ឯកសាររូបភាពឆៅផ្អែកលើទម្រង់ TIFF ជាមួយនឹងឯកសារ ZIP ដែលបានបង្កប់នៅខាងក្នុងមានកូដព្យាបាទ។

មុនពេលបំណះ ទូរស័ព្ទ Samsung មានចំនុចខ្សោយនៅក្នុងបណ្ណាល័យដំណើរការរូបភាព។ ប្រព័ន្ធដំណើរការរូបភាពព្យាបាទសម្រាប់ការបង្ហាញនឹងពន្លាឯកសារបណ្ណាល័យដែលបានចែករំលែកពីឯកសារ ZIP ហើយដំណើរការ Landfall spyware ដោយអចេតនា។

មេរោគនេះក៏កែប្រែគោលការណ៍ SELinux របស់ឧបករណ៍ដើម្បីលួចការអនុញ្ញាតបន្ថែម និងការចូលប្រើទិន្នន័យផងដែរ។ ឯកតាទី 42 កត់សម្គាល់ថាមេរោគនេះយោងទៅលើម៉ូដែលទូរស័ព្ទ Samsung ជាក់លាក់ រួមទាំង Galaxy S22, S23, S24, Z Flip4 និង Z Fold4 ។

នៅពេលដែលសកម្ម Landfall ទាក់ទងម៉ាស៊ីនមេពីចម្ងាយដែលផ្ញើព័ត៌មានមូលដ្ឋានអំពីឧបករណ៍។ បន្ទាប់មក ប្រតិបត្តិករអាចទាញយកទិន្នន័យជាច្រើនដូចជា លេខសម្គាល់អ្នកប្រើប្រាស់ និងផ្នែករឹង កម្មវិធីដែលបានដំឡើង ទំនាក់ទំនង ឯកសារទាំងឡាយដែលផ្ទុកនៅលើឧបករណ៍ និងប្រវត្តិរុករក ហើយអាចធ្វើសកម្មភាពកាមេរ៉ា និងមីក្រូហ្វូនដើម្បីឈ្លបយកការណ៍លើអ្នកប្រើប្រាស់។

ការដក spyware ចេញក៏មិនងាយស្រួលដែរ។ ដោយសារតែសមត្ថភាពរបស់វាក្នុងការជ្រៀតជ្រែកជាមួយគោលនយោបាយ SELinux Landfall អាចជ្រាបចូលទៅក្នុងប្រព័ន្ធយ៉ាងជ្រៅ និងត្រូវបានបំពាក់ដោយឧបករណ៍ជាច្រើនដើម្បីជៀសវាងការរកឃើញ។

ផ្អែកលើឯកសារដែលបានបង្ហោះទៅកាន់ VirusTotal ក្រុម Unit 42 ជឿថា Landfall មានសកម្មភាពនៅឆ្នាំ 2024 និងដើមឆ្នាំ 2025 ជាចម្បងនៅក្នុងប្រទេសអ៊ីរ៉ាក់ អ៊ីរ៉ង់ តួកគី និងម៉ារ៉ុក។ យោងតាមក្រុមហ៊ុន Samsung ភាពងាយរងគ្រោះអាចមាននៅក្នុងកម្មវិធីរបស់វាចាប់ពី Android 13 ដល់ Android 15 ។

ខណៈពេលដែលការវាយប្រហារនេះមានវិសាលភាពតូចចង្អៀត និងកំណត់គោលដៅយ៉ាងច្បាស់ ព័ត៌មានលម្អិតបច្ចេកទេសឥឡូវនេះជាសាធារណៈ ដែលមានន័យថាអ្នកវាយប្រហារផ្សេងទៀតអាចប្រើវិធីសាស្ត្រដូចគ្នានេះដើម្បីសម្របសម្រួលឧបករណ៍ដែលមិនបានជួសជុល។ ដូច្នេះអ្នកប្រើប្រាស់ Samsung គួរតែធានាថាឧបករណ៍របស់ពួកគេត្រូវបានធ្វើបច្ចុប្បន្នភាពទៅបំណះខែមេសា 2025 ឬក្រោយនេះ។

ប្រភព៖ https://znews.vn/ma-doc-dac-biet-nguy-hiem-nam-tren-smartphone-samsung-ca-nam-post1601170.html

![Dong Nai OCOP transition: [Part 2] ការបើកបណ្តាញចែកចាយថ្មី។](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

Kommentar (0)