오늘날 디지털 시대에서 사이버 공격은 그 어느 때보다 정교하고 위험해지고 있습니다. 최근 우크라이나의 컴퓨터를 표적으로 삼아 Cobalt Strike 악성코드를 배포하고 감염된 서버를 장악하려는 복잡한 사이버 공격이 발견되었습니다. 이 공격은 시스템 침투를 위해 첨단 기술을 사용했을 뿐만 아니라, 보안 소프트웨어의 탐지를 피하기 위해 다양한 우회 수단을 활용했습니다. 이 글에서는 공격이 어떻게 진행되었는지, 해커들이 사용한 기법은 무엇이었는지, 그리고 유사한 위협으로부터 자신을 보호하기 위해 취할 수 있는 간단한 조치들을 자세히 살펴보겠습니다.

1부: 정교한 해커 공격 기술

이제 이 정교한 사이버 공격을 밝혀내는 맥락과 중요성을 이해했으니, 해커가 이 공격을 어떻게 수행했는지 자세히 살펴보겠습니다.

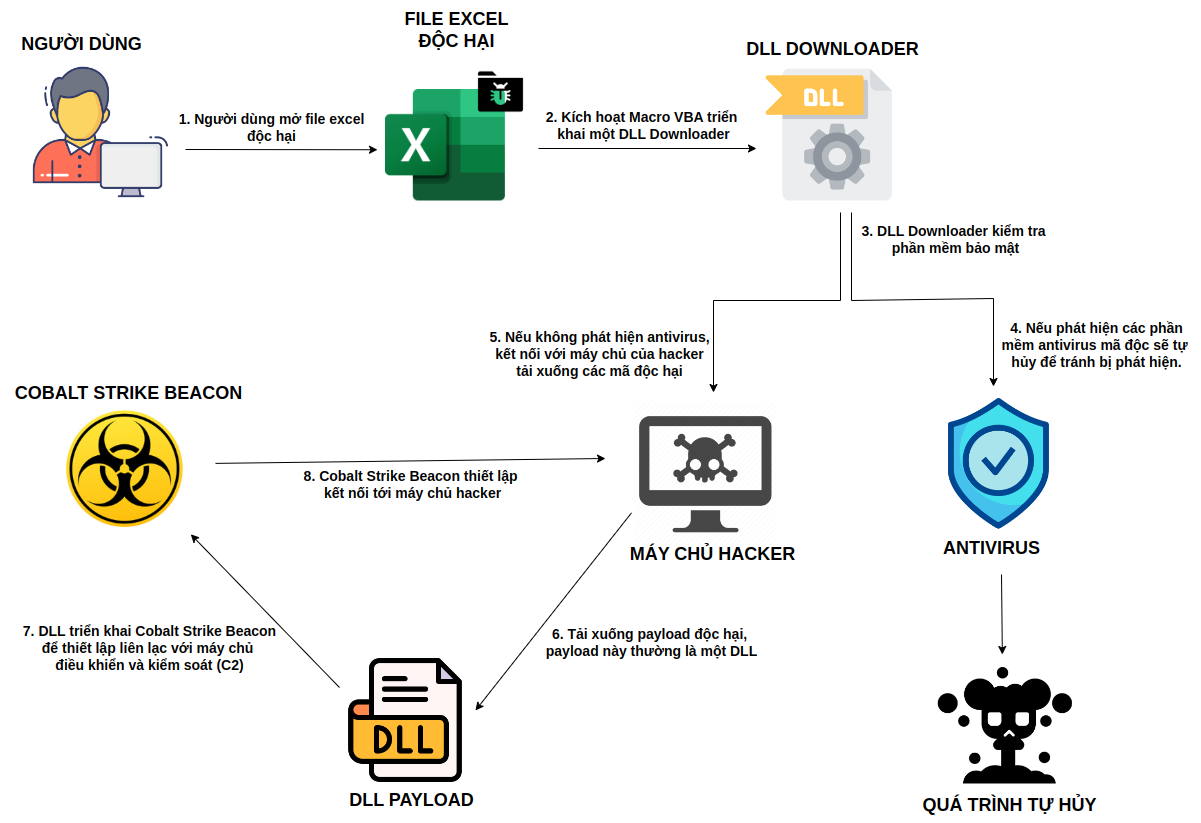

공격은 다음과 같이 기본적으로 8단계 프로세스로 진행됩니다.

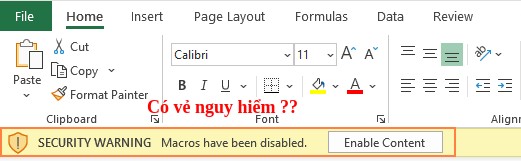

1단계: 사용자가 악성 Excel 파일을 엽니다.

해커는 이메일이나 다른 수단을 통해 피해자에게 악성 Excel 파일을 보냅니다. 사용자가 파일을 열면 매크로를 활성화하기 위해 콘텐츠를 허용하라는 메시지가 표시됩니다.

2단계: DLL 다운로더를 배포하기 위해 VBA 매크로 활성화

사용자가 매크로를 활성화하면 Excel 파일에 내장된 VBA 코드가 실행되기 시작하고 등록 서버 시스템 유틸리티(regsvr32)를 사용하여 DLL 다운로더를 배포합니다.

3단계: DLL 다운로더가 보안 소프트웨어를 확인합니다.

DLL Downloader는 Avast Antivirus나 Process Hacker와 같은 보안 소프트웨어가 시스템에서 실행 중인지 확인합니다.

4단계: 바이러스 백신 소프트웨어가 감지되면 맬웨어는 감지를 피하기 위해 스스로 파괴됩니다.

보안 소프트웨어가 감지되면 맬웨어는 감지 및 격리를 피하기 위해 스스로 파괴됩니다.

5단계: 바이러스 백신이 감지되지 않으면 해커 서버에 접속하여 악성코드를 다운로드합니다.

보안 소프트웨어가 감지되지 않으면 DLL Downloader는 해커의 명령 및 제어(C2) 서버에 연결하여 다음 단계의 암호화 페이로드를 다운로드합니다.

6단계: 일반적으로 DLL인 악성 페이로드를 다운로드합니다.

다음 단계의 암호화 페이로드가 다운로드되며, 일반적으로 DLL 파일입니다. 이 파일은 공격 체인의 다음 단계를 시작하는 역할을 합니다.

7단계: DLL은 Cobalt Strike Beacon을 배포하여 명령 및 제어(C2) 서버와의 통신을 설정합니다.

다운로드한 DLL 파일은 해커의 C2 서버와 통신을 구축하는 데 사용되는 특수 페이로드인 Cobalt Strike Beacon을 배포합니다.

8단계: Cobalt Strike Beacon이 해커 서버에 연결을 설정합니다.

코발트 스트라이크 비콘은 C2 서버와 통신을 구축하여 해커가 감염된 컴퓨터를 완전히 제어하고 데이터 도용, 원격 제어, 감시 등 악의적인 활동을 수행할 수 있도록 합니다.

2부: 해커의 정교한 회피 기술

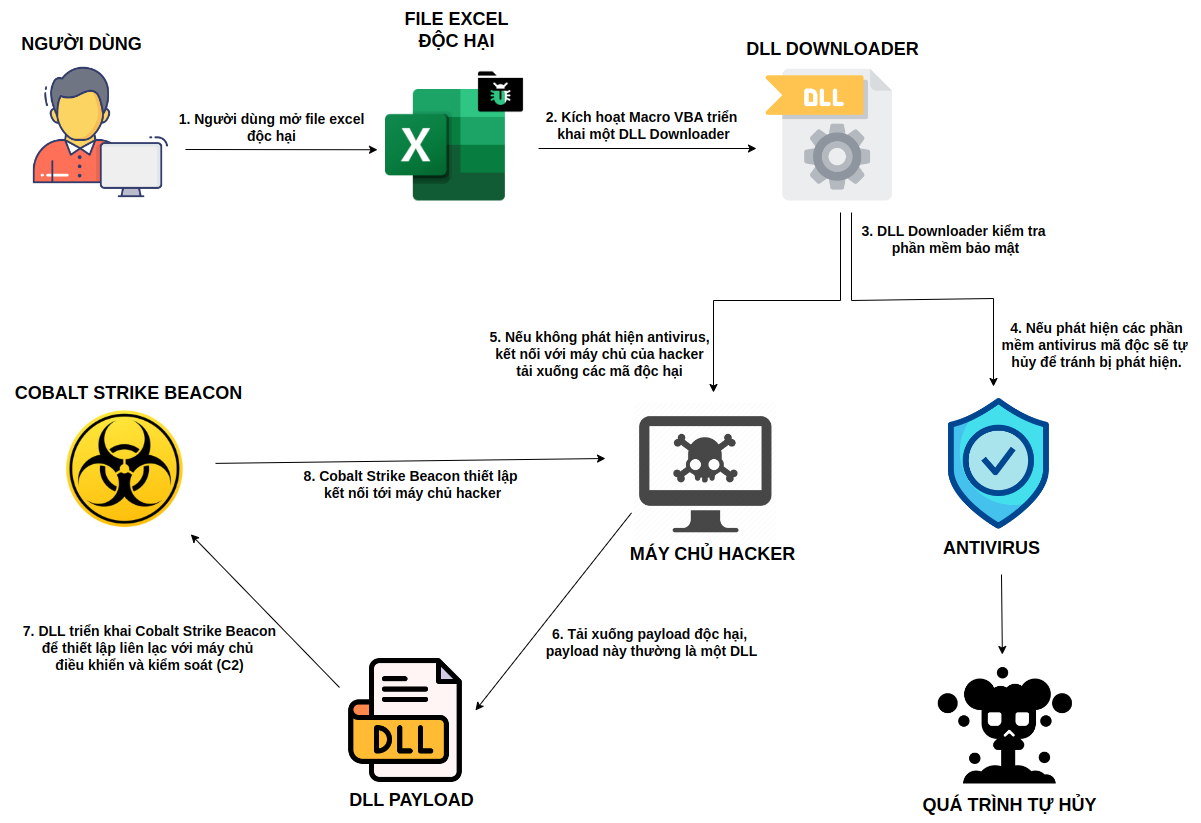

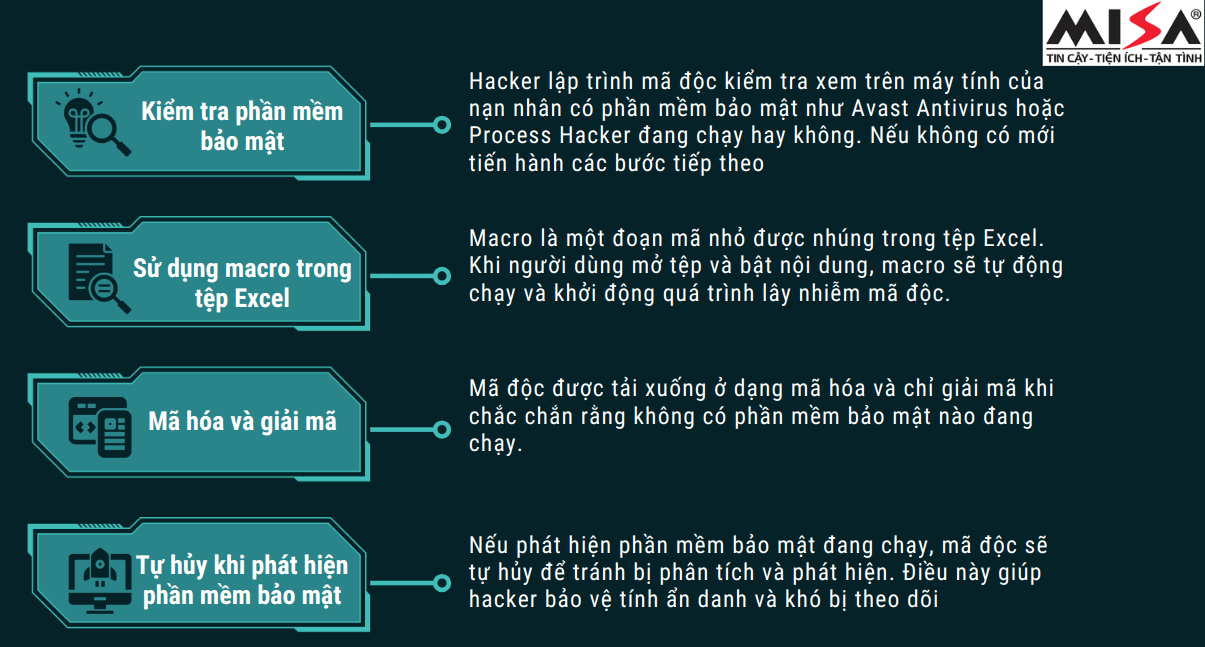

이제 공격이 어떻게 작동하는지 이해했으므로 해커가 이 공격에서 성공하기 위해 감지되지 않는 방법을 자세히 알아야 합니다.

해커들은 정교한 회피 기법을 사용하여 탐지되지 않고 공격을 성공시킵니다. 이러한 기법을 이해하면 오늘날 사이버 공격의 위험성을 더 잘 이해하고, 나아가 적절한 보호 조치를 적용할 수 있습니다.

3부: 사용자를 위한 최상의 보호 조치

정교한 사이버 공격이 증가함에 따라 시스템과 데이터를 보호하는 것이 그 어느 때보다 중요해졌습니다. 사이버 보안을 효과적으로 강화하는 데 도움이 되는 몇 가지 유용한 팁을 소개합니다.

정교한 사이버 공격이 증가함에 따라 시스템과 개인 데이터를 보호하는 것이 중요합니다. 신뢰할 수 없는 출처의 매크로를 활성화하지 않고, 소프트웨어를 최신 상태로 유지하고, 강력한 보안 솔루션을 사용하고, VirusTotal과 같은 도구를 사용하여 파일을 검사하면 맬웨어 감염 위험을 최소화할 수 있습니다. 사이버 위협으로부터 자신을 보호하기 위해 경계를 늦추지 말고 보안 조치를 준수하십시오.

[광고_2]

출처: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[해양뉴스] 세계 컨테이너 운송량 80% 이상 MSC 및 주요 해운 동맹에 집중돼](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

댓글 (0)