글로벌 연구 및 분석 팀(GReAT)에 따르면 GhostContainer 맬웨어는 아시아 지역의 주요 기술 기업을 포함한 주요 조직을 표적으로 삼는 장기적인 APT(지능형 지속 위협) 캠페인의 일환으로 Microsoft Exchange를 사용하는 시스템에 설치되었습니다.

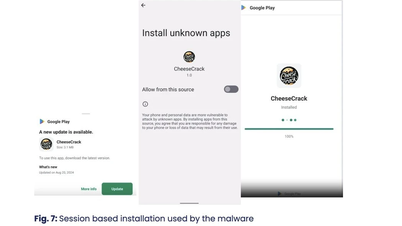

App_Web_Container_1.dll이라는 파일에 숨겨진 GhostContainer는 실제로는 다목적 백도어입니다. 추가 원격 모듈을 로드하여 기능을 확장할 수 있으며, 다양한 오픈소스 도구를 기반으로 합니다. 이 악성코드는 호스트 시스템의 합법적인 구성 요소로 위장하여 정교한 우회 기술을 사용하여 보안 소프트웨어 및 모니터링 시스템을 우회합니다.

GhostContainer가 시스템에 침투하면 공격자는 Exchange 서버를 장악할 수 있습니다. 이 악성코드는 프록시 또는 암호화된 터널 역할을 하여 공격자가 탐지되지 않고 내부 네트워크 깊숙이 침투하거나 민감한 데이터를 훔칠 수 있도록 합니다. 이러한 활동으로 인해 전문가들은 이 캠페인이 사이버 간첩 목적으로 활용되고 있다고 의심하고 있습니다.

카스퍼스키랩의 GReAT 아시아 태평양 및 중동 아프리카 팀장인 세르게이 로즈킨은 GhostContainer를 개발한 조직이 Exchange 및 IIS 서버 환경에 대한 해박한 지식을 보유하고 있다고 밝혔습니다. 그들은 오픈소스 코드를 사용하여 정교한 공격 도구를 개발하는 동시에 명백한 흔적을 피함으로써 발원지를 추적하기 매우 어렵게 만듭니다.

이 악성코드는 여러 오픈소스 프로젝트의 코드를 사용하기 때문에 현재 어떤 조직이 이 캠페인의 배후에 있는지는 불분명합니다. 즉, 전 세계 다양한 사이버 범죄 조직에서 널리 악용될 가능성이 높습니다. 특히 통계에 따르면 2024년 말까지 오픈소스 프로젝트에서 약 14,000개의 악성코드 패키지가 탐지되었는데, 이는 2023년 말 대비 48% 증가한 수치입니다. 이는 오픈소스로 인한 보안 위험이 점점 더 심각해지고 있음을 보여줍니다.

카스퍼스키에 따르면, 기업은 표적형 사이버 공격의 희생자가 될 위험을 줄이기 위해 보안 운영팀에 최신 위협 인텔리전스 소스에 대한 접근 권한을 제공해야 합니다.

사이버 보안 팀의 역량을 강화하는 것은 정교한 공격을 탐지하고 대응하는 역량을 강화하는 데 필수적입니다. 기업은 또한 네트워크 수준 모니터링 및 보호 도구와 결합된 엔드포인트 탐지 및 문제 해결 솔루션을 구축해야 합니다.

또한, 많은 공격이 피싱 이메일이나 기타 심리적 기만에서 시작되므로, 기업은 직원들에게 보안 인식 교육을 정기적으로 제공해야 합니다. 기술, 인력, 프로세스에 대한 공동 투자는 기업이 점점 더 복잡해지는 위협에 대한 방어력을 강화하는 데 매우 중요합니다.

출처: https://nld.com.vn/ma-doc-an-minh-trong-microsoft-exchange-phat-hien-gian-diep-mang-tinh-vi-196250724165422125.htm

![[사진] 쩐탄만 국회의장, 우즈베키스탄 하원의장 누리딘 이스모일로프 접견](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/27/1761542647910_bnd-2610-jpg.webp)

![[사진] 중앙검열위원회 제5차 애국모범대회](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/27/1761566862838_ndo_br_1-1858-jpg.webp)

![[사진] 중앙당 기관 당위원회들이 결의안 제18호-NQ/TW 이행 및 당대회 방향 등을 정리하고 있다.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/27/1761545645968_ndo_br_1-jpg.webp)

댓글 (0)