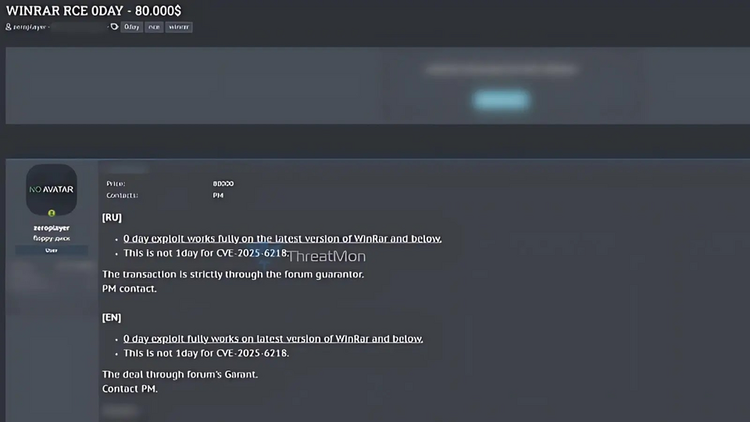

수억 대의 컴퓨터에서 사용되는 인기 있는 파일 압축 및 압축 해제 도구인 WinRAR가 심각한 제로데이 RCE(원격 코드 실행) 취약점이 암시장에서 최대 8만 달러에 판매된 후 해커들의 표적이 되고 있습니다.

여기서 무서운 점은 이 취약점이 이전에 공개된 취약점(CVE-2025-6218)의 복사본이 아니라 전혀 새로운 위협이며, 누구에게도 알려지지 않았고 패치도 없으며, 오래된 버전부터 새로운 버전까지 WinRAR 버전에 여전히 조용히 존재하고 있다는 것입니다.

한 번의 클릭으로 전체 시스템이 위험에 처합니다.

이 취약점을 악용하여 공격자는 "특수하게 조작된" 압축 파일을 여는 것만으로 피해자의 시스템에 악성 코드를 삽입할 수 있습니다. 파일을 실행하거나 권한을 부여할 필요 없이, 두 번 클릭하여 압축을 해제하는 것만으로도 해커가 시스템을 장악할 수 있습니다.

.rar 파일이 첨부된 이메일을 받았다고 상상해 보세요. 열어보니... 생일 카드나 계약서였습니다. 하지만 실제로는 순식간에 악성코드가 백그라운드에서 조용히 실행되어 보안 계층을 무력화시키고 있었습니다.

WinRAR는 개인 사용자부터 기업까지 폭넓게 사용되고 있기 때문에 이 취약점에 대한 가격이 8만 달러(20억 베트남 동 이상)로 비싼 편은 아니며, 지하 세계에서는 "희귀 상품"이며, 공격이 감지되지 않을 가능성이 거의 확실합니다.

플랫폼의 취약성

한 가지 주의할 점은 이 보안 결함이 최신 버전뿐만 아니라 여러 버전의 WinRAR에 영향을 미친다는 것입니다. 이는 최근 업데이트의 단순한 코딩 오류가 아니라 아키텍처상의 결함일 가능성이 높다는 것을 시사합니다.

WinRAR는 수십 년 동안 사용되어 왔고 복잡한 기능이 많기 때문에 악의적인 사람들이 악용하기에 "비옥한 토양"과 같습니다.

보안 전문가들은 이와 같은 제로데이 취약점을 "보안 악몽"으로 간주합니다. 탐지 징후도 없고, 패치도 없으며, 효과적인 기존 방어 수단도 없기 때문입니다. 취약점이 아직 공개되지 않은 상황에서 사용자는 자신의 운명을 믿을 수밖에 없습니다.

사용자는 어떻게 해야 하나요?

WinRAR 개발자들이 버그를 확인하고 패치할 때까지 가장 좋은 임시 예방책은 출처를 알 수 없는 압축 파일, 특히 이메일이나 이상한 링크에서 받은 압축 파일을 열지 않는 것입니다. 다음과 같은 응급 조치를 취할 수 있습니다.

- 압축 파일을 열 때 샌드박스 사용

- 더 나은 보안 제어 기능을 갖춘 다른 압축 도구로 일시적으로 전환

- 신뢰할 수 있는 보안 경고 채널을 정기적으로 업데이트하고 모니터링합니다.

사이버 보안 전문가들은 이 상황을 주의 깊게 지켜보고 있습니다. 취약점이 실제 공격에서 악용되면 그 결과는 감염된 컴퓨터 몇 대에만 국한되지 않기 때문입니다.

출처: https://khoahocdoisong.vn/tin-tac-rao-ban-loi-zero-day-tren-winrar-voi-gia-2-ty-dong-post1555133.html

![[영상] 중위권 대학 벤치마크 점수 급락 전망](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/7/18/be12c225d0724c00a7e25facc6637cb9)

![[인포그래픽] 2025년에는 47개 제품이 국가 OCOP 달성](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

댓글 (0)