ການເພີ່ມຂຶ້ນຂອງການໂຄສະນາເປົ້າຫມາຍການໂຈມຕີ

ການໂຈມຕີເປົ້າຫມາຍ - APT ກ່ຽວກັບລະບົບຂໍ້ມູນຂ່າວສານທີ່ສໍາຄັນທີ່ມີຂໍ້ມູນຫຼາຍແລະມີອິດທິພົນອັນໃຫຍ່ຫຼວງ, ໄດ້ແລະເປັນຫນຶ່ງໃນແນວໂນ້ມການໂຈມຕີທີ່ຖືກເລືອກໂດຍກຸ່ມແຮກເກີຈໍານວນຫຼາຍ. ທ່າອ່ຽງນີ້ນັບມື້ນັບເພີ່ມຂຶ້ນໃນສະພາບການຂອງຫຼາຍອົງການຈັດຕັ້ງ ແລະ ທຸລະກິດຫັນປ່ຽນການດຳເນີນງານຂອງເຂົາເຈົ້າໄປສູ່ສະພາບແວດລ້ອມດີຈີຕອນ, ດ້ວຍຊັບສິນຂໍ້ມູນນັບມື້ນັບໃຫຍ່ຂຶ້ນ.

ຕົວຈິງແລ້ວ, ສະພາບຄວາມປອດໄພຂອງເຄືອຂ່າຍຂໍ້ມູນຂ່າວສານ ໃນໂລກ ແລະ ຫວຽດນາມ ໃນຊຸມເດືອນຕົ້ນປີ 2024 ໄດ້ສະແດງໃຫ້ເຫັນທ່າອ່ຽງເພີ່ມຂຶ້ນຂອງການໂຈມຕີເປົ້າໝາຍແນໃສ່ລະບົບບັນດາຫົວໜ່ວຍປະຕິບັດໜ້າທີ່ໃນຂົງເຂດສຳຄັນຄື: ພະລັງງານ, ໂທລະຄົມມະນາຄົມ… ສະເພາະ, ຢູ່ຫວຽດນາມ ໃນເຄິ່ງຕົ້ນປີ 2024, ໄດ້ວາງເປົ້າໝາຍການໂຈມຕີດ້ວຍການໃຊ້ ransomware ເທິງລະບົບວັດຖຸອຸປະກອນ VNDIRECT, PVOIL ທີ່ເປັນເຫດໃຫ້ເກີດຄວາມເສຍຫາຍ ແລະ ຄວາມເສຍຫາຍໃຫ້ແກ່ບັນດາວິສາຫະກິດ. ຄວາມປອດໄພທາງອິນເຕີເນັດແຫ່ງຊາດ.

ໃນຂໍ້ມູນທີ່ແບ່ງປັນໃຫມ່, ສູນຕິດຕາມກວດກາຄວາມປອດໄພ Cyber ແຫ່ງຊາດ - NCSC ພາຍໃຕ້ກົມຄວາມປອດໄພຂໍ້ມູນຂ່າວສານກ່າວວ່າບໍ່ດົນມານີ້, ຫນ່ວຍງານໄດ້ບັນທຶກຂໍ້ມູນທີ່ກ່ຽວຂ້ອງກັບການໂຄສະນາການໂຈມຕີທາງອິນເຕີເນັດໂດຍເຈດຕະນານໍາໃຊ້ malware ສະລັບສັບຊ້ອນແລະເຕັກນິກການໂຈມຕີທີ່ຊັບຊ້ອນເພື່ອ infiltrate ລະບົບຂໍ້ມູນຂ່າວສານທີ່ສໍາຄັນຂອງອົງການຈັດຕັ້ງແລະທຸລະກິດ, ໂດຍມີເປົ້າຫມາຍຕົ້ນຕໍຂອງການໂຈມຕີທາງອິນເຕີເນັດ, ການລັກຂໍ້ມູນແລະການ sabotage ລະບົບ.

ໃນຄຳເຕືອນວັນທີ 11 ກັນຍານີ້ ສົ່ງໃຫ້ບັນດາໜ່ວຍງານຮັກສາຄວາມປອດໄພດ້ານຂໍ້ມູນຂ່າວສານຂອງກະຊວງ, ສາຂາ, ທ້ອງຖິ່ນ; ບໍລິສັດຂອງລັດ, ບໍລິສັດທົ່ວໄປ, ໂທລະຄົມ, ອິນເຕີເນັດ, ແລະຜູ້ໃຫ້ບໍລິການແພລະຕະຟອມດິຈິຕອນ, ແລະອົງການຈັດຕັ້ງທາງດ້ານການເງິນແລະການທະນາຄານ, ກົມຄວາມປອດໄພຂໍ້ມູນຂ່າວສານໄດ້ສະຫນອງຂໍ້ມູນລະອຽດກ່ຽວກັບແຄມເປນການໂຈມຕີ APT ໂດຍສາມກຸ່ມການໂຈມຕີ: Mallox Ransomware, Lazarus, ແລະ Stately Taurus (ຍັງເອີ້ນວ່າ Mustang Panda).

ໂດຍສະເພາະ, ຄຽງຄູ່ກັບການສັງເຄາະແລະການວິເຄາະພຶດຕິກໍາການໂຈມຕີຂອງກຸ່ມການໂຈມຕີໃນ 3 ແຄມເປນການໂຈມຕີເປົ້າຫມາຍລະບົບຂໍ້ມູນຂ່າວສານທີ່ສໍາຄັນລວມທັງ: ແຄມເປນການໂຈມຕີທີ່ກ່ຽວຂ້ອງກັບ Mallox ransomware, ແຄມເປນຂອງກຸ່ມ Lazarus ທີ່ໃຊ້ Windows applications impersonating ເວທີປະຊຸມ ວິດີໂອ ເພື່ອແຜ່ຫຼາຍປະເພດຂອງ malware ແລະແຄມເປນຂອງກຸ່ມ Stately Taurus exploiting VSCode ກັບການໂຈມຕີຂອງອົງການຊີ້ບອກ Cyber ຂໍ້ມູນໃນອາຊີ - Department of Security. ເພື່ອໃຫ້ບັນດາອົງການ, ອົງການ ແລະ ທຸລະກິດໃນທົ່ວປະເທດສາມາດກວດກາຄືນ ແລະ ກວດພົບຄວາມສ່ຽງຂອງການໂຈມຕີທາງອິນເຕີແນັດ.

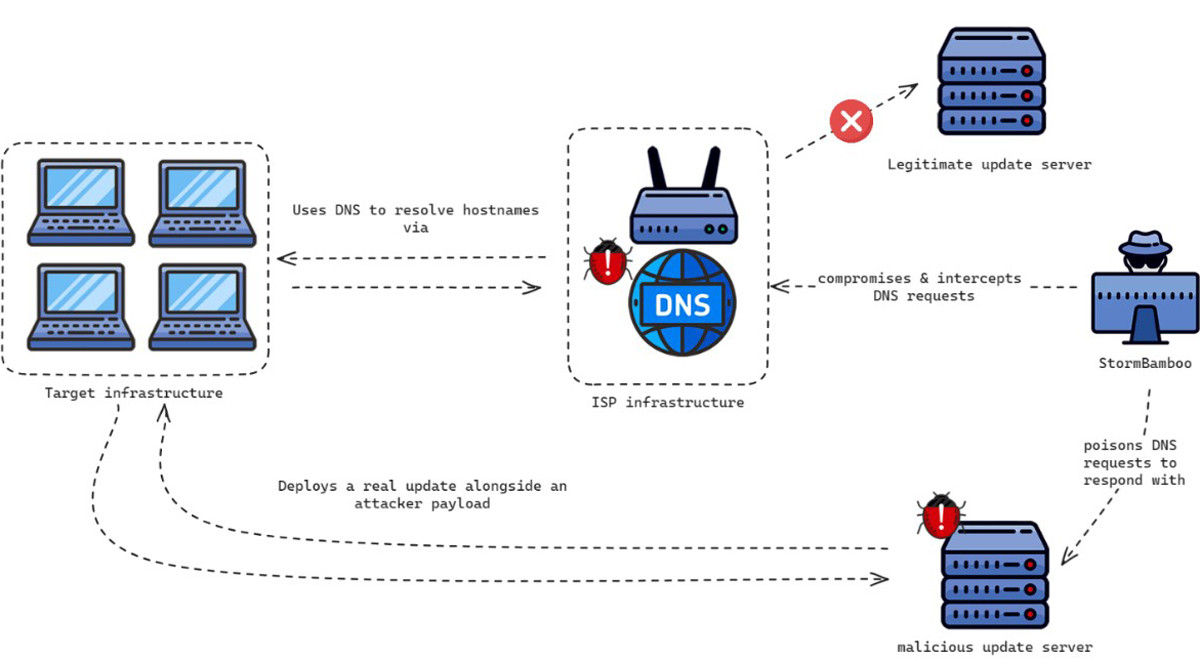

ກ່ອນໜ້ານັ້ນ, ໃນເດືອນສິງຫາ 2024, ກົມຮັກສາຄວາມປອດໄພຂໍ້ມູນຂ່າວສານຍັງໄດ້ອອກຄຳເຕືອນຕໍ່ບັນດາການເຄື່ອນໄຫວບຸກໂຈມຕີທີ່ເປັນອັນຕະລາຍອື່ນໆເຊັ່ນ: ແຄມເປນນຳໃຊ້ເຕັກນິກ 'AppDomainManager Injection' ເພື່ອແຜ່ລາມມັລແວ, ລະບຸວ່າກ່ຽວຂ້ອງກັບກຸ່ມ APT 41 ແລະ ຜົນກະທົບຕໍ່ບັນດາອົງການຈັດຕັ້ງໃນພາກພື້ນອາຊີ - ປາຊີຟິກ ລວມທັງຫວຽດນາມ; ແຄມເປນການໂຈມຕີທາງອິນເຕີເນັດທີ່ດໍາເນີນໂດຍກຸ່ມ APT StormBamboo, ແນໃສ່ຜູ້ໃຫ້ບໍລິການອິນເຕີເນັດ, ໂດຍມີຈຸດປະສົງເພື່ອນໍາມາໃຊ້ malware ໃນລະບົບ macOS ແລະ Windows ຂອງຜູ້ໃຊ້ເພື່ອຄວບຄຸມແລະລັກຂໍ້ມູນທີ່ສໍາຄັນ; ແຄມເປນການໂຈມຕີທາງອິນເຕີເນັດທີ່ດໍາເນີນໂດຍກຸ່ມການໂຈມຕີ APT MirrorFace, ໂດຍມີ 'ເປົ້າຫມາຍ' ແມ່ນສະຖາບັນການເງິນ, ສະຖາບັນຄົ້ນຄ້ວາແລະຜູ້ຜະລິດ ...

ຂໍ້ມູນຂ່າວສານກ່ຽວກັບບັນດາກຸ່ມບຸກໂຈມຕີແນໃສ່ບັນດາອົງການຈັດຕັ້ງໃຫຍ່, ວິສາຫະກິດຫວຽດນາມ ກໍ່ແມ່ນຫົວຂໍ້ທີ່ Viettel Cyber Security ສຸມໃສ່ວິເຄາະ ແລະ ແບ່ງປັນໃນບົດລາຍງານກ່ຽວກັບສະພາບຄວາມປອດໄພຂໍ້ມູນຂ່າວສານຢູ່ ຫວຽດນາມ ໃນ 6 ເດືອນຕົ້ນປີນີ້.

ສະເພາະ, ການວິເຄາະຂອງບັນດາຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພ Cyber Viettel ສະແດງໃຫ້ເຫັນວ່າໃນເຄິ່ງຕົ້ນປີ 2024, ບັນດາກຸ່ມໂຈມຕີ APT ໄດ້ຍົກລະດັບບັນດາເຄື່ອງມື ແລະ Malware ທີ່ນຳໃຊ້ເຂົ້າໃນຂະບວນການໂຈມຕີ. ຕາມນັ້ນແລ້ວ, ວິທີການໂຈມຕີຕົ້ນຕໍຂອງກຸ່ມ APT ແມ່ນການນຳໃຊ້ເອກະສານປອມ ແລະ ຊອບແວ ເພື່ອຫຼອກລວງຜູ້ໃຊ້ໃຫ້ດຳເນີນການກະທຳມັລແວ; ແລະເຕັກນິກທີ່ນິຍົມໃຊ້ໂດຍຫຼາຍກຸ່ມແມ່ນ DLL-Sideloading, ໃຊ້ປະໂຫຍດຈາກໄຟລ໌ທີ່ສະອາດເພື່ອໂຫລດ DLLs ທີ່ເປັນອັນຕະລາຍຫຼືຜ່ານຊ່ອງໂຫວ່ຄວາມປອດໄພ CVE.

ບັນດາກຸ່ມ APT ຕີລາຄາໂດຍລະບົບເຕັກນິກຂອງ Viettel Cyber Security ໄດ້ສົ່ງຜົນສະທ້ອນເຖິງບັນດາວິສາຫະກິດ, ອົງການຈັດຕັ້ງຢູ່ ຫວຽດນາມ ໃນເດືອນຕົ້ນປີ 2024 ລວມມີ: Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28, APT27.

ມາດຕະການປ້ອງກັນຄວາມສ່ຽງເບື້ອງຕົ້ນຂອງລະບົບຖືກໂຈມຕີໂດຍ APT

ໃນການເຕືອນໄພກ່ຽວກັບການໂຈມຕີ APT, ພະແນກຄວາມປອດໄພຂໍ້ມູນຂ່າວສານໄດ້ຮຽກຮ້ອງໃຫ້ອົງການ, ອົງການຈັດຕັ້ງ, ແລະທຸລະກິດກວດສອບແລະທົບທວນຄືນລະບົບຂໍ້ມູນຂ່າວສານຂອງພວກເຂົາທີ່ອາດຈະໄດ້ຮັບຜົນກະທົບຈາກການໂຈມຕີ. ພ້ອມກັນນັ້ນ, ກໍ່ໃຫ້ຕິດຕາມກວດກາຂໍ້ມູນຂ່າວສານທີ່ກ່ຽວຂ້ອງເຖິງການບຸກໂຈມຕີທາງອິນເຕີແນັດ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ເກີດຄວາມສ່ຽງທີ່ຈະຖືກໂຈມຕີ.

ພ້ອມກັນນັ້ນ, ຍັງໄດ້ແນະນຳໃຫ້ບັນດາໜ່ວຍງານເພີ່ມທະວີການຕິດຕາມກວດກາ ແລະ ກະກຽມແຜນການຕອບໂຕ້ເມື່ອກວດພົບບັນດາສັນຍານການຂູດຮີດ ແລະ ການບຸກໂຈມຕີທາງອິນເຕີແນັດ; ຕິດຕາມຊ່ອງທາງການເຕືອນໄພຂອງອຳນາດການປົກຄອງ ແລະ ອົງການຈັດຕັ້ງຄວາມປອດໄພຂໍ້ມູນຂ່າວສານຂະໜາດໃຫຍ່ ເພື່ອກວດຫາຄວາມສ່ຽງຂອງການໂຈມຕີທາງອິນເຕີເນັດໂດຍໄວ.

ໃນສະພາບການບຸກໂຈມຕີທາງອິນເຕີແນັດ, ໃນນັ້ນມີການໂຈມຕີແບບມີເປົ້າໝາຍ, ເພີ່ມຂຶ້ນຢ່າງບໍ່ຢຸດຢັ້ງໃນທົ່ວໂລກ ແລະ ຢູ່ຫວຽດນາມ, ບັນດາຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພຂໍ້ມູນຂ່າວສານຍັງໄດ້ແນະນຳບັນດາອົງການຈັດຕັ້ງແລະວິສາຫະກິດພາຍໃນປະເທດ ເພື່ອແນໃສ່ຫຼຸດຜ່ອນຄວາມສ່ຽງ, ຮັກສາການຜະລິດ ແລະ ດຳເນີນທຸລະກິດຢ່າງບໍ່ຢຸດຢັ້ງ.

ເຫຼົ່ານີ້ແມ່ນ: ການທົບທວນຄືນຂະບວນການແລະລະບົບການຄຸ້ມຄອງຂໍ້ມູນລູກຄ້າແລະຂໍ້ມູນພາຍໃນ; ກວດກາຄືນບັນດາສັນຍານການບຸກໂຈມຕີໃນລະບົບ, ກວດພົບ ແລະ ຕອບສະໜອງບັນດາກຸ່ມບຸກໂຈມຕີທີ່ຖືກເປົ້າໝາຍ; ທົບທວນ ແລະປັບປຸງເວີຊັນຂອງຊອບແວ ແລະແອັບພລິເຄຊັນທີ່ມີຊ່ອງໂຫວ່ດ້ານຄວາມປອດໄພທີ່ມີຜົນກະທົບຮ້າຍແຮງ...

ທີ່ມາ: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[ພາບ] ການຕັດເນີນພູເພື່ອເຮັດທາງໃຫ້ປະຊາຊົນທີ່ຈະເດີນທາງໃນເສັ້ນທາງ 14E ທີ່ປະສົບກັບດິນເຈື່ອນ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[ວີດີໂອ] ອານຸສາວະລີ ເຫວ້ ເປີດຄືນໃໝ່ ເພື່ອຕ້ອນຮັບນັກທ່ອງທ່ຽວ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

![ດົ່ງນາຍ OCOP transition: [Part 2] ເປີດຊ່ອງທາງການຈໍາໜ່າຍໃໝ່](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

(0)