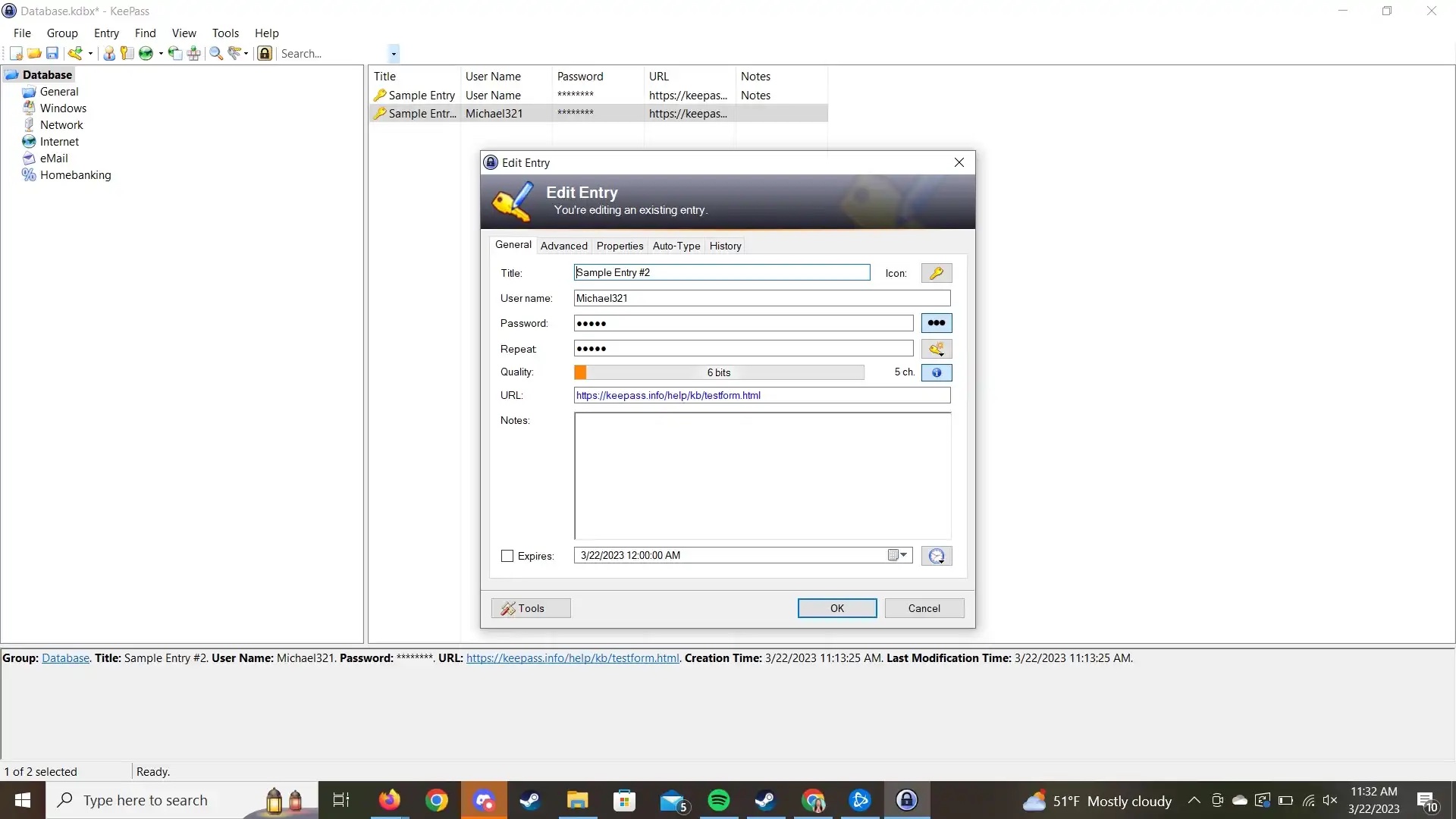

ອີງຕາມ ການ Bleeping Computer , ຊ່ອງໂຫວ່ການຖິ້ມຫນ່ວຍຄວາມຈໍາທີ່ຄົ້ນພົບໃຫມ່ໃນແອັບພລິເຄຊັນ KeePass ສາມາດເຮັດໃຫ້ຜູ້ໂຈມຕີສາມາດດຶງເອົາລະຫັດຜ່ານຕົ້ນສະບັບໃນຂໍ້ຄວາມທໍາມະດາເຖິງແມ່ນວ່າຖານຂໍ້ມູນຈະຖືກລັອກຫຼືໂຄງການຖືກປິດ. Patch ສໍາລັບຊ່ອງໂຫວ່ທີ່ສໍາຄັນນີ້ຈະບໍ່ສາມາດໃຊ້ໄດ້ຈົນກ່ວາໃນຕົ້ນເດືອນມິຖຸນາໃນໄວທີ່ສຸດ.

ນັກຄົ້ນຄວ້າດ້ານຄວາມປອດໄພໄດ້ລາຍງານຊ່ອງໂຫວ່ ແລະເຜີຍແຜ່ການຂຸດຄົ້ນແນວຄວາມຄິດທີ່ອະນຸຍາດໃຫ້ຜູ້ໂຈມຕີເຮັດການຂູດຄວາມຊົງຈໍາເພື່ອໃຫ້ໄດ້ລະຫັດຜ່ານຫຼັກໃນຂໍ້ຄວາມທໍາມະດາ, ເຖິງແມ່ນວ່າຖານຂໍ້ມູນ KeePass ຈະຖືກປິດ, ໂປຣແກຣມຈະຖືກລັອກ ຫຼືເປີດບໍ່ໄດ້ກໍຕາມ. ເມື່ອດຶງຂໍ້ມູນຈາກໜ່ວຍຄວາມຈຳແລ້ວ, ນຶ່ງ ຫຼືສອງຕົວທຳອິດຂອງລະຫັດຜ່ານຈະຫາຍໄປ, ແຕ່ສາຍທັງໝົດສາມາດຄາດເດົາໄດ້.

ການຂູດຮີດໄດ້ຖືກຂຽນໄວ້ສໍາລັບ Windows, ແຕ່ Linux ແລະ macOS ຍັງເຊື່ອວ່າມີຄວາມສ່ຽງເພາະວ່າບັນຫາມີຢູ່ໃນ KeePass ແລະບໍ່ແມ່ນລະບົບປະຕິບັດການ. ເພື່ອຂຸດຄົ້ນລະຫັດຜ່ານ, ຜູ້ໂຈມຕີຈະຕ້ອງເຂົ້າເຖິງຄອມພິວເຕີທາງໄກ (ໄດ້ຮັບຜ່ານ malware) ຫຼືໂດຍກົງໃນເຄື່ອງຂອງຜູ້ເຄາະຮ້າຍ.

ອີງຕາມຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພ, ທຸກລຸ້ນ KeePass 2.x ໄດ້ຮັບຜົນກະທົບ. ແຕ່ KeePass 1.x, KeePassXC, ແລະ Strongbox – ຜູ້ຈັດການລະຫັດຜ່ານອື່ນໆທີ່ເຂົ້າກັນໄດ້ກັບໄຟລ໌ຖານຂໍ້ມູນ KeePass – ບໍ່ໄດ້ຮັບຜົນກະທົບ.

ການແກ້ໄຂຈະຖືກລວມເຂົ້າໃນ KeePass ຮຸ່ນ 2.54, ເຊິ່ງອາດຈະຖືກປ່ອຍອອກມາໃນຕົ້ນເດືອນມິຖຸນາ.

ຂໍ້ບົກຜ່ອງດ້ານຄວາມປອດໄພອັນໃໝ່ເຮັດໃຫ້ KeePass ມີຄວາມສ່ຽງ ເນື່ອງຈາກບໍ່ມີ Patch ອອກມາເທື່ອ

ດຽວນີ້ມີ KeePass ເວີຊັ່ນເບຕ້າທີ່ບໍ່ສະຖຽນ ພ້ອມກັບການຫຼຸດຜ່ອນລົງ, ແຕ່ລາຍງານຈາກ Bleeping Computer ກ່າວວ່າ ນັກຄົ້ນຄວ້າດ້ານຄວາມປອດໄພບໍ່ສາມາດຜະລິດຄືນການລັກລະຫັດຜ່ານຈາກຊ່ອງໂຫວ່ໄດ້.

ຢ່າງໃດກໍ່ຕາມ, ເຖິງແມ່ນວ່າຫຼັງຈາກ KeePass ຖືກອັບເກຣດເປັນເວີຊັນຄົງທີ່, ລະຫັດຜ່ານຍັງສາມາດເບິ່ງໄດ້ໃນໄຟລ໌ຄວາມຊົງຈຳຂອງໂຄງການ. ສໍາລັບການປົກປ້ອງຢ່າງສົມບູນ, ຜູ້ໃຊ້ຈະຕ້ອງເຊັດຄອມພິວເຕີຢ່າງສົມບູນໂດຍການຂຽນທັບຂໍ້ມູນທີ່ມີຢູ່ແລ້ວ, ຫຼັງຈາກນັ້ນຕິດຕັ້ງລະບົບປະຕິບັດການໃຫມ່.

ຜູ້ຊ່ຽວຊານໃຫ້ຄໍາແນະນໍາວ່າໂຄງການ antivirus ທີ່ດີຈະຫຼຸດຜ່ອນຄວາມເປັນໄປໄດ້, ແລະຜູ້ໃຊ້ຄວນປ່ຽນລະຫັດຜ່ານຕົ້ນສະບັບ KeePass ຂອງເຂົາເຈົ້າເມື່ອສະບັບຢ່າງເປັນທາງການສາມາດໃຊ້ໄດ້.

ແຫຼ່ງທີ່ມາ

![[ພາບ] ທ່ານເລຂາທິການໃຫຍ່ To Lam ເຂົ້າຮ່ວມພິທີສະເຫຼີມສະຫຼອງ 80 ປີແຫ່ງການສ້າງຕັ້ງຂະແໜງໄປສະນີ ແລະ ໂທລະຄົມມະນາຄົມ ແລະ ຂະແໜງວິທະຍາສາດ ແລະ ເຕັກໂນໂລຊີ ຄົບຮອບ 66 ປີ.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/8e86b39b8fe44121a2b14a031f4cef46)

![[ຮູບພາບ] ຖະຫນົນຫົນທາງຫຼາຍແຫ່ງໃນຮ່າໂນ້ຍໄດ້ຖືກນ້ໍາຖ້ວມເນື່ອງຈາກຜົນກະທົບຂອງພະຍຸ Buloi](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/18b658aa0fa2495c927ade4bbe0096df)

![[ຮູບພາບ] ທ່ານປະທານສະພາແຫ່ງຊາດ ເຈີ່ນດ້າຍກວາງ ເປັນປະທານກອງປະຊຸມຄັ້ງທີ 8 ຂອງຜູ້ແທນສະພາແຫ່ງຊາດເຕັມເວລາ.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/2c21459bc38d44ffaacd679ab9a0477c)

![[ຮູບພາບ] ທ່ານເລຂາທິການໃຫຍ່ To Lam ເປັນປະທານກອງປະຊຸມຄະນະຊີ້ນຳສູນກາງກ່ຽວກັບການປ້ອງກັນ ແລະ ຕ້ານການສໍ້ລາດບັງຫຼວງ, ສິ່ງເສດເຫຼືອ ແລະ ການລົບກວນ.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/29/fb2a8712315d4213a16322588c57b975)

(0)