ຂໍ້ມູນຂ້າງເທິງນີ້ໄດ້ຖືກລາຍງານໂດຍ The Hacker News ໂດຍອ້າງອີງຄໍາຖະແຫຼງຈາກກຸ່ມການຄົ້ນຄວ້າຄວາມປອດໄພ Cisco Talos, ສ່ວນຫນຶ່ງຂອງ Cisco Corporation (USA).

"ພວກເຮົາໄດ້ກວດພົບ malware ທີ່ຖືກອອກແບບເພື່ອເກັບກໍາຂໍ້ມູນທາງດ້ານການເງິນໃນປະເທດອິນເດຍ, ຈີນ, ເກົາຫລີໃຕ້, ບັງກະລາເທດ, ປາກິສຖານ, ອິນໂດເນເຊຍແລະຫວຽດນາມນັບຕັ້ງແຕ່ເດືອນພຶດສະພາ 2023" - ທີມງານຄວາມປອດໄພ Cisco Talos ເປີດເຜີຍ.

ແຄມເປນການໂຈມຕີໂດຍກຸ່ມແຮກເກີທີ່ເອີ້ນວ່າ CoralRaider "ໄດ້ສຸມໃສ່ຂໍ້ມູນປະຈໍາຕົວຂອງຜູ້ເຄາະຮ້າຍ, ຂໍ້ມູນທາງດ້ານການເງິນແລະບັນຊີສື່ມວນຊົນສັງຄົມ, ລວມທັງບັນຊີທຸລະກິດແລະການໂຄສະນາ".

Cisco Talos ອະທິບາຍພວກແຮກເກີທີ່ໃຊ້ RotBot, ເປັນຕົວແປທີ່ກຳນົດເອງຂອງ Quasar RAT ແລະ XClient, ເພື່ອປະຕິບັດການໂຈມຕີ. ພວກເຂົາເຈົ້າຍັງໄດ້ນໍາໃຊ້ເຄື່ອງມືທີ່ຫຼາກຫຼາຍ, ລວມທັງໂທຈັນເຂົ້າເຖິງຫ່າງໄກສອກຫຼີກແລະ malware ອື່ນໆເຊັ່ນ AsyncRAT, NetSupport RAT, Rhadamanthys. ນອກຈາກນັ້ນ, ແຮກເກີຍັງໄດ້ໃຊ້ຊອບແວລັກຂໍ້ມູນພິເສດຫຼາຍຢ່າງເຊັ່ນ: Ducktail, NodeStealer, ແລະ VietCredCare.

ຂໍ້ມູນທີ່ຖືກລັກໄດ້ຖືກເກັບກຳໂດຍທາງ Telegram ຊຶ່ງພວກແຮກເກີໄດ້ຊື້ຂາຍຢູ່ຕະຫຼາດໃຕ້ດິນເພື່ອຫາກຳໄລທີ່ຜິດກົດໝາຍ.

"ອີງໃສ່ຂໍ້ຄວາມໃນຊ່ອງທາງສົນທະນາ Telegram, ຄວາມມັກຂອງພາສາແລະການຕັ້ງຊື່ bot, debugger (PDB) strings, ຄໍາສໍາຄັນຂອງຫວຽດນາມແມ່ນ hardcoded ໃນໄຟລ໌. ມັນເປັນໄປໄດ້ວ່າແຮກເກີຂຸດຄົ້ນ CoralRaider ມາຈາກຫວຽດນາມ" - Cisco Talos ໃຫ້ຄໍາເຫັນ.

ແຮກເກີມີຕົ້ນກຳເນີດມາຈາກຫວຽດນາມ ໄດ້ຖືກສົງໃສວ່າໄດ້ລັກເອົາຂໍ້ມູນທາງດ້ານການເງິນໃນອາຊີ. ພາບປະກອບ: The Hacker News

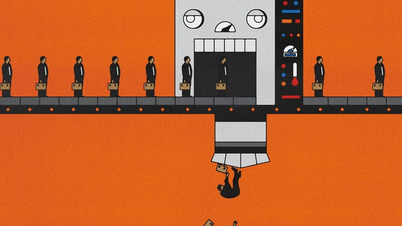

ປົກກະຕິແລ້ວການໂຈມຕີເລີ່ມຕົ້ນໂດຍການຄອບຄອງບັນຊີ Facebook. ແຮກເກີຫຼັງຈາກນັ້ນປ່ຽນຊື່ແລະການໂຕ້ຕອບເພື່ອປອມຕົວເປັນ AI chatbots ທີ່ມີຊື່ສຽງຈາກ Google, OpenAI ຫຼື Midjourney.

ແຮກເກີແມ່ນແຕ່ດໍາເນີນການໂຄສະນາເພື່ອເຂົ້າຫາຜູ້ຖືກເຄາະຮ້າຍ, ລໍ້ລວງຜູ້ໃຊ້ໄປຫາເວັບໄຊທ໌ປອມ. ບັນຊີ Midjourney ປອມອັນໜຶ່ງມີຜູ້ຕິດຕາມ 1.2 ລ້ານຄົນ ກ່ອນທີ່ຈະຖືກເອົາລົງໃນກາງປີ 2023.

ເມື່ອຂໍ້ມູນຖືກລັກ, RotBot ຖືກຕັ້ງຄ່າໃຫ້ຕິດຕໍ່ກັບ Telegram bot ແລະແລ່ນ malware XClient ໃນຫນ່ວຍຄວາມຈໍາ. ຂໍ້ມູນຄວາມປອດໄພແລະການກວດສອບຄວາມຖືກຕ້ອງໃນຕົວທ່ອງເວັບເຊັ່ນ Brave, Coc Coc, Google Chrome, Microsoft Edge, Mozilla Firefox ແລະ Opera ແມ່ນເກັບກໍາ.

XClient ຍັງຖືກອອກແບບມາເພື່ອສະກັດຂໍ້ມູນຈາກບັນຊີ Facebook, Instagram, TikTok ແລະ YouTube ຂອງຜູ້ເຄາະຮ້າຍ. malware ຍັງເກັບກໍາລາຍລະອຽດກ່ຽວກັບວິທີການຊໍາລະເງິນແລະການອະນຸຍາດທີ່ກ່ຽວຂ້ອງກັບການໂຄສະນາ Facebook ແລະບັນຊີທຸລະກິດຂອງພວກເຂົາ.

"ການໂຄສະນາທີ່ເປັນອັນຕະລາຍມີການເຂົ້າເຖິງຢ່າງຫຼວງຫຼາຍໂດຍຜ່ານລະບົບການໂຄສະນາຂອງ Meta. ຈາກບ່ອນນັ້ນ, ແຮກເກີເຂົ້າໄປຫາຜູ້ຖືກເຄາະຮ້າຍໃນທົ່ວເອີຣົບເຊັ່ນ: ເຢຍລະມັນ, ໂປແລນ, ອີຕາລີ, ຝຣັ່ງ, ແບນຊິກ, ສະເປນ, ເນເທີແລນ, ໂລມາເນຍ, ສວີເດນແລະສະຖານທີ່ອື່ນໆ, ນອກເຫນືອຈາກບັນດາປະເທດໃນອາຊີ," ແຫຼ່ງເນັ້ນຫນັກ.

ທີ່ມາ: https://nld.com.vn/tin-tac-viet-bi-nghi-chu-muu-gay-chuyen-o-chau-a-196240407103409743.htm

![[ຮູບພາບ] ທ່ານນາຍົກລັດຖະມົນຕີ ຟ້າມມິງຈິ້ງ ເຂົ້າຮ່ວມເວທີປາໄສວິສາຫະກິດຫວຽດນາມ ປະຈຳປີ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/10/1762780307172_dsc-1710-jpg.webp)

![[ຮູບພາບ] ທ່ານນາຍົກລັດຖະມົນຕີ ຟ້າມບິ່ງມິງ ເຂົ້າຮ່ວມກອງປະຊຸມໃຫຍ່ຜູ້ຮັກຊາດຂອງກະຊວງການຕ່າງປະເທດໄລຍະ 2025-2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/10/1762762603245_dsc-1428-jpg.webp)

![ການຫັນປ່ຽນ OCOP ດົງນາຍ: [ມາດຕາ 3] ເຊື່ອມໂຍງການທ່ອງທ່ຽວກັບການບໍລິໂພກຜະລິດຕະພັນ OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

(0)