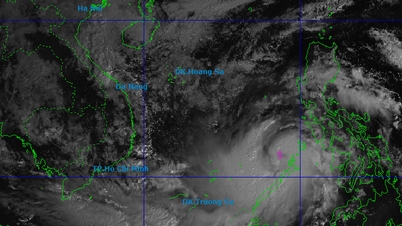

Mais de 95.000 servidores Magento (Adobe Commerce) em todo o mundo estão sendo atacados por uma grave vulnerabilidade chamada Session Reaper. Essa vulnerabilidade permite que hackers se aproveitem da sessão de login de um usuário para executar código remotamente e assumir o controle de todo o sistema. Especialistas em cibersegurança da Bkav avaliam que o Vietnã está entre os países com alto risco de serem atacados por essa vulnerabilidade.

O Sr. Hoang Truong Khuong, especialista em cibersegurança da Bkav, afirmou que a vulnerabilidade SessionReaper decorre da forma como o Magento processa dados através da API Web, permitindo que atacantes insiram conteúdo malicioso na sessão e carreguem um web shell — um arquivo malicioso que ajuda a manter o acesso e o controle sobre o servidor. Se explorada com sucesso, essa vulnerabilidade permite que hackers assumam direitos de administração do sistema, vazem dados de pagamento ou criem contas de administrador falsas para ampliar o alcance do ataque. Versões do Adobe Commerce e do Magento Open Source lançadas antes de outubro de 2025, incluindo as versões 2.4.9-alpha2 e anteriores, são afetadas por essa vulnerabilidade.

Apenas 48 horas após a divulgação do código de exploração, o mundo registrou mais de 300 ataques automatizados contra mais de 130 servidores Magento. De acordo com estatísticas da Sansec Shield, embora a Adobe tenha lançado uma correção emergencial no início de setembro, cerca de 62% das lojas Magento ainda não foram atualizadas. Com mais de 95.000 servidores Magento operando publicamente em todo o mundo, esse número significa que milhares de sites de e-commerce ainda estão vulneráveis a ataques. Um atraso de apenas um dia pode causar sérios prejuízos aos negócios.

No Vietnã, muitas plataformas de e-commerce, incluindo centenas de marcas famosas nos setores de varejo, moda e tecnologia, utilizam o Magento. A Bkav recomenda que os administradores de sistemas Magento no Vietnã atualizem urgentemente o patch oficial da Adobe e ativem o firewall de aplicativos da web (WAF) para filtrar e bloquear pacotes suspeitos. Ao mesmo tempo, as empresas devem revisar todo o sistema, verificando especialmente a presença de arquivos PHP estranhos nas pastas e revisando as contas administrativas recém-criadas. Em caso de suspeita de intrusão, é necessário isolar o servidor, restaurar a partir de um backup limpo e alterar todas as senhas e chaves de acesso.

Fonte: https://www.sggp.org.vn/doanh-nghiep-viet-nam-can-khan-truong-ung-pho-lo-hong-bao-mat-tu-adobe-post821617.html

![[Foto] Abertura da 14ª Conferência do 13º Comitê Central do Partido](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/05/1762310995216_a5-bnd-5742-5255-jpg.webp)

![[Foto] Panorama do Congresso de Emulação Patriótica do Jornal Nhan Dan para o período de 2025-2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762252775462_ndo_br_dhthiduayeuncbaond-6125-jpg.webp)

Comentário (0)