В современную цифровую эпоху кибератаки становятся всё более изощрёнными и опасными. Недавно была обнаружена сложная кибератака, направленная на компьютеры в Украине с целью внедрения вредоносного ПО Cobalt Strike и захвата контроля над заражёнными серверами. В этой атаке не только использовались передовые методы проникновения в систему, но и ряд уловок, позволяющих избежать обнаружения антивирусными программами. В этой статье мы подробно рассмотрим, как была осуществлена атака, какие приёмы использовали хакеры, а также какие простые меры вы можете предпринять для защиты от подобных угроз.

Часть 1: Изощренные методы хакерских атак

Теперь, когда мы понимаем контекст и важность раскрытия этой сложной кибератаки, давайте углубимся в детали и посмотрим, как хакеры осуществили эту атаку.

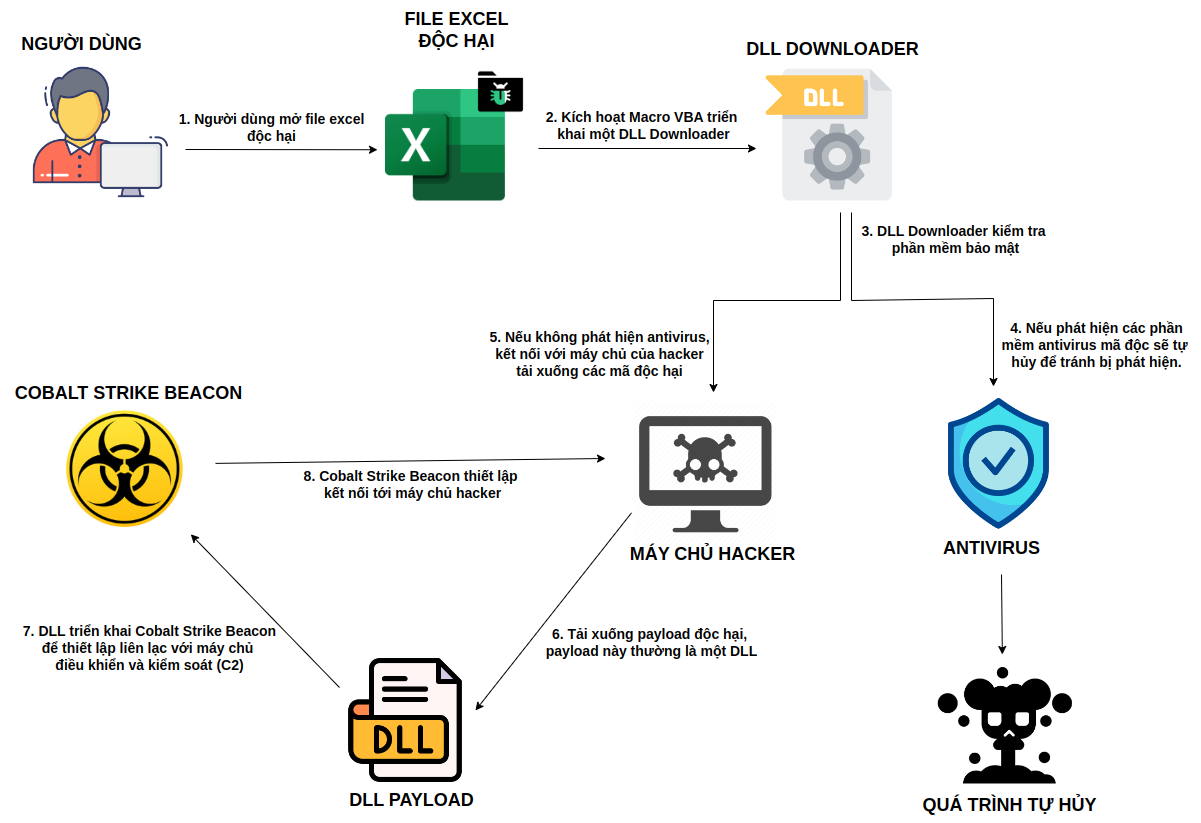

Атака происходит по стандартной восьмишаговой схеме:

Шаг 1: Пользователь открывает вредоносный файл Excel.

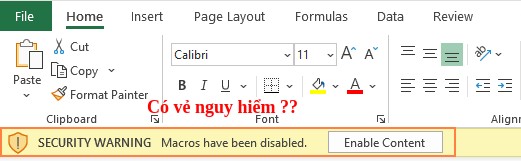

Хакеры отправляют жертвам вредоносный файл Excel по электронной почте или другими способами. При открытии файла пользователю предлагается включить макросы.

Шаг 2: включите макрос VBA для развертывания загрузчика DLL

Когда пользователь включает макрос, код VBA, встроенный в файл Excel, начинает выполняться и развертывает загрузчик DLL с помощью системной утилиты сервера регистров (regsvr32).

Шаг 3: DLL Downloader проверяет наличие программного обеспечения безопасности

DLL Downloader проверяет, запущено ли в системе защитное программное обеспечение, такое как Avast Antivirus или Process Hacker.

Шаг 4: Если обнаружено антивирусное программное обеспечение, вредоносная программа самоуничтожится, чтобы избежать обнаружения.

При обнаружении программного обеспечения безопасности вредоносная программа самоуничтожается, чтобы избежать обнаружения и сдерживания.

Шаг 5: Если антивирус не обнаружен, подключитесь к серверу хакера и загрузите вредоносный код.

Если защитное программное обеспечение не обнаружено, DLL Downloader подключится к командному серверу (C2) хакера для загрузки полезной нагрузки шифрования следующего этапа.

Шаг 6: Загрузите вредоносную полезную нагрузку, которая обычно представляет собой DLL

На следующем этапе загружается полезная нагрузка шифрования, которая обычно представляет собой DLL-файл. Этот файл отвечает за запуск следующего этапа цепочки атаки.

Шаг 7: DLL развертывает Cobalt Strike Beacon для установления связи с сервером управления и контроля (C2).

Загруженный DLL-файл развернет Cobalt Strike Beacon — специальную полезную нагрузку, используемую для установления связи с сервером C2 хакера.

Шаг 8: Cobalt Strike Beacon устанавливает соединение с сервером хакера

Cobalt Strike Beacon устанавливает связь с сервером C2, что позволяет хакерам получить полный контроль над зараженным компьютером и осуществлять вредоносные действия, такие как кража данных, удаленное управление и наблюдение.

Часть 2: Изощренные методы уклонения от атак хакеров

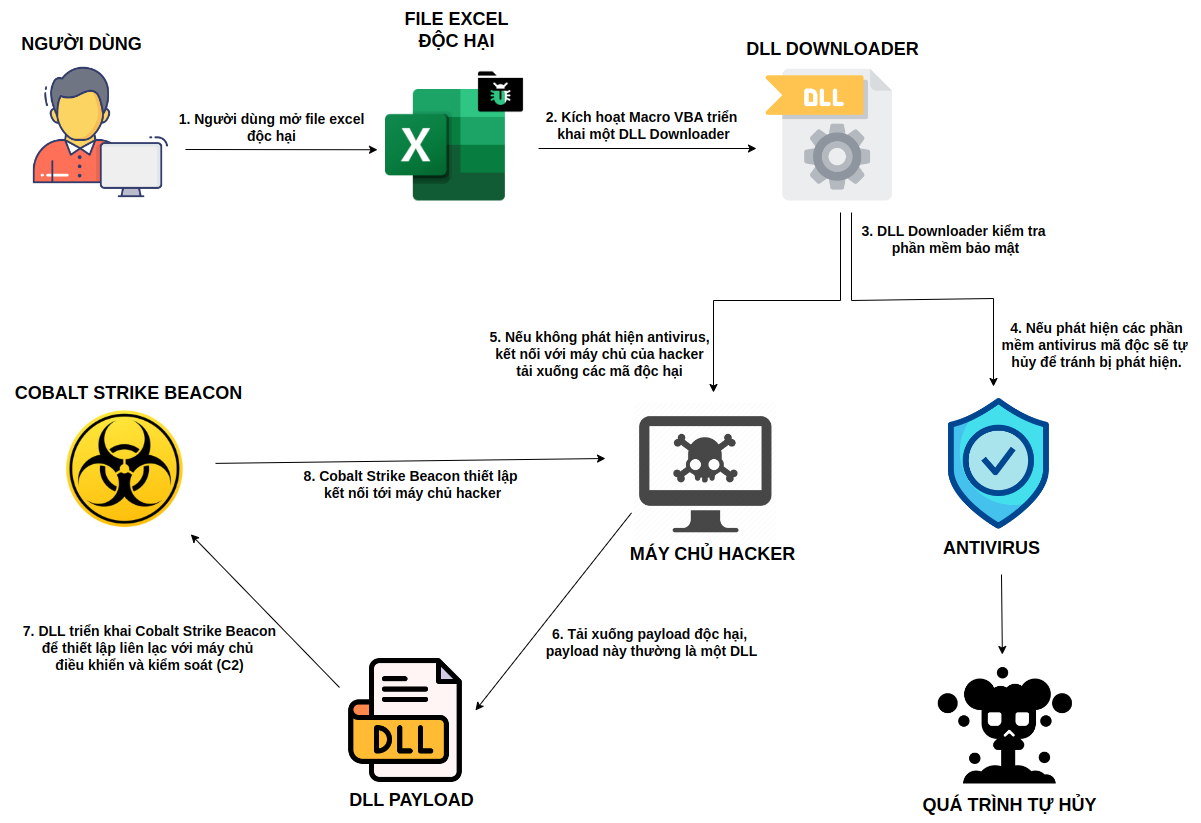

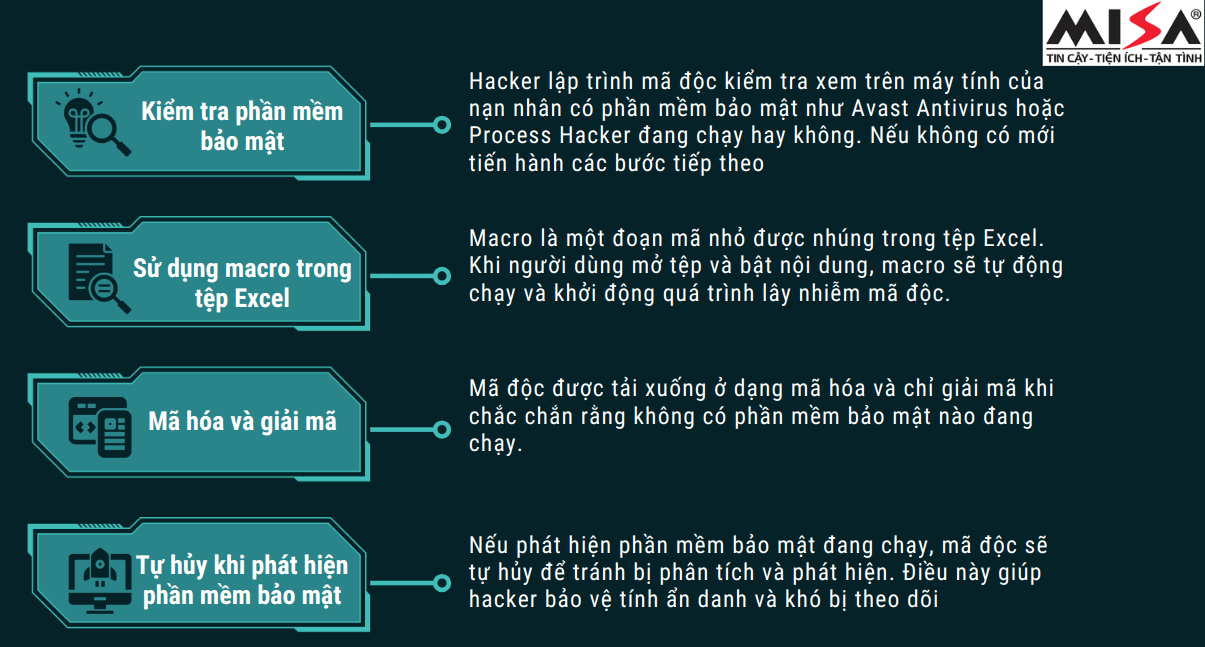

Теперь, когда мы понимаем, как работает атака, нам нужно больше узнать о том, как хакеру удается избежать обнаружения, чтобы успешно осуществить эту атаку.

Хакеры используют сложные методы уклонения от атак, чтобы гарантировать их успешность и незаметность. Понимание этих методов помогает нам лучше понимать опасность современных кибератак и, в свою очередь, применять соответствующие меры защиты.

Часть 3: Лучшие меры защиты для пользователей

С ростом числа сложных кибератак защита ваших систем и данных становится важнее, чем когда-либо. Вот несколько основных советов, которые помогут вам эффективно повысить свою кибербезопасность:

С ростом числа сложных кибератак важно защищать свои системы и личные данные. Отказ от использования макросов из ненадёжных источников, регулярное обновление программного обеспечения, использование надёжных защитных решений и проверка файлов с помощью таких инструментов, как VirusTotal, помогут минимизировать риск заражения вредоносным ПО. Будьте бдительны и соблюдайте меры безопасности, чтобы защитить себя от киберугроз.

Источник: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[Морские новости] Более 80% мировых контейнерных перевозок находится в руках MSC и крупных судоходных альянсов.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

Комментарий (0)